Resumen

Censys ha encontrado pruebas de una red de sistemas de gestión de botnets que ejecutan una versión modificada de Nosviakun servicio de mando y control poco conocido que ha ganado adeptos en los últimos meses. Muchos de los sistemas de esta red comparten recursos como claves SSH, dominios y marcas de servicio, lo que alude a una operación más amplia en torno a la venta de ataques de denegación de servicio y servicios proxy a clientes dispuestos.

Introducción

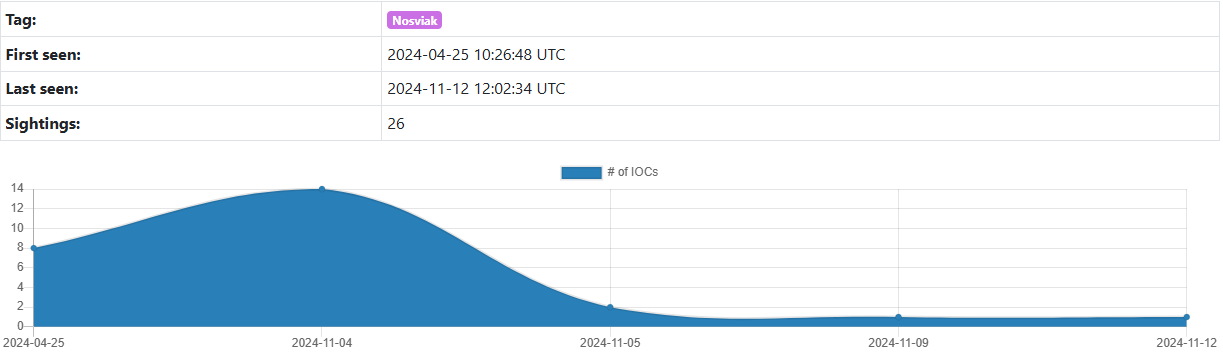

Nosviak es un sistema de mando y control (C2) de botnets que admite varios protocolos de comunicación de devolución de llamada, incluidos los utilizados por Mirai y Qbot. A pesar de sus capacidades, todavía no ha sido objeto de mucha investigación o escrutinio en comparación con otros sistemas de este ámbito. Sin embargo, en los últimos siete meses se ha producido un aumento de hosts etiquetados como Nosviak en ThreatFox, una plataforma dedicada a compartir indicadores de compromiso (IOC) asociados a malware. Aún así, no pudimos encontrar nada más detallado que una etiqueta en un sitio web impulsado por la comunidad.

Entrada de ThreatFox para Nosviak

Después de desarrollar una huella digital de Nosviak para Censys, nos propusimos descubrir más información sobre este software. En ese momento, la información sobre Nosviak era escasa, dispersa por rincones oscuros de Internet. Lo que encontramos, sin embargo, fue un rastro fragmentado de repositorios clandestinos de GitHub, algunos llenos de insultos y burlas crípticas, mientras que otros sorprendentemente contenían el código fuente completo de Nosviak2 junto con archivos personalizados de marca y configuración.

A continuación, nos centramos en los hosts ya marcados en Censys que ejecutaban Nosviak2. A través de varias estrategias pivotantes, empezamos a identificar patrones y características que nos proporcionaron información sobre un ecosistema específico construido en torno al software Nosviak2. Lo que comenzó como un simple análisis de Nosviak pronto se convirtió en un descubrimiento más amplio de una pequeña red de hosts interconectados que gestionaban una operación de "DDoS como servicio" derivada de Nosviak.

"Pruebas de estrés" como servicio

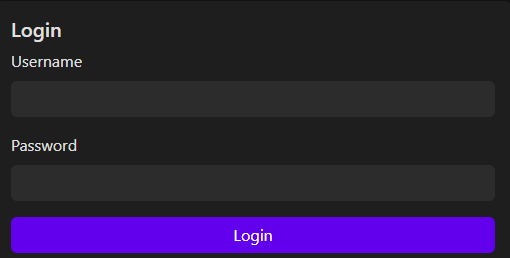

Censys destapó un frontend de botnet que operaba bajo múltiples alias y escaparates, ofreciendo principalmente servicios DDoS y proxy disfrazados de herramientas de "pruebas de estrés". Estos escaparates a menudo comparten plantillas HTML idénticas, diferenciadas únicamente por marcas, nombres y estructuras de precios únicos. Nuestro análisis revela una fuerte dependencia del servidor Nosviak C2, con muchos de estos servicios utilizando su API de marca para aplicar temas distintos, mientras que potencialmente operan en una infraestructura compartida.

En el momento de escribir estas líneas, la red constaba de más de 150 hosts repartidos en veinte países y sistemas autónomos, que servían para controlar, operar y vender estos servicios DDoS y proxy. Algunos hosts también pueden funcionar como cajas de retransmisión operativas (ORB). A pesar de operar bajo diferentes nombres, muchas de estas entidades mantienen conexiones directas o semidirectas.

Ejemplos clave de estos escaparates son Moonrise c2, Rotate C2, Monolith C2, Runtz C2 y Cindy Network. Aunque estos servicios ostentan nombres distintos, sus sitios web siguen una plantilla casi idéntica: las únicas variaciones significativas residen en elementos superficiales como la marca y la redacción.

El lenguaje promocional de estos escaparates suele incluir eslóganes como "Siente el verdadero poder" o "Pon a prueba la seguridad de tu sitio web", que aparecen sistemáticamente en todos estos sitios web. A continuación, algunos ejemplos:

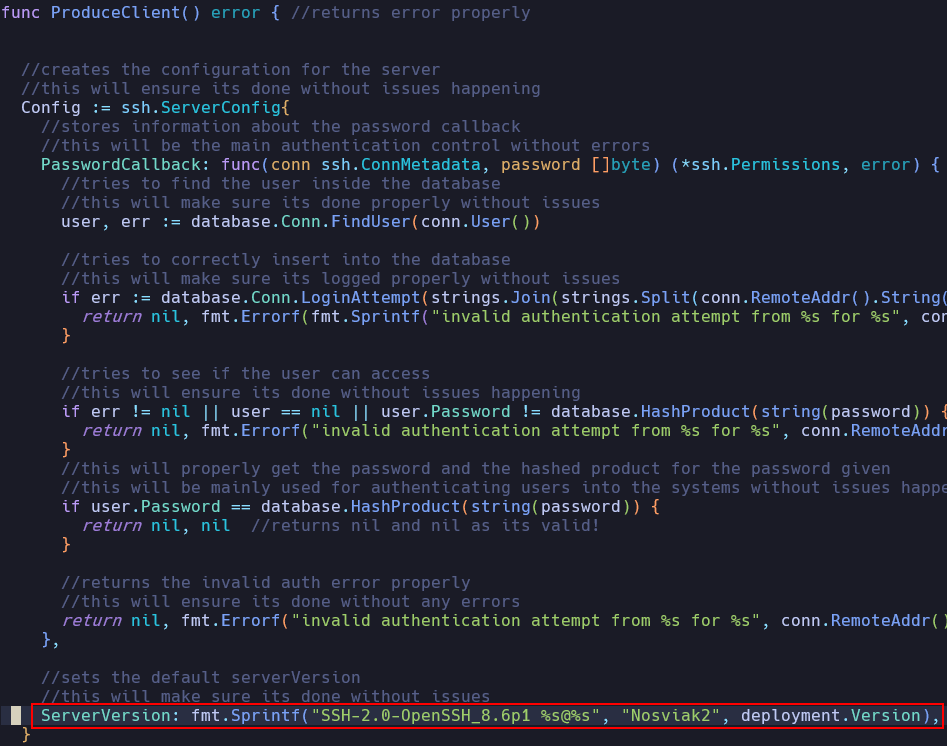

Aunque no podemos confirmar definitivamente que estos servidores estén ejecutando Nosviak sin acceso directo a las máquinas físicas, varios indicadores clave apoyan esta conclusión. En las siguientes secciones, haremos referencia al código fuente de Nosviak2, que hemos replicado aquí.

Banners y marcas

En el código fuente de Nosviak2(core/clients/produce.go), el banner por defecto del servidor SSH se inicializa con la cadena format:

Muchos de los servidores identificados en esta investigación seguían exactamente este esquema de versiones. En algunos casos, la cadena Nosviak se sustituyó por un identificador más personalizado, o el nombre se eliminó por completo, pero la versión de OpenSSH (8.6p1) se mantuvo constante en todos los casos.

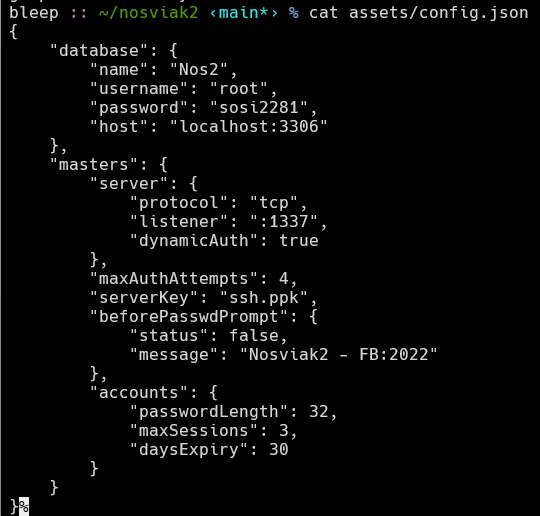

También observamos que la configuración por defecto para Nosviak vincula SSH al puerto 1337 como se ve aquí en assets/config.json, y muchos de los servicios que identificamos estaban escuchando activamente en este puerto también.

assets/ $ head -n 4 ssh.ppk

-----EMPEZAR CLAVE PRIVADA OPENSSH-----

b3BlbnNzaC1rZXktdjEAAAAABG5vbmUAAAAEbm9uZQAAAAAAAAABAAABlwAAAAdzc2gtcn

NhAAAAAwEAAQAAAYEAzJ56X727XpePjcheS/x0TBwzFpcFuIIyhPzifeMN67yCTKS3KH/D

assets/ $ puttygen ssh.ppk -O private-openssh -o /dev/stdout | \

ssh-keygen -y -f /dev/stdin | | \

awk '{print $2}' | base64 -d | | \

sha256sum | awk '{print $1}'

1d977c87558d8968e8a485a2f766594cd8de5f3e0e0f437eb23d091682a8823a

A continuación se muestra una tabla de los hosts y puertos en los que se observó esta clave SSH. Mientras que algunos hosts utilizaban el banner Nosviak por defecto, otros lo habían modificado para incluir marcas personalizadas.

A pesar de operar bajo diferentes nombres y alias, muchos de estos "servicios" DDoS comparten sorprendentes similitudes. Entre ellas se incluyen (otras) claves de servidor SSH compartidas, páginas web casi idénticas y favicons reutilizados.

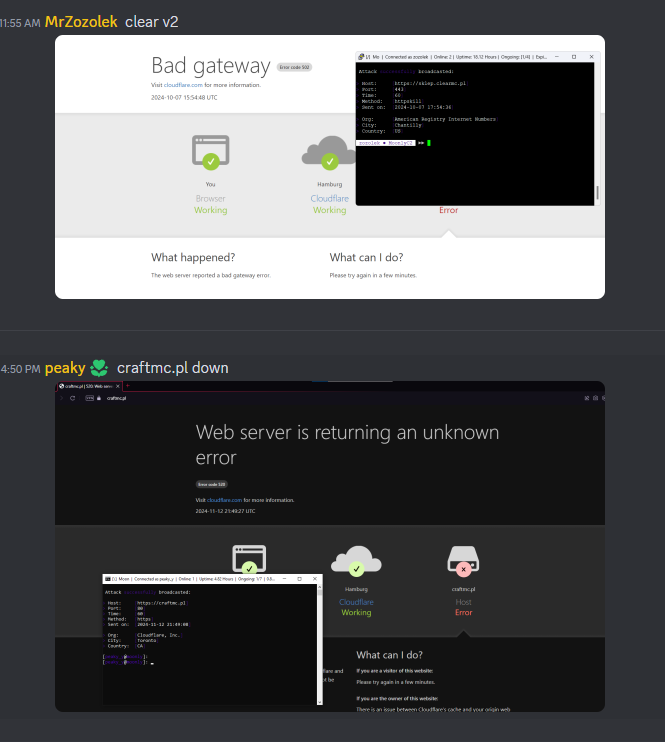

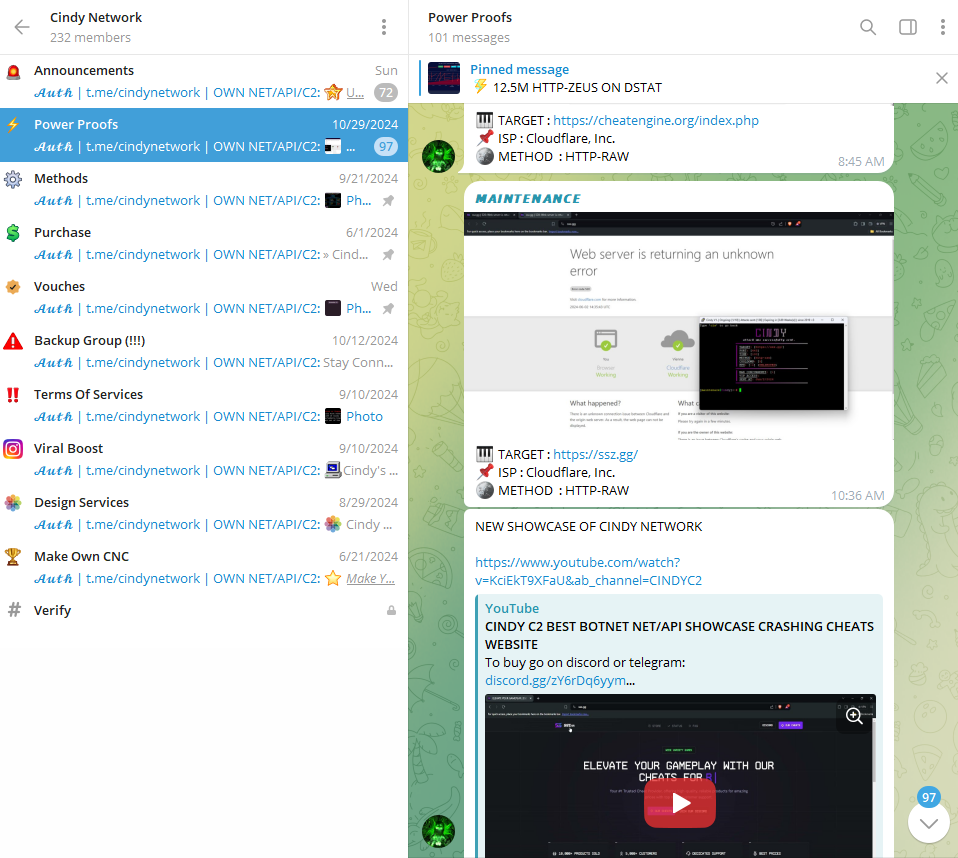

Estos servicios dependen en gran medida de Discord, Telegram o ambos como sus principales plataformas de comunicación. Estos canales actúan como centros neurálgicos para promocionar sus ofertas, proporcionar asistencia y actualizaciones a los usuarios y mostrar "pruebas" de sus actividades. Los operadores suelen compartir capturas de pantalla de ataques con éxito para demostrar sus capacidades y atraer a nuevos clientes.

|

|

| MoonlyC2 Discord (discord[.]gg/moonlyc2) "pruebas" |

Cindy Network Telegram (t[.]me/cindynetwork) "pruebas". |

Pivotando desde la huella SSH Nosviak

Partiendo de la clave SSH Nosviak por defecto, podemos encontrar enlaces a otros hosts que comparten algunos puntos en común con diferentes hosts. Por ejemplo, aunque Sentinel Network, Moonly C2, RCNC y Cindy Network utilizan la clave SSH Nosviak por defecto, también ejecutan servidores web que incluyen elementos HTML que se encuentran en otros hosts que ofrecen servicios similares. Podemos utilizar esos elementos como punto de partida para encontrar otras infraestructuras potencialmente relacionadas.

Muchos de estos hosts nos llevaron a descubrir aún más infraestructura; por ejemplo, el servidor web de Elite Proxy en la dirección IP 185.17.0.31 se identificó utilizando la misma clave SSH de Runtz. Este servidor albergaba cuatro servicios SSH distintos en los puertos 22, 1337, 8080 y 9090. El servicio SSH del puerto 9090 utilizaba una clave SSH diferente compartida con otros cinco hosts. Entre estos hosts, dos ejecutaban paneles de inicio de sesión Nosviak.

Otro host que se descubrió utilizando la huella digital SSH de Runtz fue Dream C2 en 37.114.63.131 que operaba un servidor SSH secundario en el puerto TCP 9999 con una huella digital (d281...69b6) compartida con 18 hosts adicionales, un subconjunto de los cuales fue marcado como "Erf CNC".

Panel de acceso ErfCNC

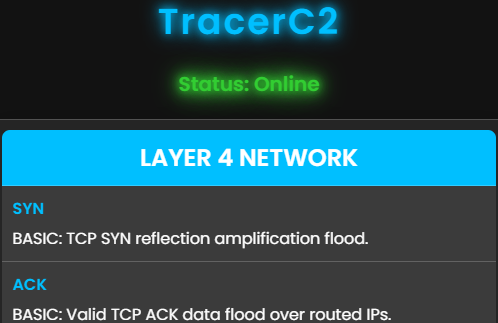

Tracer C2 está vinculado a otros servicios, como 93.123.85.191 (WaterNetworkk / 2af0...14cc), que ejecuta una página de estado en el puerto 80 con una lista de los tipos de ataques que admite.

Por ejemplo, 103.211.201.207 (con un título HTML de "SSN Funnel Build" (posiblemente relacionado con la función "Funnel" de Nosviak)) y 167.114.4.98 ("SSN API Build") alojan servidores HTTP en el puerto 80 que parecen ser páginas de estado de construcción de API específicas de la botnet.

El mismo favicon de GitLab también está presente en varios hosts independientes: 160.30.21.74 presenta una página de estado en el puerto 80 con el título HTML "Tajima C2/API", mientras que 212.193.31.66 se identifica como "CRIMINALITY API".

Esto sugiere que los administradores están automatizando el aprovisionamiento de nuevos servidores API utilizando GitLab como CI/CD, lo que les permite iterar más rápidamente en las nuevas versiones.

Además de los diversos nombres de dominio de los que ya hemos hablado, se encontraron otros asociados a esta red:

nordnetface[.]sbs

rotate-c2[.]fr

noltranspstrer[.]cfd

noltranspstrer[.]top

akarui[.]fyi

tcppegasus[.]xyz

freeddos[.]fun

zopz-api[.]com

novac2[.]fun

homicide-api[.]lol

primeapi[.]lol

cybersecurity-solution[.]net

hydroapi[.]xyz

trainingdevsecops[.]com

doner-api[.]ru

kymev[.]com

nekofish[.]cc

sobredosis[.]sbs

cindynetwork[.]xyz

zytlink[.]top

kailulu[.]fun

aetherc2[.]com

kodachi[.]xyz

wintermc[.]fun

filexland[.]fun

hurtproxy[.]en línea

cardiacapi[.]xyz

sparkestops[.]cfd

aetherapi[.]com

sparkunsr[.]top

moonlyc2[.]xyz

stressermarket[.]xyz

proxypro[.]io

En el momento de escribir estas líneas, la mayor parte de esta infraestructura está alojada en OVH (AS16276) y Aeza (AS216246), todos ellos repartidos geográficamente por Alemania, Países Bajos, Estados Unidos, Rusia y otras regiones en las que este tipo de operaciones pueden pasar aparentemente desapercibidas o sin que se aplique la ley.

La realidad es que muchos de estos servicios parecen engañosamente inocentes, y a menudo reflejan una red de individuos -posiblemente jóvenes entusiastas- que aplican sus conocimientos técnicos e intereses de formas que podrían conducir a resultados perjudiciales. Aunque el público objetivo principal parece ser quienes pretenden perturbar servidores de juegos y chats, esto no excluye la posibilidad de que se abuse de estas redes con fines mucho más maliciosos.

Hemos desarrollado una única consulta de búsqueda en Censys que consolida todos los indicadores comentados en este post. En el momento de escribir este artículo, la consulta identifica más de 155 hosts.

A continuación se muestra una tabla que desglosa cada elemento de la consulta de búsqueda en la cosa específica que está buscando.

| Descripción |

Huella dactilar |

Censys |

| La huella SSH por defecto Nosviak por defecto. |

1d977c87558d8968e8a485a2f766594cd8de5f3e0e0f437eb23d091682a8823a |

Buscar en |

| La huella SSH que se encontró en Runtz C2 que se comparte en más de 90 hosts. |

2af0ec35b4f2039e850d50b4cb613ebb025512a1524226accddce9cb63d014cc |

Buscar en |

| La huella digital SSH para el Rotar C2 hosts. |

f38b96889a770641f3e64d831a1229b9d553bfe7747a677a567e2a299738955b |

Buscar en |

| Se ha encontrado una huella SSH en un Dream C2 compartido con otros 19 hosts. |

d281264986ed864f0891bc1edc7c40d07a8695d36ac9e30d2f76e8a85aa569b6 |

Buscar en |

| Huella digital SSH encontrada en un host de Elite Proxy que se comparte con varios otros hosts. |

2d361a7de23e20f38cf353395b3a35e468b170da984adfdff855a0a9b9896c70 |

Buscar en |

| Huellas SSH de origen desconocido encontradas ejecutándose junto a un servidor SSH con el valor por defecto Nosviak por defecto. |

| c7cd4b5c81522a6bb519b7f6e60286a005fd5e1340656728803b9748f7dd6a0b |

| 077fba6a621d64761b246c36fa5832cf6ec4400a12e78434c3243d3f48353a80 |

|

Buscar en |

| El hash del cuerpo HTTP de un SSN C2 build status page. |

sha1:e9371aca7b792814d55df07b56a9aafd25ee3b89 |

Buscar en |

| Moonly C2 Servidor de gestión de API. |

sha1:c1a12dd0ac8283f60349f8800e5ac889d495b4cf |

Buscar en |

| Páginas de estado que pueden utilizarse para determinar qué hosts están activos o inactivos en la red. |

| sha1:7894a2cf11597ca5b3dcd8516294d2b06528d3fa |

| sha1:8b1ebc6832852a06ab02097af10c4984b557a957 |

| sha1:3e2561532be10aa91242c3867f3257f6a005b1b8 |

|

Buscar en |

| Paneles de administración para Erf CNC |

sha1:63060ac2fb64f9045b054bbdd8d73d4f6905b4f3 |

Buscar en |

| Servidor de gestión API para CNC Erf |

sha1:911936199d078877a5ccd93537471044251806ca |

Buscar en |

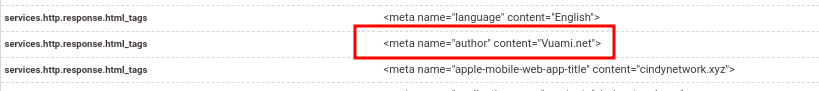

| Elementos HTML compartidos que se encuentran en varios servicios anunciados como Moonrise C2, Girar C2, Monolito C2, Runtz C2y la Red Cindy |

| assets/647538aa3b2ddd2dc925b188_logoorb.webp |

| <meta name=\”author\” content=\”Vuami.net\”> |

|

Buscar en |

| El favicon de GitLab, poco utilizado, que se encuentra en muchas páginas de "estado de construcción" encontradas a lo largo de esta investigación. |

06d4abc973616ca572b82ac4c7a2078b |

Buscar en |

| Varios títulos HTML descubiertos. |

| Entrar - Nosviak4 |

| SSN Funnel Build |

| Creación de la API del SSN |

| Herios - Siente el verdadero encanto de DDoS |

| API DE CRIMINALIDAD |

| API cardiaca en línea |

|

Buscar en |

| El hash de un certificado que se encontró ejecutándose en los cuadros de mando "Nosviak4". |

dc51f51e8094f7a19089a1b8776fdbddb89a6bbd612858c490ed0a7239958a5d |

Buscar en |

| Varios banners SSH modificados que se han visto con Nosviak instalado que indican que el propietario de redes específicas. |

| CindyCNC |

| MoonlyC2 |

| Centinela V2 |

| RCNC |

| Nosviak2 |

| SSN CNC |

|

Buscar en |