Résumé

Censys a trouvé des preuves de l'existence d'un réseau de systèmes de gestion de réseaux de zombies utilisant une version modifiée du logiciel Nosviakun service de commande et de contrôle peu connu qui a gagné en popularité au cours des derniers mois. De nombreux systèmes de ce réseau partagent des ressources telles que des clés SSH, des domaines et des marques de service, ce qui laisse supposer une opération plus importante autour de la vente d'attaques par déni de service et de services de proxy à des clients consentants.

Introduction

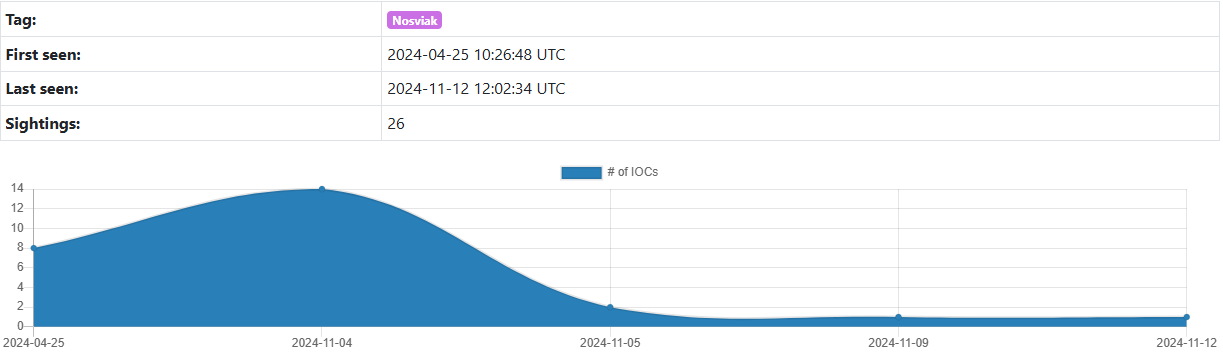

Nosviak est un système de commande et de contrôle (C2) de botnet qui prend en charge divers protocoles de communication par rappel, notamment ceux utilisés par Mirai et Qbot. Malgré ses capacités, il n'a pas encore fait l'objet de beaucoup de recherches ou d'examens approfondis par rapport à d'autres systèmes dans ce domaine. Cependant, au cours des sept derniers mois, on a constaté une augmentation des hôtes étiquetés comme Nosviak dans ThreatFox, une plateforme dédiée au partage d'indicateurs de compromission (IOC) associés à des logiciels malveillants. Pourtant, nous n'avons rien trouvé de plus détaillé qu'une étiquette sur un site web communautaire.

Entrée ThreatFox pour Nosviak

Après avoir développé une empreinte Nosviak pour Censys, nous avons cherché à en savoir plus sur ce logiciel. À l'époque, les informations sur Nosviak étaient rares et dispersées dans d'obscurs recoins d'Internet. Ce que nous avons trouvé, cependant, c'est une piste fragmentée de dépôts GitHub clandestins, certains jonchés d'insultes et de moqueries cryptiques, tandis que d'autres contenaient étonnamment le code source complet de Nosviak2, ainsi que des marques et des fichiers de configuration personnalisés.

Nous nous sommes ensuite concentrés sur les hôtes déjà signalés dans Censys qui utilisent Nosviak2. Grâce à diverses stratégies de pivotement, nous avons commencé à identifier des modèles et des caractéristiques qui nous ont permis de mieux comprendre un écosystème spécifique construit autour du logiciel Nosviak2. Ce qui a commencé comme une simple analyse de Nosviak s'est rapidement transformé en une découverte plus large d'un petit réseau d'hôtes interconnectés qui géraient une opération "DDoS-as-a-Service" dérivée de Nosviak.

Le "stress-testing" en tant que service

Censys a mis au jour une façade de botnet fonctionnant sous de multiples alias et vitrines, offrant principalement des services DDoS et proxy déguisés en outils de "tests de résistance". Ces vitrines partagent souvent des modèles HTML identiques, ne se différenciant que par des marques, des noms et des structures de prix uniques. Notre analyse révèle une forte dépendance à l'égard du serveur C2 de Nosviak, nombre de ces services utilisant son API de marque pour appliquer des thèmes distincts tout en fonctionnant potentiellement sur une infrastructure partagée.

Au moment de la rédaction du présent document, le réseau comptait plus de 150 hôtes répartis dans vingt pays et systèmes autonomes, servant au contrôle, à l'exploitation et à la vente de ces services DDoS et proxy. Certains hôtes peuvent également fonctionner comme des boîtes de relais opérationnelles (ORB). Bien qu'elles opèrent sous des noms différents, beaucoup de ces entités maintiennent des connexions directes ou semi-directes.

Parmi les principaux exemples de ces vitrines, citons Moonrise c2, Rotate C2, Monolith C2, Runtz C2 et le réseau Cindy. Bien que ces services affichent des noms distincts, leurs sites web suivent un modèle quasi identique - les seules variations significatives se situent au niveau d'éléments superficiels tels que l'image de marque et la formulation.

Le langage promotionnel de ces vitrines comprend souvent des slogans tels que "Ressentez la véritable puissance" ou "Testez la sécurité de votre site web", qui apparaissent systématiquement sur tous ces sites web. En voici quelques exemples :

Bien que nous ne puissions pas confirmer définitivement que ces serveurs exécutent Nosviak sans avoir un accès direct aux machines physiques, plusieurs indicateurs clés soutiennent cette conclusion. Dans les sections suivantes, nous ferons référence au code source de Nosviak2, que nous avons reproduit ici.

Bannières et stratégie de marque

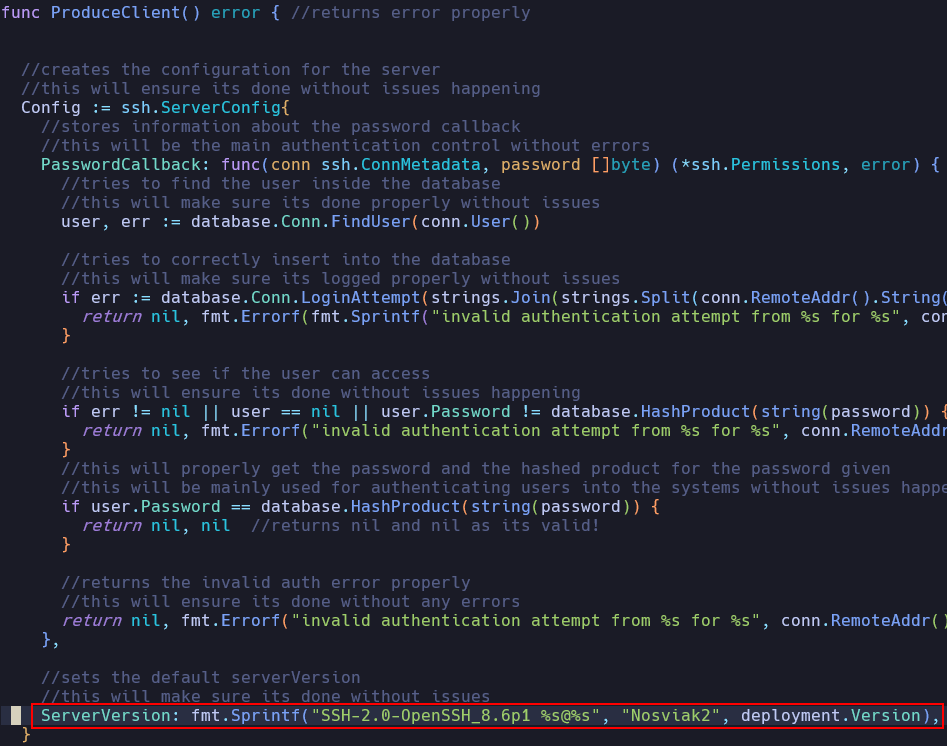

Dans le code source de Nosviak2(core/clients/produce.go), la bannière par défaut du serveur SSH est initialisée avec la chaîne de format :

Un grand nombre des serveurs identifiés dans le cadre de cette enquête ont suivi exactement ce schéma de version. Dans certains cas, la chaîne Nosviak a été remplacée par un identifiant plus personnalisé, ou le nom a été entièrement supprimé, mais la version d'OpenSSH (8.6p1) est restée cohérente dans tous les cas.

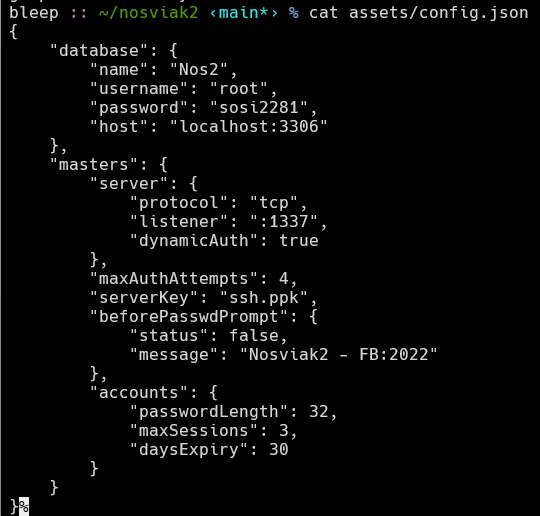

Nous notons également que la configuration par défaut de Nosviak lie SSH au port 1337, comme on peut le voir ici dans assets/config.json, et que de nombreux services que nous avons identifiés écoutaient activement sur ce port également.

assets/ $ head -n 4 ssh.ppk

-----BEGIN OPENSSH PRIVATE KEY-----

b3BlbnNzaC1rZXktdjEAAABG5vbmUAAAAEbm9uZQAAAAAAABlwAAAAdzc2gtcn

NhAAAwEAAQAAAYEAzJ56X727XpePjcheS/x0TBwzFpcFuIIyhPzifeMN67yCTKS3KH/D

assets/ $ puttygen ssh.ppk -O private-openssh -o /dev/stdout | \

ssh-keygen -y -f /dev/stdin | \N-keygen -y -f /dev/stdin | \N-keygen -y -f /dev/stdin

awk '{print $2}' | base64 -d | \N- sha256sum | awk '{print $2}' | \N- sha256sum

sha256sum | awk '{print $1}'

1d977c87558d8968e8a485a2f766594cd8de5f3e0e0f437eb23d091682a8823a

Vous trouverez ci-dessous un tableau des hôtes et des ports où cette clé SSH a été observée. Certains hôtes ont utilisé la bannière Nosviak par défaut, tandis que d'autres l'ont modifiée pour y inclure une marque personnalisée.

Bien qu'ils opèrent sous différents noms et pseudonymes, nombre de ces "services" DDoS présentent des similitudes frappantes. Il s'agit notamment de clés de serveur SSH partagées, de pages web presque identiques et de favicons réutilisés.

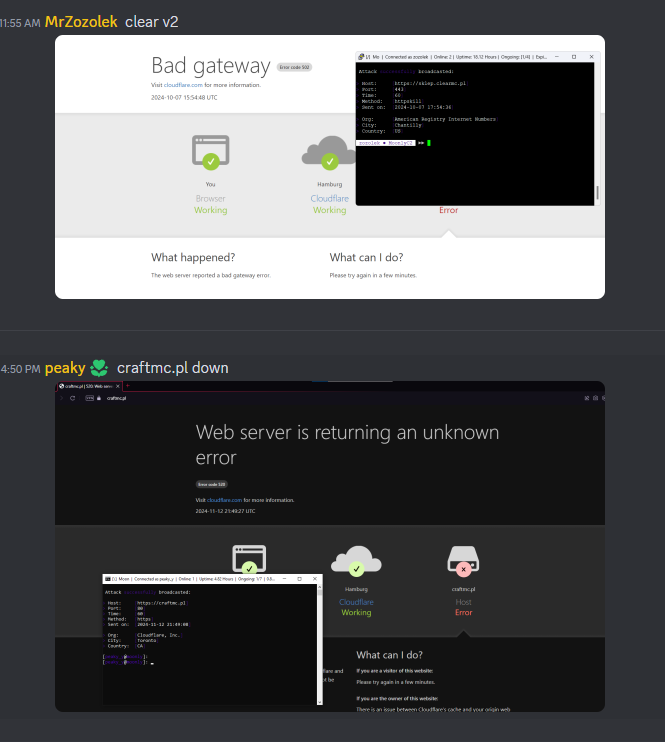

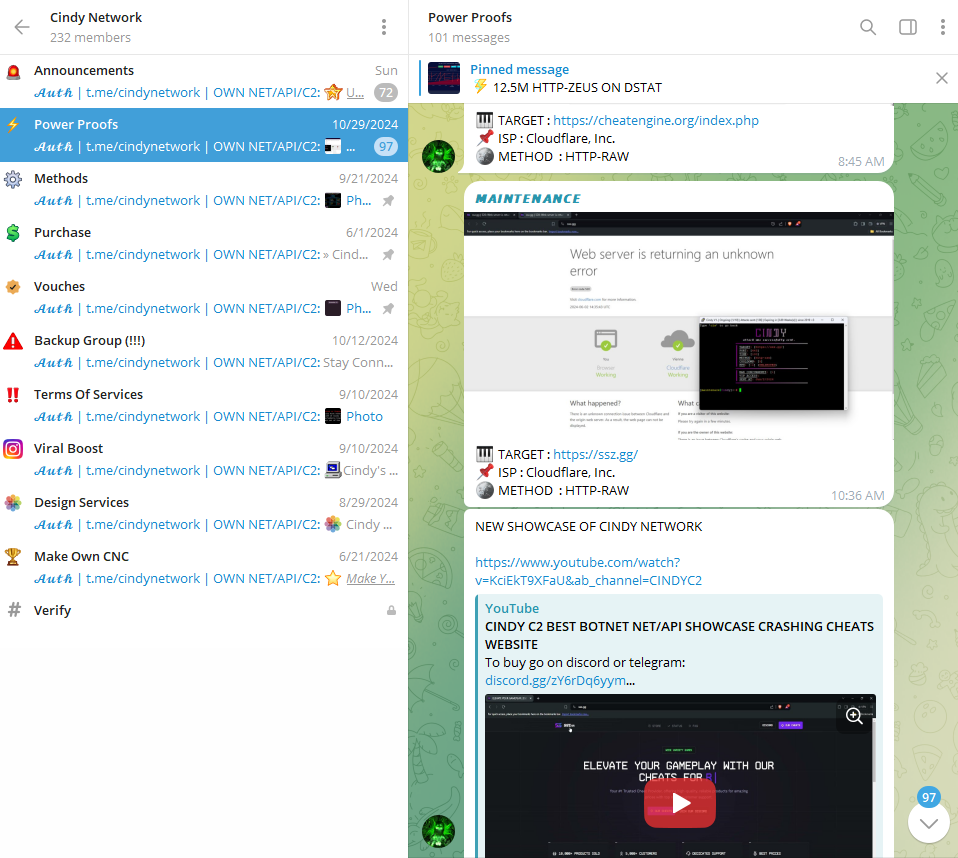

Ces services s'appuient fortement sur Discord, Telegram, ou les deux, comme principales plateformes de communication. Ces canaux servent de plaques tournantes pour la promotion de leurs offres, l'assistance aux utilisateurs et les mises à jour, ainsi que pour la présentation des "preuves" de leurs activités. Les opérateurs partagent fréquemment des captures d'écran d'attaques réussies pour démontrer leurs capacités et attirer de nouveaux clients.

|

|

| MoonlyC2 Discord (discord[.]gg/moonlyc2) "épreuves" |

Cindy Network Telegram (t[.]me/cindynetwork) "preuves". |

Pivoter à partir de l'empreinte SSH de Nosviak

En pivotant à partir de la clé SSH par défaut de Nosviak, nous pouvons trouver des liens vers d'autres hôtes qui partagent des points communs avec d'autres hôtes. Par exemple, alors que Sentinel Network, Moonly C2, RCNC et Cindy Network utilisent la clé SSH par défaut de Nosviak, ils utilisent également des serveurs web qui incluent des éléments HTML que l'on retrouve sur plusieurs autres hôtes offrant des services similaires. Nous pouvons alors utiliser ces éléments comme point de départ pour trouver d'autres infrastructures potentiellement liées.

Nombre de ces hôtes nous ont permis de découvrir encore plus d'infrastructures ; par exemple, le serveur web d'Elite Proxy à l'adresse IP 185.17.0.31 a été identifié à l'aide de la même clé SSH Runtz. Ce serveur hébergeait quatre services SSH distincts sur les ports 22, 1337, 8080 et 9090. Le service SSH sur le port 9090 utilisait une clé SSH différente partagée avec cinq autres hôtes. Parmi ces hôtes, deux utilisaient des panneaux de connexion Nosviak.

Un autre hôte découvert utilisant l'empreinte SSH de Runtz était Dream C2 à 37.114.63.131 qui exploitait un serveur SSH secondaire sur le port TCP 9999 avec une empreinte (d281...69b6) partagée avec 18 hôtes supplémentaires, dont un sous-ensemble était désigné sous le nom de "Erf CNC".

Panneau de connexion ErfCNC

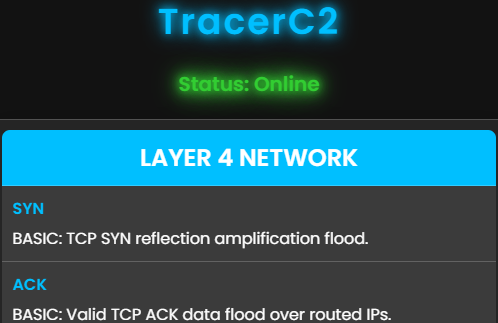

Tracer C2 est lié à d'autres services, tels que 93.123.85.191 (WaterNetworkk / 2af0...14cc), qui exécute une page d'état sur le port 80 énumérant les types d'attaques qu'il prend en charge.

Par exemple, 103.211.201.207 (avec un titre HTML "SSN Funnel Build" (peut-être lié à la fonction "Funnel" de Nosviak)) et 167.114.4.98 ("SSN API Build") hébergent tous deux des serveurs HTTP sur le port 80 qui semblent être des pages d'état de construction d'API spécifiques au réseau de zombies.

Le même favicon de GitLab est également présent sur plusieurs hôtes autonomes : 160.30.21.74 présente une page d'état sur le port 80 avec le titre HTML "Tajima C2/API", tandis que 212.193.31.66 s'identifie comme "CRIMINALITY API".

Cela suggère que les administrateurs automatisent le provisionnement de nouveaux serveurs API en utilisant GitLab en tant que CI/CD, ce qui leur permet d'itérer plus rapidement sur les nouvelles versions.

Outre les différents noms de domaine dont nous avons déjà parlé, plusieurs autres ont été trouvés associés à ce réseau :

nordnetface[.]sbs

rotate-c2[.]fr

noltranspstrer[.]cfd

noltranspstrer[.]top

akarui[.]fyi

tcppegasus[.]xyz

freeddos[.]fun

zopz-api[.]com

novac2[.]fun

homicide-api[.]lol

primeapi[.]lol

cybersecurity-solution[.]net

hydroapi[.]xyz

trainingdevsecops[.]com

doner-api[.]ru

kymev[.]com

nekofish[.]cc

overdose[.]sbs

cindynetwork[.]xyz

zytlink[.]top

kailulu[.]fun

aetherc2[.]com

kodachi[.]xyz

wintermc[.]fun

filexland[.]fun

hurtproxy[.]online

cardiacapi[.]xyz

sparkestops[.]cfd

aetherapi[.]com

sparkunsr[.]top

moonlyc2[.]xyz

stressermarket[.]xyz

proxypro[.]io

À l'heure où nous écrivons ces lignes, la majeure partie de cette infrastructure est hébergée chez OVH (AS16276) et Aeza (AS216246), tous géographiquement répartis en Allemagne, aux Pays-Bas, aux États-Unis, en Russie et dans d'autres régions où de telles opérations peuvent apparemment passer inaperçues ou ne faire l'objet d'aucune sanction.

En réalité, bon nombre de ces services semblent faussement innocents, reflétant souvent un réseau d'individus - peut-être de jeunes enthousiastes - appliquant leurs compétences techniques et leurs intérêts d'une manière qui pourrait avoir des conséquences néfastes. Si le premier public visé semble être celui qui cherche à perturber les serveurs de jeux et les serveurs de discussion, cela n'exclut pas que ces réseaux puissent être utilisés à des fins beaucoup plus malveillantes.

Nous avons développé une requête de recherche unique sur Censys qui consolide tous les indicateurs discutés dans ce billet. À l'heure où nous écrivons ces lignes, la requête identifie plus de 155 hôtes.

Vous trouverez ci-dessous un tableau qui décompose chaque élément de la requête de recherche en fonction de ce qu'elle recherche.

| Description |

Empreinte digitale |

Censys |

| L'empreinte SSH pour le serveur par défaut Nosviak par défaut. |

1d977c87558d8968e8a485a2f766594cd8de5f3e0e0f437eb23d091682a8823a |

Recherche |

| L'empreinte SSH trouvée sur le Runtz C2 qui est partagée par plus de 90 autres hôtes. |

2af0ec35b4f2039e850d50b4cb613ebb025512a1524226accddce9cb63d014cc |

Recherche |

| L'empreinte SSH pour le Rotation C2 Rotate. |

f38b96889a770641f3e64d831a1229b9d553bfe7747a677a567e2a299738955b |

Recherche |

| Une empreinte SSH a été trouvée sur un rêve C2 partagé avec 19 autres hôtes. |

d281264986ed864f0891bc1edc7c40d07a8695d36ac9e30d2f76e8a85aa569b6 |

Recherche |

| Empreinte SSH trouvée sur un hôte Elite Proxy qui est partagé avec plusieurs autres hôtes. |

2d361a7de23e20f38cf353395b3a35e468b170da984adfdff855a0a9b9896c70 |

Recherche |

| Empreintes SSH d'origine inconnue trouvées sur un serveur SSH avec l'option par défaut Nosviak par défaut. |

| c7cd4b5c81522a6bb519b7f6e60286a005fd5e1340656728803b9748f7dd6a0b |

| 077fba6a621d64761b246c36fa5832cf6ec4400a12e78434c3243d3f48353a80 |

|

Recherche |

| Le hachage du corps HTTP d'un SSN C2 de la page d'état d'une construction SSN. |

sha1:e9371aca7b792814d55df07b56a9aafd25ee3b89 |

Recherche |

| Moonly C2 Serveur de gestion API. |

sha1:c1a12dd0ac8283f60349f8800e5ac889d495b4cf |

Recherche |

| Pages d'état qui peuvent être utilisées pour déterminer quels hôtes sont actuellement en activité ou non au sein du réseau. |

| sha1:7894a2cf11597ca5b3dcd8516294d2b06528d3fa |

| sha1:8b1ebc6832852a06ab02097af10c4984b557a957 |

| sha1:3e2561532be10aa91242c3867f3257f6a005b1b8 |

|

Recherche |

| Panneaux d'administration pour Erf CNC |

sha1:63060ac2fb64f9045b054bbdd8d73d4f6905b4f3 |

Recherche |

| Serveur de gestion API pour Erf CNC |

sha1:911936199d078877a5ccd93537471044251806ca |

Recherche |

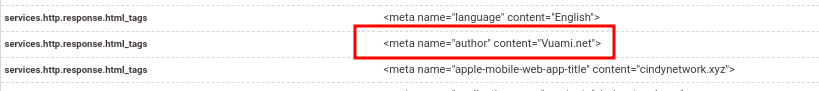

| Éléments HTML partagés que l'on retrouve sur plusieurs services annoncés tels que Moonrise C2, Rotate C2, Monolith C2, Runtz C2et le Réseau Cindy |

| assets/647538aa3b2ddd2dc925b188_logoorb.webp |

| <meta name=\”author\” content=\”Vuami.net\”> |

|

Recherche |

| La favicon de GitLab, rarement utilisée, a été trouvée sur de nombreuses pages "build status" (état de la construction) tout au long de cette recherche. |

06d4abc973616ca572b82ac4c7a2078b |

Recherche |

| Divers titres HTML ont été découverts. |

| Connexion - Nosviak4 |

| Création d'un entonnoir SSN |

| Création de l'API SSN |

| Herios - Découvrez les véritables charmes de la DDoS |

| API CRIMINALITÉ |

| API cardiaque en ligne |

|

Recherche |

| Le hachage d'un certificat qui a été trouvé en cours d'exécution sur les tableaux de bord de "Nosviak4". |

dc51f51e8094f7a19089a1b8776fdbddb89a6bbd612858c490ed0a7239958a5d |

Recherche |

| Diverses bannières SSH modifiées qui ont été vues avec Nosviak installé et qui indiquent le propriétaire d'un réseau spécifique. |

| CindyCNC |

| MoonlyC2 |

| Sentinelle V2 |

| RCNC |

| Nosviak2 |

| SSN CNC |

|

Recherche |