UPDATES:

- 2023-06-07:

- Letzte Woche wurde eine kritische Zero-Day-Schwachstelle in der Dateiübertragungssoftware MOVEit Transfer bekannt, die jetzt als CVE-2023-34362 verfolgt wird .

- Namhafte Bedrohungsakteure, darunter die Ransomware-Bande Clop, haben diese Schwachstelle aktiv für weit verbreitete Datendiebstahlsangriffe ausgenutzt. Clop hat Anfang des Jahres ähnliche Angriffe auf andere Managed-File-Transfer-Anwendungen wie Accellion FTA und GoAnywhere MFT durchgeführt.

- In der letzten Woche hat Censys einen Rückgang der Anzahl der Hosts, auf denen exponierte MOVEit Transfer-Instanzen laufen, von über 3k auf knapp über 2,6k beobachtet, was darauf hindeutet, dass einige möglicherweise offline genommen werden.

- Mehrere dieser Hosts sind mit hochrangigen Organisationen verbunden, darunter mehrere Fortune-500-Unternehmen sowie staatliche und bundesstaatliche Regierungsbehörden.

- Die Finanz-, Technologie- und Gesundheitsbranche sind die primären Sektoren, in denen Censys eine signifikante Anzahl von Engagements beobachtet hat. Wir untersuchen weiterhin die Auswirkungen auf alle Branchen und werden Sie auf dem Laufenden halten, sobald wir mehr erfahren.

- 2023-06-02: CVE-2023-34362 wurde für diese Sicherheitslücke veröffentlicht.

ZUSAMMENFASSUNG:

Ein weiterer Tag, an dem ein weiteres MFT-Produkt (Managed File Transfer) ausspioniert wird. Nach dem GoAnywhere MFT 0-Day ist dieses Mal ein Anbieter namens Progress Software Corporation und sein Produkt "MOVEit Transfer", das die Übertragung von Dateien zwischen Geschäftspartnern und ihren Kunden über eine Vielzahl von Protokollen wie SSH und HTTP erleichtert, von einem neu entdeckten Exploit betroffen.

Über die Bedrohungsakteure, die diese Schwachstelle ausgenutzt haben, um möglicherweise in Tausende von Geräten und Organisationen einzudringen, ist wenig bekannt. Wir wissen jedoch, dass es sich bei der Angriffsmethode um eine SQL-Injection-Schwachstelle in der MOVEits-Weboberfläche handelte, wie in der Mitteilung des Herstellers angegeben .

Wir wissen auch, dass Hintertüren in Form einer Web-Shell installiert worden sind (normalerweise unter /human2.asp(x)). Diese Web-Shell enthält eine Logik, die einen 404-Statuscode zurückgibt, wenn der Wert einer bestimmten Kopfzeile (X-siLock-Comment) nicht mit einem vorgegebenen Wert übereinstimmt.

Während einige Medien berichten, dass diese Geräte bis zu einem Monat kompromittiert wurden, bevor sie entdeckt wurden, gab GREYNOISE an, dass sie seit über einem Monat Scans für MOVEit beobachtet haben.

"Aufgrund der von uns beobachteten Scan-Aktivitäten empfehlen wir, dass Benutzer von MOVEit Transfer das Zeitfenster für die Überprüfung potenziell bösartiger Aktivitäten auf mindestens 90 Tage ausdehnen sollten." - GREYNOISE

Nachfolgend finden Sie eine Liste der betroffenen Produkte und der entsprechenden Updates (direkt aus dem Advisory des Herstellers).

(anfällige Versionen über Link)

Censys hat eine beträchtliche Anzahl von über 3.000 Hosts identifiziert, die derzeit den MOVEit-Dienst nutzen. Obwohl die genaue Version der Software nicht durch Scans ermittelt werden kann, ist es höchst unwahrscheinlich, dass alle diese Hosts gegen die neu entdeckte Sicherheitslücke gepatcht wurden. Besonders besorgniserregend ist das breite Spektrum an Branchen, die auf diese Software angewiesen sind, darunter der Finanzsektor, das Bildungswesen (mit 27 Hosts) und sogar die US-Bundes- und Landesregierung (mit über 60 Hosts).

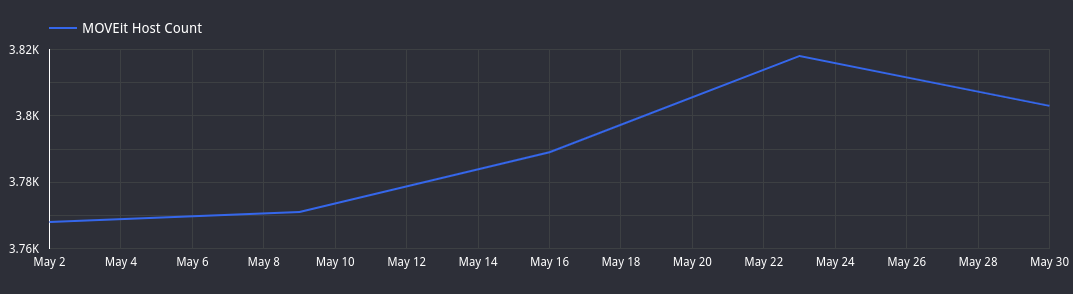

In den letzten Monaten ist die Zahl der Hosts, die dieses Produkt verwenden, stetig gestiegen. Wie in der obigen Grafik zu sehen ist, stieg die Zahl der Hosts zwischen dem 1. Mai und dem 23. Mai 2023 um mehr als 100, ging aber seit dem Höchststand bis Juni leicht zurück. Wenn diese böswillige Aktivität also bis zu zwei Monate lang stattgefunden hat und noch mehr dieser Software zuvor online war, haben wir es mit noch mehr potenziell betroffenen Organisationen zu tun, als derzeit auf Censys zu sehen ist (obwohl diese Hosts jetzt nicht mehr öffentlich zugänglich sind, könnte die Hintertür bereits installiert worden sein; der Schaden könnte also bereits angerichtet worden sein).

Im Folgenden finden Sie einige allgemeine Statistiken über die verschiedenen Dienstanbieter und Standorte, an denen diese Hosts zu finden sind. Es scheint sich um ein Produkt zu handeln, das fast ausschließlich in den Vereinigten Staaten verwendet wird, während es in anderen Ländern nur einige hundert Anbieter gibt.