ACTUALIZACIONES:

- 2023-06-07:

- La semana pasada salió a la luz una vulnerabilidad crítica de día cero en el software de transferencia de archivos MOVEit Transfer, ahora rastreada como CVE-2023-34362.

- Esta vulnerabilidad ha sido explotada activamente por importantes amenazas, como la banda de ransomware Clo p, en ataques generalizados de robo de datos. Clop llevó a cabo ataques similares contra otras aplicaciones de transferencia de archivos gestionadas como Accellion FTA y GoAnywhere MFT a principios de este año.

- Durante la última semana, Censys ha observado una caída en el número de hosts que ejecutan instancias expuestas de MOVEit Transfer de más de 3k a poco más de 2,6k, lo que indica que algunos están siendo potencialmente desconectados.

- Varios de estos anfitriones están asociados a organizaciones de alto nivel, como varias empresas de la lista Fortune 500 y organismos públicos estatales y federales.

- Los sectores financiero, tecnológico y sanitario son los principales en los que Censys ha observado un número significativo de exposiciones. Seguimos investigando el impacto en todos los sectores y actualizaremos la información a medida que sepamos más.

RESUMEN:

Otro día, otro producto MFT (Transferencia de Archivos Gestionados) es atacado. Tras el día 0 de GoAnywhere MFT, esta vez es un proveedor llamado Progress Software Corporation y su producto, "MOVEit Transfer", que facilita la transferencia de archivos entre socios comerciales y sus clientes utilizando una variedad de protocolos como SSH y HTTP, el que ha sido atacado con un exploit recientemente descubierto.

Poco se sabe acerca de los actores de la amenaza que han utilizado este exploit para vulnerar potencialmente miles de dispositivos y organizaciones. Sin embargo, sabemos que el método de ataque fue una vulnerabilidad de inyección SQL en la interfaz web de MOVEits, como se indica en el aviso del proveedor.

También sabemos que se han instalado puertas traseras en forma de shell web (normalmente instalada en /human2.asp(x)). Este shell web incluye lógica que devolverá un código de estado 404 si el valor de una cabecera específica (X-siLock-Comment) no coincide con un valor predeterminado.

Mientras que algunos medios informan de que estos dispositivos se han visto comprometidos hasta un mes antes de ser descubiertos, GREYNOISE declaró que habían sido testigos de escaneos de MOVEit durante más de un mes.

"Basándonos en la actividad de escaneo que hemos observado, nuestra recomendación es que los usuarios de MOVEit Transfer amplíen la ventana de tiempo para su revisión de actividad potencialmente maliciosa a al menos 90 días." - GREYNOISE

A continuación figura la lista de productos afectados y sus correspondientes actualizaciones (extraídas directamente del aviso del proveedor).

(versiones vulnerables mediante enlace)

Censys ha identificado un número significativo de más de 3.000 hosts que utilizan actualmente el servicio MOVEit. Aunque la versión exacta del software no puede determinarse con los escaneos, es muy improbable que todos estos hosts hayan sido parcheados contra la vulnerabilidad recién descubierta. Lo que es particularmente preocupante es la diversa gama de industrias que confían en este software, incluyendo el sector financiero, la educación (con 27 hosts ), e incluso el gobierno federal y estatal de EE.UU. (con más de 60 hosts).

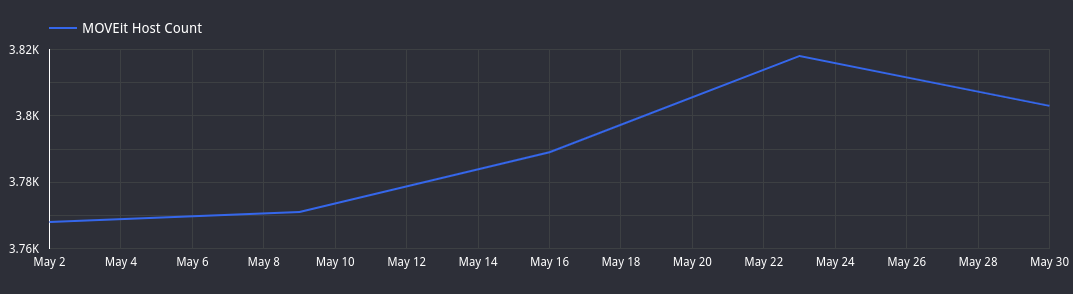

Durante el mes pasado, hemos visto un aumento constante en el número de hosts que utilizan este producto, y como podemos ver en el gráfico anterior, vemos un aumento de más de 100 hosts entre el 1 de mayo y el 23 de mayo de 2023, pero ha visto un pequeño descenso hasta junio desde el pico. Por lo tanto, si esta actividad maliciosa se ha producido durante dos meses, y hemos visto aún más de este software en línea anteriormente, estamos viendo aún más organizaciones potencialmente afectadas de lo que es actualmente visible en Censys (aunque esos hosts ahora no son de acceso público, la puerta trasera puede haber sido instalada; por lo tanto, el daño puede haber sido hecho ya).

A continuación se ofrecen algunas estadísticas generales sobre los diferentes proveedores de servicios y los lugares donde se pueden encontrar estos hosts. Parece tratarse de un producto utilizado casi exclusivamente en Estados Unidos, con sólo unos cientos expuestos en otros países.