MISE À JOUR :

- 2023-06-07:

- La semaine dernière, une vulnérabilité critique de type "zero-day" dans le logiciel de transfert de fichiers MOVEit Transfer a été révélée - elle est désormais répertoriée sous le nom de CVE-2023-34362.

- D'importants acteurs de la menace, dont le gang des ransomwares Clop, exploitent activement cette vulnérabilité dans le cadre d'attaques de vol de données à grande échelle. Clop a mené des attaques similaires contre d'autres applications de transfert de fichiers gérées, telles qu'Accellion FTA et GoAnywhere MFT, au début de l'année.

- Au cours de la semaine dernière, Censys a observé une baisse du nombre d'hôtes exécutant des instances MOVEit Transfer exposées, qui est passé de plus de 3 000 à un peu plus de 2,6 000, ce qui indique que certains d'entre eux sont potentiellement mis hors ligne.

- Plusieurs de ces hôtes sont associés à des organisations de premier plan, y compris de nombreuses sociétés Fortune 500 et des agences gouvernementales fédérales et d'État.

- Les secteurs de la finance, de la technologie et de la santé sont les principaux secteurs dans lesquels Censys a observé un nombre significatif d'expositions. Nous continuons d'étudier l'impact sur l'ensemble des secteurs et nous vous tiendrons informés au fur et à mesure de nos découvertes.

RÉSUMÉ :

Un jour de plus, un autre produit MFT (Managed File Transfer) est victime d'une attaque. Après le 0-day de GoAnywhere MFT, cette fois, c'est un fournisseur appelé Progress Software Corporation et son produit, "MOVEit Transfer", qui facilite le transfert de fichiers entre les partenaires commerciaux et leurs clients en utilisant une variété de protocoles tels que SSH et HTTP, qui a été touché par un exploit nouvellement découvert.

On sait peu de choses sur les acteurs de la menace qui ont utilisé cet exploit pour ouvrir une brèche dans des milliers d'appareils et d'organisations. Nous savons néanmoins que la méthode d'attaque était une vulnérabilité d'injection SQL dans l'interface web de MOVEits, comme indiqué dans l'avis du fournisseur.

Nous savons également que des portes dérobées ont été installées sous la forme d'un shell web (généralement installé à l'adresse /human2.asp(x)). Ce shell Web comprend une logique qui renvoie un code d'état 404 si la valeur d'un en-tête spécifique (X-siLock-Comment) ne correspond pas à une valeur prédéterminée.

Alors que certains médias rapportent que ces appareils ont été compromis jusqu'à un mois avant d'être découverts, GREYNOISE a déclaré avoir été témoin de scans pour MOVEit pendant plus d' un mois.

"Sur la base de l'activité d'analyse que nous avons observée, nous recommandons aux utilisateurs de MOVEit Transfer d'étendre la période d'examen des activités potentiellement malveillantes à au moins 90 jours". - GREYNOISE

Vous trouverez ci-dessous la liste des produits concernés et les mises à jour correspondantes (tirées directement de l'avis du fournisseur).

(versions vulnérables via lien)

Censys a identifié un nombre significatif de plus de 3 000 hôtes utilisant actuellement le service MOVEit. Bien que les analyses ne permettent pas de déterminer la version exacte du logiciel, il est très improbable que tous ces hôtes aient été protégés contre la vulnérabilité récemment découverte. Ce qui est particulièrement inquiétant, c'est la diversité des industries qui utilisent ce logiciel, notamment le secteur financier, l'éducation (avec 27 hôtes) et même le gouvernement fédéral et les États américains (avec plus de 60 hôtes).

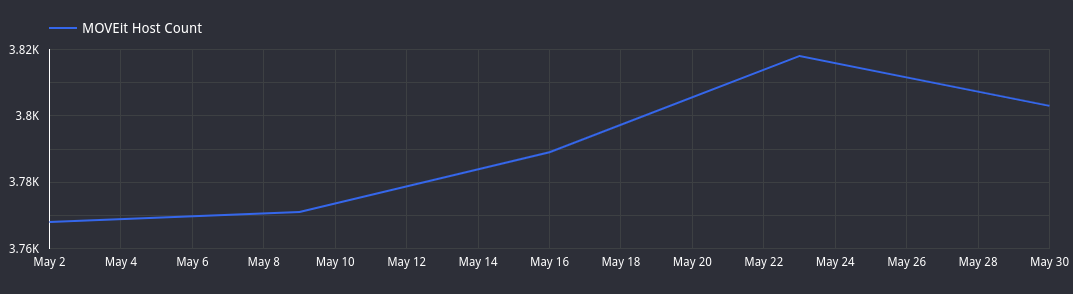

Au cours du mois dernier, nous avons constaté une augmentation constante du nombre d'hôtes utilisant ce produit, et comme nous pouvons le voir dans le graphique ci-dessus, nous constatons une augmentation de plus de 100 hôtes entre le 1er mai et le 23 mai 2023, mais un léger déclin jusqu'en juin depuis le pic. Par conséquent, si cette activité malveillante s'est déroulée pendant deux mois et que ce logiciel était déjà en ligne, le nombre d'organisations potentiellement touchées est encore plus élevé que celui qui est actuellement visible sur Censys (bien que ces hôtes ne soient plus accessibles au public, la porte dérobée peut avoir été installée et le mal peut donc avoir déjà été fait).

Vous trouverez ci-dessous quelques statistiques générales sur les différents fournisseurs de services et les lieux où ces hôtes peuvent être trouvés. Il semble qu'il s'agisse d'un produit presque exclusivement utilisé aux États-Unis, quelques centaines seulement étant exposées dans d'autres pays.