Haben Sie dieses Jahr ein paar Censys Blogbeiträge verpasst? Dann haben Sie Glück. Das Jahr 2022 neigt sich dem Ende zu und wir lassen einige unserer Lieblingsbeiträge des Jahres Revue passieren. In unserer Jahresrückblicksliste finden Sie eine Zusammenfassung der Forschungsergebnisse von Censys , unsere Meinung zu Cybersicherheitstrends, unsere Vordenkerrolle im Bereich des Angriffsflächenmanagements und vieles mehr.

Im Juni entdeckten die Forscher von Censys zwei russische Hosts, die ein Exploit-Tool (Metasploit) und ein Command-and-Control-Tool (C2) (Deimos C2) enthielten. Eine historische Analyse ergab, dass einer dieser russischen Hosts auch das Tool PoshC2 verwendete. Diese Tools ermöglichen es Penetrationstestern und Hackern, sich Zugang zu Zielhosts zu verschaffen und diese zu verwalten. In diesem Blog-Beitrag erläutert Matt Lembright, Director of Federal Applications bei Censys , wie wir die ruchlose Ransomware aufgedeckt haben und welche Schritte Sie unternehmen können, um selbst proaktiv gegen Ransomware vorzugehen.

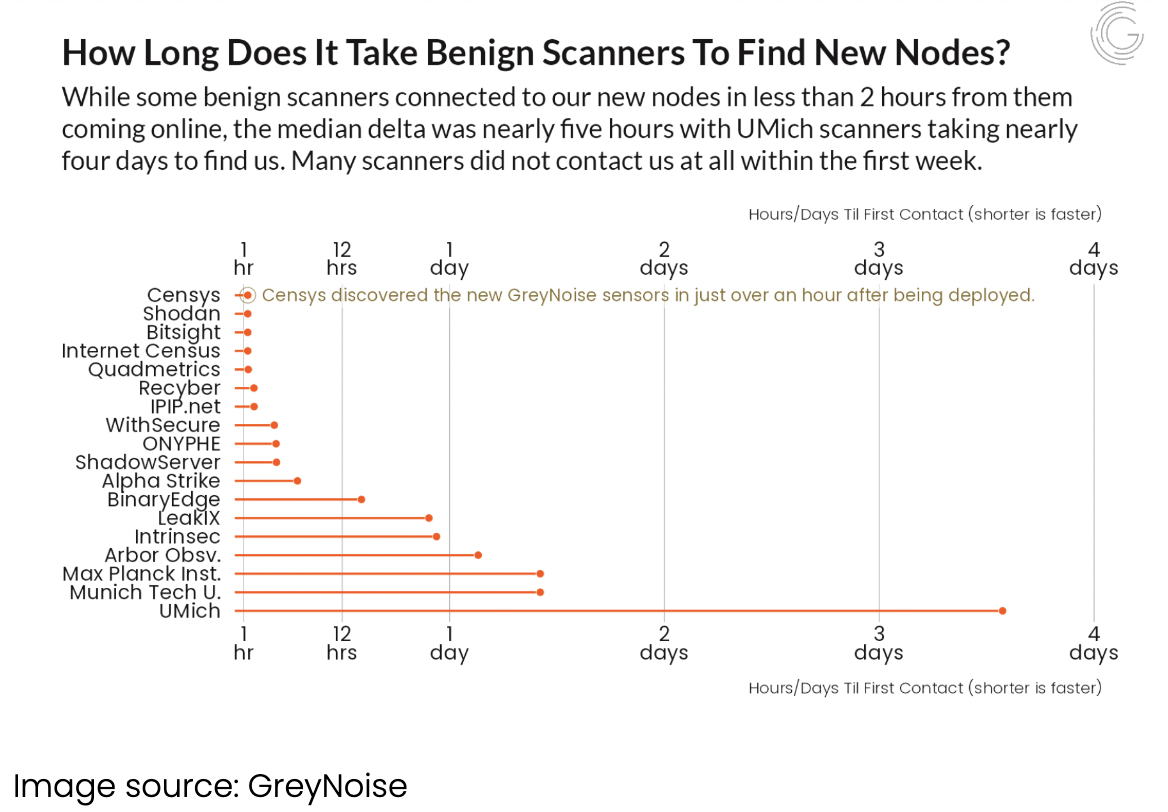

Wer freut sich nicht über eine kleine Bestätigung durch Dritte? In einer kürzlich durchgeführten Studie über Internet-Scanner stellte das Forschungsunternehmen GreyNoise fest, dass die Scanner von Censys neue Knotenpunkte schneller finden als alle anderen beobachteten Mitbewerber. Censys -Scandaten erwiesen sich auch als umfassender als die Daten der Mitbewerber. In diesem Blog-Artikel erläutert Kevin Garrett, Senior Solutions Engineer bei Censys , die GreyNoise-Daten und gibt eine Zusammenfassung der Ergebnisse.

Cybersecurity-Forscher? Bedrohungsabwehr Verteidiger? Unabhängig von Ihrer Rolle können Sie diese Schritt-für-Schritt-Anleitung verwenden, um gehackte Webserver mit dem Tool Censys Search zu finden. Folgen Sie unserem Censys Forscher, der Sie durch die einfache Abfolge von Abfragen führt, die Sie ausführen können, um einen gehackten Server aufzuspüren (der laut Untersuchungen das am häufigsten von Cybersecurity-Verstößen betroffene Gut ist).

Die Ransomware Deadbolt war das (ungewollte) Geschenk, das dieses Jahr immer wieder kam - und unser Forschungsteam hat sie auf Schritt und Tritt verfolgt. In diesem Rapid Response-Artikel vom Mai fasst das Team zusammen, wie sich Deadbolt weltweit verbreitet hat, und stellt ein Censys Dashboard zur Verfügung, mit dem die Leute die Ransomware selbst verfolgen können.

Wenn Sie schon einmal von Attack Surface Management (ASM) gehört haben, aber nie wirklich verstanden haben, worum es dabei geht oder ob es für Ihr Sicherheitsteam sinnvoll ist, dann ist dieser Blogartikel genau das Richtige für Sie! Informieren Sie sich über die Grundlagen von ASM und darüber, wie eine ASM-Lösung in Ihr bestehendes Sicherheitssystem integriert werden kann.

In diesem Jahr haben wir unseren ersten State of the Internet Report veröffentlicht, ein einzigartiges Forschungsprojekt, das eine globale Perspektive auf das Internet als Ganzes bietet. In diesem Blog fassen wir einige der bemerkenswertesten Ergebnisse des Berichts zusammen, darunter unsere Beobachtungen zur Angriffsfläche des Internets und zur Reaktion des Internets auf die jüngsten großen Sicherheitslücken. (Beispiel: Wussten Sie, dass Fehlkonfigurationen den Großteil der im Internet beobachteten Risiken ausmachen?

Wenn Sie an Netzwerksicherheit denken, fallen Ihnen wahrscheinlich nicht sofort Drucker ein, die mit dem Internet verbunden sind. Aber in Wirklichkeit ist jedes Gerät, das mit dem Internet verbunden ist, unabhängig davon, wie unbedeutend es erscheinen mag, ein offenes Tor zu einem Netzwerk. Und wenn Sie nicht wissen, welche Drucker angeschlossen sind, wird die Sicherung des Netzwerks zu einer noch größeren Herausforderung. Aus diesem Grund zeigen wir Ihnen in diesem Artikel, wie Sie mit Censys Search schnell die mit dem Internet verbundenen Drucker in Ihrer Unternehmensinfrastruktur identifizieren können.

Die Diskussion um das Zero Trust Framework, das heute eine Säule der Cybersicherheitsstrategie ist, dauert nun schon fast drei Jahrzehnte an. In diesem Rückblick lässt unser Censys Senior Solutions Engineer Revue passieren, wie das Zero Trust Framework entstanden ist und wie sich sein Stellenwert im Bereich der Cybersicherheit im Laufe der Jahre entwickelt hat.

Wir können über den Wert des Angriffsflächenmanagements reden, so viel wir wollen, aber am besten ist es, die Ergebnisse für sich selbst sprechen zu lassen. In dieser Fallstudie erfahren Sie, wie ein internationales Immobilienunternehmen, mit dem wir zusammengearbeitet haben, mit Censys ASM einen qualitativen und quantitativen Nutzen aus seiner Investition gezogen hat.

Erfahren Sie mehr über die verbindliche operative Richtlinie, die CISA im Oktober herausgegeben hat, einschließlich: 1) Warum wir sie unterstützen, 2) Wie sie sich auf verschiedene Bundesbehörden auswirkt und 3) Wie eine Strategie zur Verwaltung der Angriffsfläche Teams dabei helfen kann, die Anforderungen zu erfüllen. Sie sind keine Bundesbehörde? Dieser Blog lohnt sich trotzdem - die CISA-Richtlinie legt den Grundstein für bewährte Verfahren, die Organisationen in allen Branchen als Wegweiser für die Zukunft nutzen können.

Im Jahr 2023 können Sie weitere Artikel wie diesen vom Censys Team erwarten! Abonnieren Sie den Blog unten und folgen Sie uns in den sozialen Netzwerken, um das Neueste und Beste zu erfahren.

Sind Sie in der Zwischenzeit auf der Suche nach weiteren Inhalten? Besuchen Sie unsere Ressourcen-Seite, wo Sie Ebooks, Berichte, Webinar-Aufzeichnungen und vieles mehr finden können.