Vous avez manqué quelques articles du blog Censys cette année ? Vous avez de la chance. Alors que 2022 touche à sa fin, nous revenons sur certains de nos articles préférés de l'année. Consultez notre bilan de l'année pour un récapitulatif des résultats des recherches menées sur Censys , notre point de vue sur les tendances en matière de cybersécurité, notre leadership éclairé dans le domaine de la gestion de la surface d'attaque, et bien d'autres choses encore.

En juin, les chercheurs de Censys ont découvert deux hôtes russes contenant un outil d'exploitation, Metasploit, et un outil de commande et de contrôle (C2), Deimos C2. Une analyse historique a indiqué que l'un de ces hôtes russes utilisait également l'outil PoshC2. Ces outils permettent aux testeurs de pénétration et aux pirates d'accéder aux hôtes cibles et de les gérer. Dans ce billet de blog, Matt Lembright, directeur des applications fédérales à Censys , explique comment nous avons découvert ce ransomware infâme et partage les étapes à suivre pour chasser les ransomwares de manière proactive.

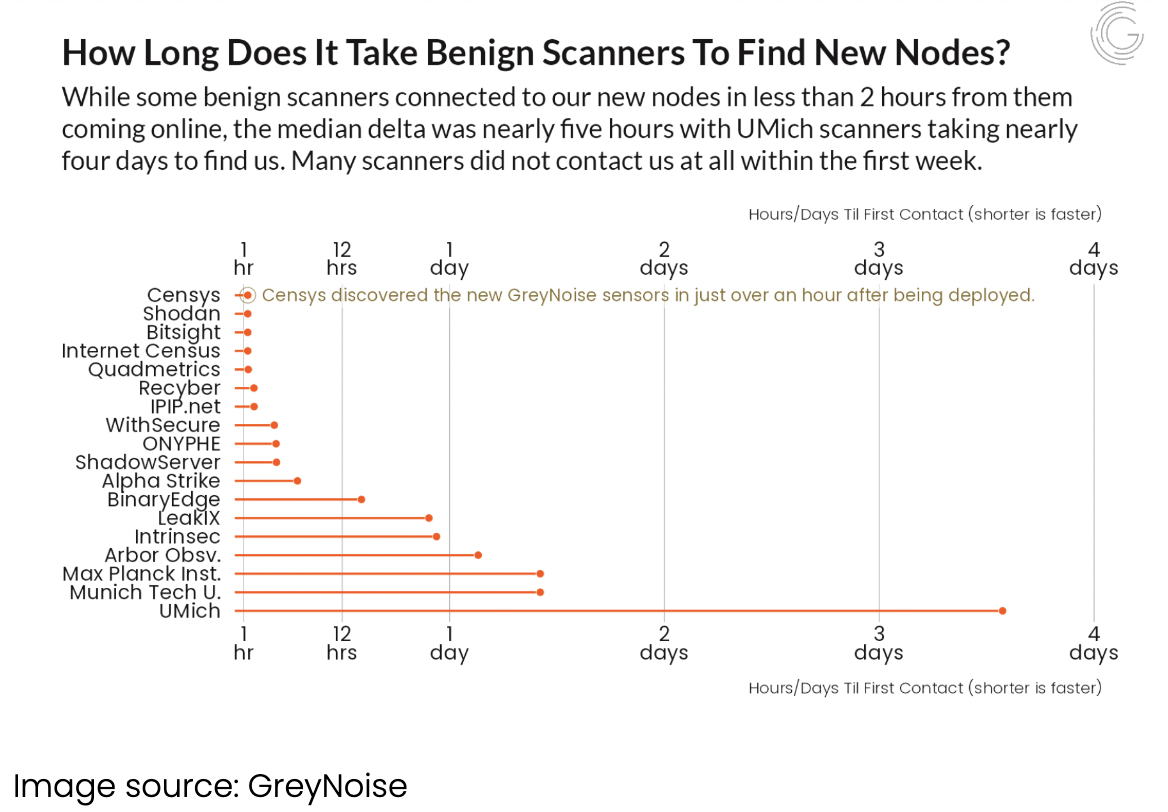

Qui n'aime pas un peu de validation par un tiers ? Dans une étude récente sur les scanners Internet, la société de recherche GreyNoise a constaté que les scanners Censys étaient capables de trouver de nouveaux nœuds plus rapidement que n'importe quel autre concurrent observé. Les données des scanners Censys se sont également révélées plus complètes que les données de l'ensemble des concurrents. Dans cet article de blog, Kevin Garrett, ingénieur en chef des solutions à Censys , passe en revue les données de GreyNoise et récapitule les conclusions de l'étude.

Chercheur en cybersécurité ? Défenseur de la chasse aux menaces ? Quel que soit votre rôle, vous pouvez utiliser ce guide étape par étape pour trouver des serveurs web piratés avec l'outil Censys Search. Suivez notre chercheur Censys dans la séquence simple de requêtes que vous pouvez exécuter pour découvrir un serveur piraté (qui, d'après les recherches, est l'actif le plus souvent touché par les atteintes à la cybersécurité).

Le ransomware Deadbolt a été le cadeau (indésirable) qui a continué à être offert cette année - et notre équipe de recherche était là pour le suivre à chaque étape. Dans cet article de Rapid Response datant du mois de mai, l'équipe explique comment Deadbolt s'est propagé dans le monde entier et partage un tableau de bord Censys que les internautes peuvent utiliser pour suivre le ransomware eux-mêmes.

Si vous avez entendu parler de la gestion de la surface d'attaque (ASM) mais que vous n'avez jamais vraiment compris de quoi il s'agissait, ou si cela avait un sens pour votre équipe de sécurité, cet article de blog est pour vous ! Découvrez les bases de l'ASM et la façon dont une solution ASM peut s'intégrer dans votre pile technologique de sécurité existante.

Cette année a été marquée par le lancement de notre premier rapport sur l'état de l'internet, un travail de recherche inédit qui offre une perspective globale de l'internet dans son ensemble. Dans ce blog, nous présentons quelques-unes des conclusions les plus remarquables du rapport, notamment ce que nous avons observé sur la surface d'attaque de l'internet et la manière dont l'internet a réagi aux récentes vulnérabilités majeures. (Ex : Saviez-vous que les configurations erronées constituent en fait la majorité des risques observés sur l'internet ?

Lorsque l'on pense à la sécurité des réseaux, les imprimantes connectées à l'internet ne viennent probablement pas à l'esprit. Mais en réalité, chaque appareil connecté à l'internet, aussi insignifiant qu'il puisse paraître, constitue une porte ouverte sur un réseau. Et si vous ne savez pas quelles imprimantes sont connectées, la sécurisation de ce réseau devient d'autant plus difficile. C'est pourquoi, dans cet article, nous vous montrons comment utiliser Censys Search pour identifier rapidement les imprimantes connectées à Internet et reliées à l'infrastructure de votre entreprise.

La conversation autour du cadre de confiance zéro, devenu un pilier de la stratégie de cybersécurité, dure depuis près de trente ans. Dans cette rétrospective, notre ingénieur solutions senior Censys revient sur la genèse du Zero Trust Framework et sur l'évolution de sa place dans le domaine de la cybersécurité au fil des ans.

Nous pouvons parler de la valeur de la gestion de la surface d'attaque autant que nous voulons, mais il est préférable de laisser les résultats parler d'eux-mêmes. Dans ce récapitulatif d'étude de cas, découvrez comment une société immobilière internationale avec laquelle nous avons établi un partenariat a obtenu un retour sur investissement qualitatif et quantitatif grâce à Censys ASM.

Apprenez-en plus sur la directive opérationnelle contraignante que la CISA a publiée en octobre, y compris : 1) Pourquoi nous la soutenons 2) Comment elle affecte les différentes agences fédérales et 3) Comment une stratégie de gestion de la surface d'attaque peut aider les équipes à répondre aux exigences. Vous n'êtes pas une agence fédérale ? La directive de la CISA jette les bases des meilleures pratiques que les organisations de tous les secteurs peuvent utiliser comme guide pour l'avenir.

Vous pouvez vous attendre à d'autres articles de ce type de la part de l'équipe de Censys en 2023 ! Abonnez-vous au blog ci-dessous et suivez-nous sur les réseaux sociaux pour connaître les dernières nouveautés.

Vous cherchez plus de contenu entre-temps ? Rendez-vous sur notre page Ressources, où vous trouverez des livres électroniques, des rapports, des enregistrements de séminaires en ligne, etc.