¿Ha echado de menos algunas entradas del blog Censys este año? Estás de suerte. Ahora que 2022 llega a su fin, volvemos a repasar algunos de nuestros artículos favoritos del año. Echa un vistazo a nuestra lista de repaso del año para ver un resumen de los resultados de la investigación de Censys , nuestra opinión sobre las tendencias en ciberseguridad, nuestro liderazgo de pensamiento en el espacio de gestión de la superficie de ataque y mucho más.

En junio, los investigadores de Censys descubrieron dos hosts rusos que contenían una herramienta de explotación, Metasploit, y una herramienta de mando y control (C2), Deimos C2. El análisis histórico indicó que uno de estos hosts rusos también utilizaba la herramienta PoshC2. Estas herramientas permiten a los especialistas en pruebas de penetración y a los piratas informáticos acceder a los hosts objetivo y gestionarlos. En esta entrada de blog, el director de aplicaciones federales de Censys , Matt Lembright, explica cómo descubrimos el nefasto ransomware y comparte los pasos que puede seguir para cazar ransomware de forma proactiva.

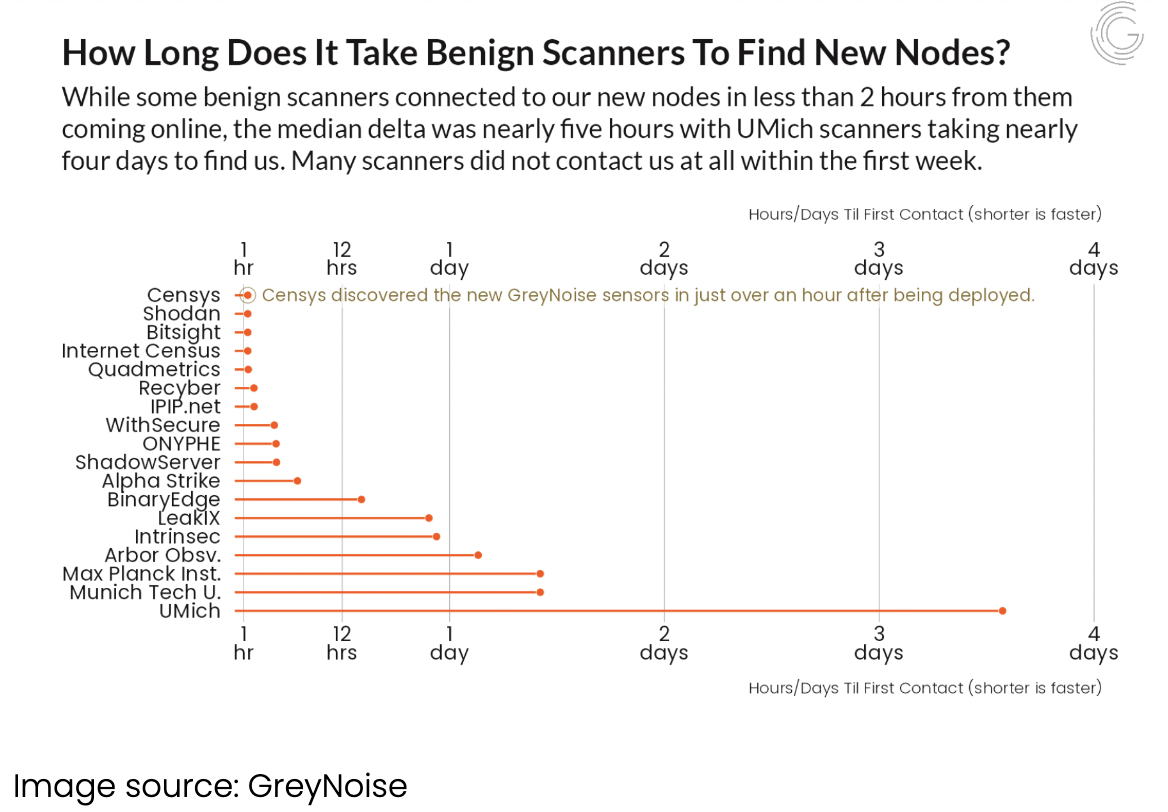

¿A quién no le gusta un poco de validación de terceros? En un estudio reciente sobre escáneres de Internet, la empresa de investigación GreyNoise descubrió que los escáneres de Censys eran capaces de encontrar nuevos nodos más rápido que cualquier otro competidor observado. También se demostró que los datos de escaneado de Censys eran más completos que los del conjunto de la competencia. En este artículo de blog, Kevin Garrett, ingeniero jefe de soluciones de Censys , analiza los datos de GreyNoise y ofrece un resumen de sus conclusiones.

¿Investigador de ciberseguridad? ¿Defensor de caza de amenazas? Sea cual sea su función, puede utilizar esta guía paso a paso para encontrar servidores web pirateados con la herramienta Censys Search. Siga a nuestro investigador de Censys a través de la sencilla secuencia de consultas que puede ejecutar para descubrir un servidor pirateado (que, según las investigaciones, es el activo más comúnmente afectado en las brechas de ciberseguridad).

El ransomware Deadbolt fue el regalo (no deseado) que no paró de dar este año, y nuestro equipo de investigación estuvo allí para seguirle la pista en todo momento. En este artículo de Respuesta Rápida de mayo, el equipo recapitula cómo se propagó Deadbolt por todo el mundo y comparte un panel de Censys que los usuarios pueden utilizar para rastrear el ransomware por sí mismos.

Si ha oído hablar de la gestión de la superficie de ataque (ASM) pero nunca ha entendido realmente de qué se trata, o si tiene sentido para su equipo de seguridad, este artículo del blog es para usted. Infórmese sobre los aspectos básicos de la ASM y cómo puede encajar una solución de ASM en su actual pila tecnológica de seguridad.

Este año hemos presentado nuestro primer Informe sobre el Estado de Internet, un trabajo de investigación pionero que ofrece una perspectiva global de Internet en su conjunto. En este blog, resumimos algunas de las conclusiones más destacadas del informe, incluido lo que hemos observado sobre la superficie de ataque de Internet y cómo ha respondido Internet a las principales vulnerabilidades recientes. (Por ejemplo: ¿Sabía que la mayoría de los riesgos observados en Internet se deben a errores de configuración?

Cuando se piensa en la seguridad de la red, probablemente no se piensa en las impresoras conectadas a Internet. Pero la realidad es que todos los dispositivos conectados a Internet, por intrascendentes que parezcan, son una puerta abierta a la red. Y si no sabes qué impresoras están conectadas, proteger esa red se convierte en todo un reto. Por eso, en este artículo te mostramos cómo utilizar Censys Search para identificar rápidamente las impresoras conectadas a Internet vinculadas a tu infraestructura corporativa.

El debate en torno al Marco de Cero Confianza, que se ha convertido en un pilar de la estrategia de ciberseguridad, se ha prolongado durante casi tres décadas. En esta retrospectiva, nuestro ingeniero de soluciones sénior de Censys repasa cómo surgió el Marco de Cero Confianza y cómo ha evolucionado su lugar en el espacio de la ciberseguridad a lo largo de los años.

Podemos hablar del valor de la gestión de la superficie de ataque todo lo que queramos, pero es mejor dejar que los resultados hablen por sí mismos. En esta recapitulación de casos prácticos, descubra cómo una empresa inmobiliaria internacional con la que colaboramos obtuvo beneficios cualitativos y cuantitativos de su inversión con Censys ASM.

Obtenga más información sobre la directiva operativa vinculante que CISA publicó en octubre, incluyendo: 1) Por qué la apoyamos 2) Cómo afecta a varias agencias federales y 3) Cómo una estrategia de gestión de la superficie de ataque puede ayudar a los equipos a cumplir los requisitos. ¿No es una agencia federal? Este blog sigue mereciendo la pena: la directiva de la CISA sienta las bases de las mejores prácticas que las organizaciones de todos los sectores pueden utilizar como guía en el futuro.

Puedes esperar más artículos como este del equipo de Censys en 2023. Suscríbete al blog y síguenos en las redes sociales para enterarte de lo último y lo mejor.

¿Busca más contenidos mientras tanto? Visita nuestra página de Recursos, donde encontrarás libros electrónicos, informes, grabaciones de seminarios web y mucho más.