Das Mirai-Botnet hat das Internet Ende 2016 schwer getroffen. Es infizierte Hunderttausende von IoT-Geräten (Internet of Things) und griff mehrere hochrangige Ziele mit DDoS-Angriffen (Distributed Denial of Service) an. Das Botnet machte mehrere beliebte Websites wie AirBnB, Twitter, Github, Reddit, Netflix und viele andere für den Großteil der Ostküste unzugänglich, was die Ermittler zunächst zu der Annahme veranlasste, dass ein Nationalstaat hinter dem Angriff steckte. Tatsächlich handelte es sich bei den Angreifern um Studenten, die herausfinden wollten, ob sie in Minecraft weiterkommen würden, indem sie die Namensserver der Sony Playstation angriffen. Die Schüler beteuern, dass sie nicht die Absicht hatten, die massive Störung zu verursachen, die sie verursacht haben.

Unabhängig von der Absicht stützen sich viele moderne Botnets wie Mirai auf unzuverlässige und unsichere IoT-Geräte. Die IoT-Hersteller stehen unter dem Druck, als "Erste auf dem Markt" zu sein und Geräte zu möglichst geringen Kosten zu entwickeln. Infolgedessen werden Geräte mit eingebauten Sicherheitslücken und Problemen auf den Markt gebracht, was sie zu leichten Zielen für Angreifer macht.

Die Zahl der von Mirai-Malware kontrollierten Geräte ist zwar zurückgegangen, aber diese Geräte wurden nicht gesichert. Vielmehr haben andere, fortschrittlichere Bots begonnen, IoT-Geräte zu übernehmen und langsam eine Armee von Bots aufzubauen, die für ähnliche, wenn nicht sogar noch verheerendere Angriffe genutzt werden können. Wir haben uns auf die Suche nach Servern gemacht, die Mirai-ähnliche Malware hosten, indem wir einige allgemein bekannte Merkmale verwenden und das Internet nach allem durchsuchen, was verdächtig aussieht. Im Folgenden führen wir Sie durch den Prozess.

Mirai Control Server finden mit Censys

Mirai infiziert neue Geräte durch die Installation eines Malware-Teils. Die Binärdatei - die Malware selbst - wird in der Regel von einem Webserver heruntergeladen, der von einem Angreifer kontrolliert wird. Interessanterweise gibt es einige Gemeinsamkeiten zwischen den Kontrollservern, die diese Malware zum Download bereitstellen. Einige Abkömmlinge der Mirai-Malware, die nützlich sein können, um ähnliche Malware im Internet (und möglicherweise auch in Ihrer eigenen Umgebung) zu finden. Für diesen Artikel haben wir uns auf ein Shell-Skript namens "bins.sh" und ein offenes Verzeichnis auf einem Webserver als Indikatoren für die Suche konzentriert.

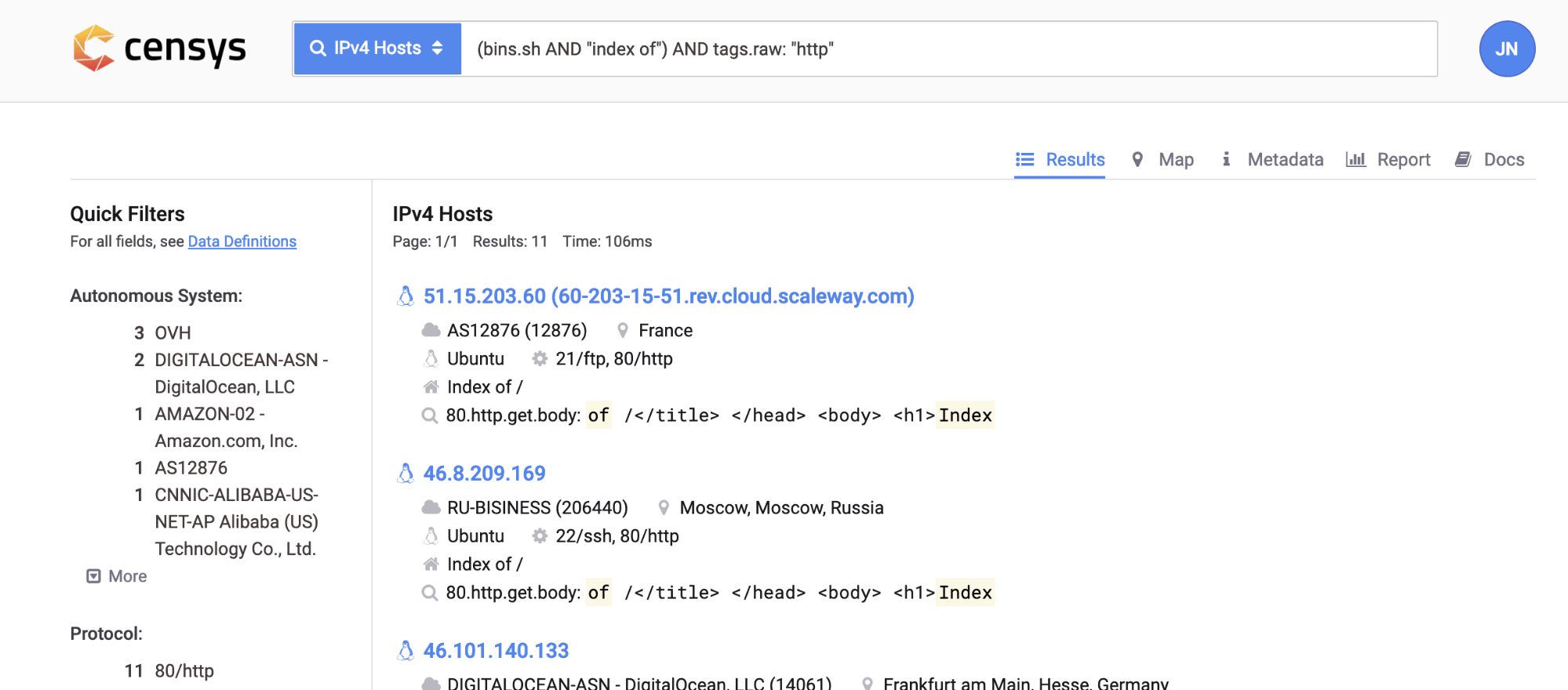

Diese Censys Suche sucht nach Webservern mit einigen Zeichenfolgen, die in diesen Situationen auftreten: "Index Of" (z. B. die Standard-Indexseite des Apache-Verzeichnisses) und das Vorhandensein eines Dateinamens "bins.sh" in einem Treffer:

Als wir diese Seite besuchten, stellten wir fest, dass die ausführbare Mirai-Datei für verschiedene Architekturen und Prozessoren kompiliert wurde, die auf Servern und eingebetteten Linux-Geräten wie Routern, DVRs und anderen zu finden sind.

Während wir weitere Beweise über diese Seite sammelten, luden wir die Dateien herunter und bewerteten sie mit dem Multi-AV-Tool von VirusTotal. Sie wurden tatsächlich mit einer negativen Reputation auf VirusTotal zurückgegeben.

Es ist schön zu sehen, dass diese IP innerhalb weniger Tage gelöscht und die Bedrohung beseitigt wurde, obwohl es sich nur um eine entfernte Bedrohung handelt und die Suche für Bedrohungsjäger immer noch hilfreich ist.

Diese Liste von URLs, die Censys aufdeckt, ist natürlich für Hosting-Provider nützlich, die sicherstellen wollen, dass ihre Netzwerke sauber sind, aber auch für jeden Netzwerksicherheitsbetreiber aus der Perspektive von Bedrohungsabwehr . Wenn Sie Flow- oder Proxy-Protokolle aus der Netzwerküberwachung haben, die ausgehenden Datenverkehr erfassen, und diese Protokolle zeigen, dass Clients diese Server kontaktiert haben, sind diese Clients höchstwahrscheinlich infiziert.

Wie Sie feststellen, ob diese Malware eine Bedrohung für Ihr Unternehmen darstellt

Diese Ergebnisse können als Bedrohungsdaten verwendet werden, um Ihr Netzwerk nach Infektionen zu durchsuchen, indem Sie diese Suchergebnisse mit Ihren ausgehenden Datenflussprotokollen, Proxy-Protokollen oder sogar den binären Hashes in Transaktionsprotokollen abgleichen. Im Grunde suchen Sie danach, ob es in Ihrem Netzwerk Clients gibt, die auf Mirai-Distributionsseiten zugreifen. Wenn Sie welche finden, untersuchen Sie sie sofort auf Anzeichen einer Kompromittierung. Eine Suche wie diese kann zusätzliche Bedrohungsdaten liefern, die andernfalls möglicherweise nicht verfügbar gewesen wären, weil diese Muster noch keinen Honeypot erreicht haben.

Weitere Informationen über das Mirai Botnet

Auf dem 26. USENIX-Sicherheitssymposium wurde ein umfassendes Papier über die Suche nach Mirai mithilfe von Censys' Internetdaten vorgestellt, in dem die Autoren "eine siebenmonatige rückblickende Analyse des Wachstums von Mirai bis zu einem Höchststand von 600k Infektionen und eine Historie seiner DDoS-Opfer" durchführten. Anhand der Daten von Censys konnten die Forscher (darunter mehrere der Gründer von Censys) die Arten von Geräten verstehen, die von Mirai infiziert wurden, das Verhalten der Malware untersuchen und ihre Aktivitäten verfolgen.

Wenn Sie daran interessiert sind, die Auswirkungen von Mirai in vollem Umfang zu verstehen, sollte dies Ihre erste Anlaufstelle sein. Sie können sich die Präsentation ansehen und das vollständige Forschungspapier lesen, um das Mirai-Botnetz zu verstehen, was aus diesem Angriff gelernt werden kann und wie der Angriff Neuland betreten hat, was ein erhebliches Umdenken in Bezug auf Sicherheit in der Zukunft erfordert. Die Auswirkungen gehen weit über diesen einen Angriff hinaus, der unsere Internetnutzung im Jahr 2016 gestört hat.

Zu einem etwas verwandten Thema könnten Sie an unserem Blog über das Auffinden von Magecart-Malware mit Censys interessiert sein.