La red de bots Mirai golpeó con fuerza Internet a finales de 2016, infectando cientos de miles de dispositivos del Internet de las Cosas (IoT) y atacando varios objetivos de alto perfil con ataques distribuidos de denegación de servicio (DDoS). Efectivamente, la red de bots hizo inaccesibles varios sitios populares como AirBnB, Twitter, Github, Reddit, Netflix y muchos otros en la mayor parte de la costa este, lo que llevó a los investigadores a creer que un estado-nación estaba detrás del ataque en un primer momento. Sin embargo, los atacantes eran en realidad estudiantes que querían ver si podían avanzar en Minecraft atacando los servidores de nombres de Sony Playstation. Los estudiantes afirman que no tenían intención de causar el trastorno masivo que causaron.

Independientemente de la intención, muchas botnets modernas como Mirai se basan en dispositivos IoT poco fiables e inseguros. Los fabricantes de dispositivos IoT están sometidos a una gran presión para ser "los primeros del mercado" y desarrollar dispositivos al menor coste posible, por lo que los dispositivos salen al mercado con inseguridades y problemas incorporados, lo que los convierte en objetivos fáciles para los atacantes.

Aunque el número de dispositivos controlados por el malware Mirai se ha reducido, estos dispositivos no se han protegido. En su lugar, otros bots más avanzados han comenzado a hacerse con el control de dispositivos IoT, construyendo poco a poco un ejército de bots que pueden utilizarse para ataques similares, si no más devastadores. Nos propusimos encontrar servidores que alberguen malware similar a Mirai utilizando algunos rasgos comúnmente conocidos y buscando en Internet cualquier cosa que parezca sospechosa. A continuación te guiamos por el proceso.

Encontrar servidores de control de Mirai con Censys

Mirai infecta nuevos dispositivos instalando una pieza de malware. El binario -el malware en sí- suele descargarse de un servidor web controlador del atacante. Curiosamente, existen algunos rasgos comunes entre los servidores de control utilizados para alojar este malware para su descarga. Algunos descienden del malware Mirai, lo que puede ser útil para localizar malware similar en Internet (y, potencialmente, en su propio entorno). Para este artículo, nos hemos centrado en un script de shell llamado "bins.sh" y en un directorio abierto en un servidor web como nuestros indicadores de búsqueda.

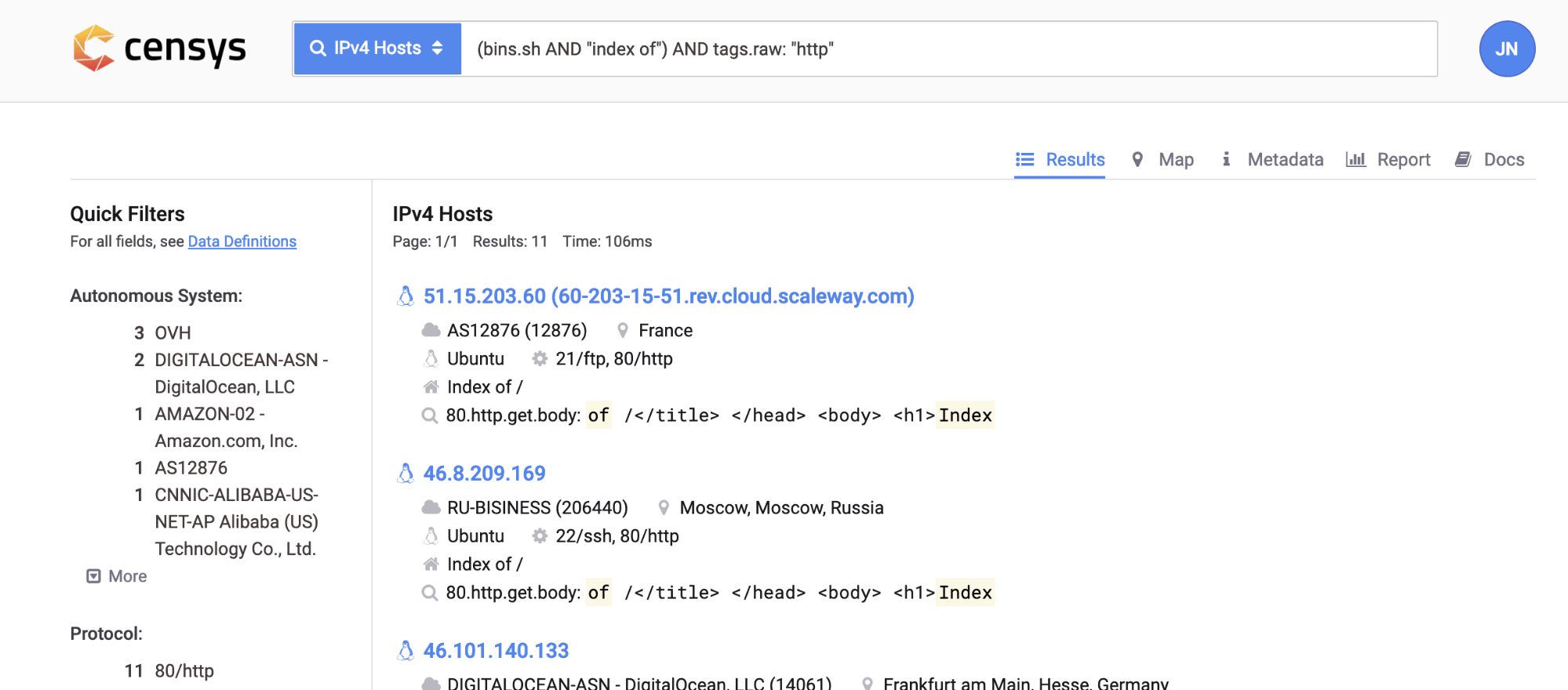

Esta búsqueda en Censys busca servidores web con algunas cadenas que vemos en estas situaciones: "Índice de" (por ejemplo, la página índice del directorio Apache por defecto) y la presencia de un nombre de archivo "bins.sh" en un resultado:

Efectivamente, cuando visitamos esa página descubrimos que el ejecutable de Mirai compilaba para varias arquitecturas y procesadores que se encuentran en servidores y dispositivos Linux integrados como routers, DVR y más.

Mientras reuníamos más pruebas sobre esta página, descargamos los archivos y los evaluamos utilizando la herramienta multi-AV de VirusTotal. De hecho, aparecieron con una reputación negativa en VirusTotal.

Es estupendo ver que, en el plazo de unos días, se ha eliminado esta IP y se ha remediado la amenaza, aunque sólo se trata de una amenaza eliminada y la búsqueda sigue siendo útil para los cazadores de amenazas.

Esta lista de URL que Censys descubre es, por supuesto, útil para los proveedores de alojamiento que quieren asegurarse de que sus redes están limpias, pero también para cualquier operador de seguridad de red desde la perspectiva de la caza de amenazas. Si tienes registros de flujo o proxy de monitorización de red que capturan el tráfico saliente y esos registros muestran clientes que contactaron con estos servidores, lo más probable es que esos clientes estén infectados.

Cómo determinar si alguno de estos programas maliciosos constituye una amenaza para su organización

Estos resultados se pueden utilizar como una pieza de datos de amenazas para cazar su red en busca de infecciones mediante referencias cruzadas de estos resultados de búsqueda con sus registros de flujo de salida, registros de proxy, o incluso para los hashes binarios en los registros de transacciones. Básicamente, lo que estás buscando es si hay clientes en tu red accediendo a sitios de distribución de Mirai. Si encuentra alguno, investíguelo inmediatamente en busca de signos de compromiso. El uso de una búsqueda como esta puede proporcionar algunos datos adicionales sobre amenazas que de otro modo podrían no estar disponibles porque estas muestras aún no han llegado a un honeypot.

Más información sobre la red de bots Mirai

En el 26º Simposio de Seguridad USENIX se presentó un artículo completo sobre la búsqueda de Mirai utilizando datos de Internet de Censys', en el que los autores hicieron "un análisis retrospectivo de siete meses del crecimiento de Mirai hasta alcanzar un pico de 600k infecciones y un historial de sus víctimas DDoS." Utilizando los datos de Censys , los investigadores (incluidos varios de los fundadores de Censys') pudieron comprender los tipos de dispositivos que fueron infectados por Mirai y estudiar el comportamiento del malware y rastrear sus actividades.

Si estás interesado en comprender realmente el impacto de Mirai, este debería ser tu recurso. Puedes ver su presentación y leer el documento de investigación completo para entender la red de bots Mirai, lo que se puede aprender de este ataque y cómo el ataque ha abierto nuevos caminos, lo que requiere un cambio significativo en la forma en que pensamos acerca de la seguridad en el futuro. El impacto va mucho más allá de este ataque que interrumpió nuestro uso de Internet en 2016.

En un tema algo relacionado, puede que le interese nuestro blog sobre la búsqueda de malware Magecart con Censys.