Le botnet Mirai a frappé l'Internet de plein fouet fin 2016, infectant des centaines de milliers d'appareils de l'Internet des objets (IoT) et attaquant plusieurs cibles de premier plan par des attaques par déni de service distribué (DDoS). En effet, le botnet a rendu plusieurs sites populaires comme AirBnB, Twitter, Github, Reddit, Netflix et bien d'autres inaccessibles pour la majeure partie de la côte Est, ce qui a conduit les enquêteurs à croire qu'un État-nation était derrière l'attaque dans un premier temps. Or, les auteurs de l'attaque étaient en fait des étudiants qui voulaient voir s'ils pouvaient progresser dans Minecraft en attaquant les serveurs de noms de Sony Playstation. Les étudiants affirment qu'ils n'avaient pas l'intention de causer les perturbations massives qu'ils ont provoquées.

Quelle que soit l'intention, de nombreux botnets modernes comme Mirai s'appuient sur des appareils IoT peu fiables et peu sûrs. Les pressions exercées sur les fabricants d'appareils IoT pour qu'ils soient "les premiers sur le marché" et qu'ils développent des appareils au coût le plus bas possible sont de plus en plus fortes et, par conséquent, les appareils sont mis sur le marché avec des insécurités et des problèmes intégrés, ce qui en fait des cibles faciles pour les auteurs d'attaques.

Si le nombre d'appareils contrôlés par le logiciel malveillant Mirai a diminué, ces appareils n'ont pas été sécurisés. Au contraire, d'autres bots plus avancés ont commencé à prendre le contrôle d'appareils IoT, construisant peu à peu une armée de bots pouvant être utilisés pour des attaques similaires, voire plus dévastatrices. Nous avons entrepris de trouver des serveurs hébergeant des logiciels malveillants de type Mirai en utilisant des caractéristiques connues et en recherchant sur Internet tout ce qui semble suspect. Nous vous expliquons ci-dessous comment procéder.

Trouver les serveurs de contrôle Mirai avec Censys

Mirai infecte de nouveaux appareils en installant un logiciel malveillant. Le binaire - le logiciel malveillant lui-même - est généralement téléchargé à partir d'un serveur web de contrôle de l'attaquant. Il est intéressant de noter que les serveurs de contrôle utilisés pour héberger ces logiciels malveillants en vue de leur téléchargement présentent des caractéristiques communes. Certains descendent du malware Mirai, ce qui peut être utile pour localiser des malwares similaires sur Internet (et, potentiellement, dans votre propre environnement). Pour cet article, nous nous sommes concentrés sur un script shell nommé "bins.sh" et un répertoire ouvert sur un serveur web comme indicateurs de recherche.

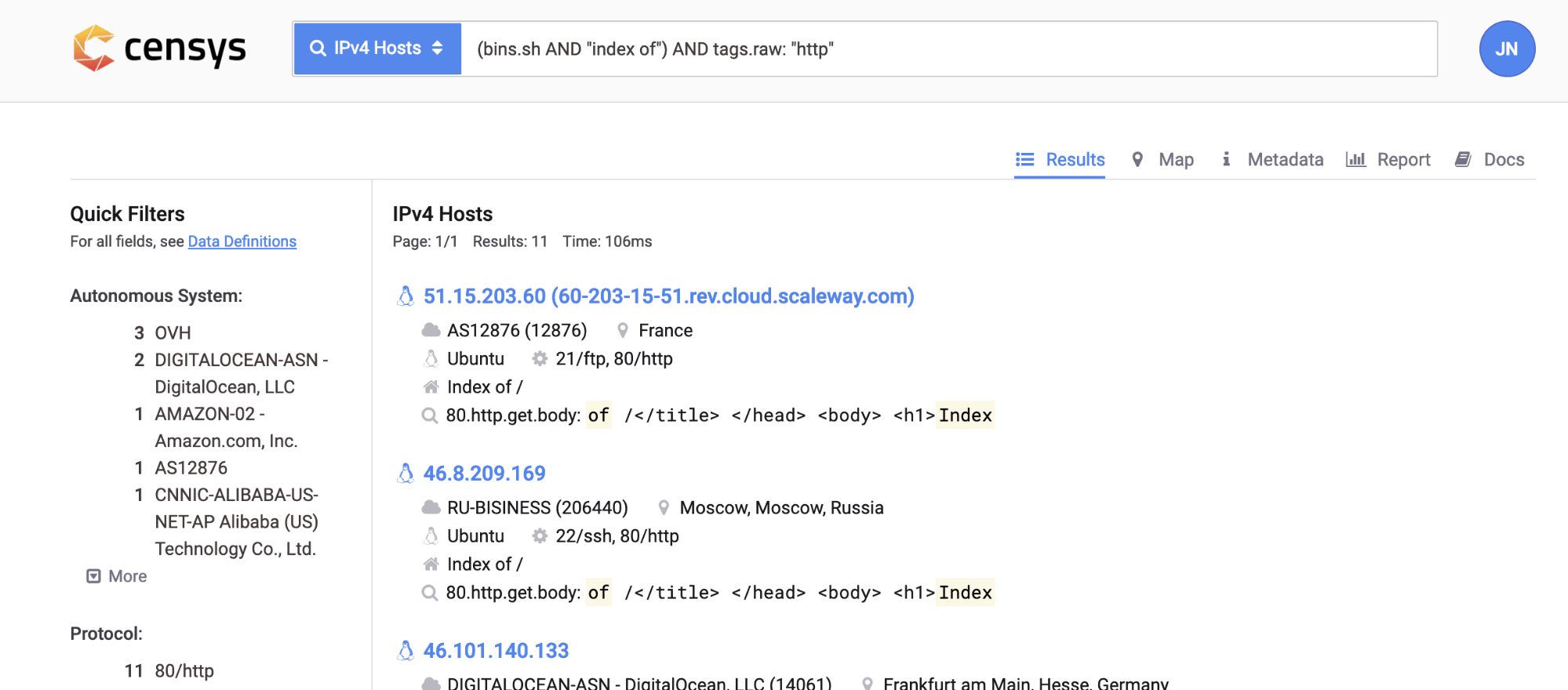

Cette recherche Censys s'intéresse aux serveurs web contenant certaines chaînes de caractères que l'on rencontre dans ce genre de situation : "Index Of" (par exemple, la page d'index du répertoire par défaut d'Apache) et la présence d'un nom de fichier "bins.sh" dans un résultat :

Lorsque nous avons visité cette page, nous avons constaté que l'exécutable de Mirai avait été compilé pour diverses architectures et processeurs présents sur les serveurs et les dispositifs Linux intégrés tels que les routeurs, les enregistreurs numériques, etc.

Tout en rassemblant plus de preuves sur cette page, nous avons téléchargé les fichiers et les avons évalués à l'aide de l'outil multi-AV de VirusTotal. Ils sont effectivement revenus avec une réputation négative sur VirusTotal.

Il est réjouissant de constater qu'en l'espace de quelques jours, cette adresse IP a été supprimée et la menace éliminée, bien qu'il ne s'agisse que d'une seule menace supprimée et que la recherche soit toujours utile pour les chasseurs de menaces.

Cette liste d'URL découverte par Censys est, bien sûr, utile pour les fournisseurs d'hébergement qui veulent s'assurer que leurs réseaux sont propres, mais aussi pour tout opérateur de sécurité réseau du point de vue de la chasse aux menaces. Si vous disposez de journaux de flux ou de proxy issus de la surveillance du réseau qui capturent le trafic sortant et que ces journaux indiquent que des clients ont contacté ces serveurs, il est fort probable que ces clients soient infectés.

Comment déterminer si l'un de ces logiciels malveillants représente une menace pour votre entreprise ?

Ces résultats peuvent être utilisés comme un élément de données sur les menaces pour rechercher des infections dans votre réseau en croisant ces résultats de recherche avec vos journaux de flux sortants, vos journaux de proxy ou même pour les hachages binaires dans les journaux de transactions. En fait, vous cherchez à savoir si des clients de votre réseau accèdent à des sites de distribution Mirai. Si vous en trouvez, examinez-les immédiatement pour détecter les signes de compromission. Une telle recherche peut fournir des données supplémentaires sur les menaces qui auraient pu être indisponibles parce que ces échantillons n'ont pas encore atteint un pot de miel.

Pour en savoir plus sur le réseau de zombies Mirai

Un article complet sur la découverte de Mirai à l'aide des données Internet Censys' a été présenté lors du 26e symposium sur la sécurité de l'USENIX, où les auteurs ont effectué "une analyse rétrospective sur sept mois de la croissance de Mirai jusqu'à un pic de 600 000 infections et un historique de ses victimes de DDoS". Grâce aux données de Censys , les chercheurs (dont plusieurs des fondateurs de Censys') ont pu comprendre les types d'appareils infectés par Mirai, étudier le comportement du logiciel malveillant et suivre ses activités.

Si vous souhaitez vraiment comprendre l'impact de Mirai, ce document devrait être votre ressource de référence. Vous pouvez regarder leur présentation et lire le document de recherche complet pour comprendre le botnet Mirai, ce que l'on peut apprendre de cette attaque, et comment l'attaque a innové, nécessitant un changement significatif dans la façon dont nous pensons à la sécurité à l'avenir. L'impact va bien au-delà de cette attaque qui a perturbé notre utilisation d'Internet en 2016.

Dans le même ordre d'idées, vous pourriez être intéressé par notre blog sur la recherche de logiciels malveillants dans Magecart à l'aide de Censys.