Emily Austin & Mark Ellzey

UPDATE 2023-02-15

Weitere Informationen finden Sie in unserem neuen Beitrag Die Entwicklung der ESXiArgs-Ransomware.

UPDATE 2023-02-13

Über das Wochenende (09.02.2023 bis 11.02.2023) ist die Zahl der infizierten Rechner leicht angestiegen. Zum Zeitpunkt der Erstellung dieses Artikels wurden 1.994 Rechner in unserer Suchmaschine gefunden. Wir warten darauf, dass ein neuer historischer Suchindex erstellt wird und werden am 14. Februar 2023 detailliertere Updates zur Verfügung stellen.

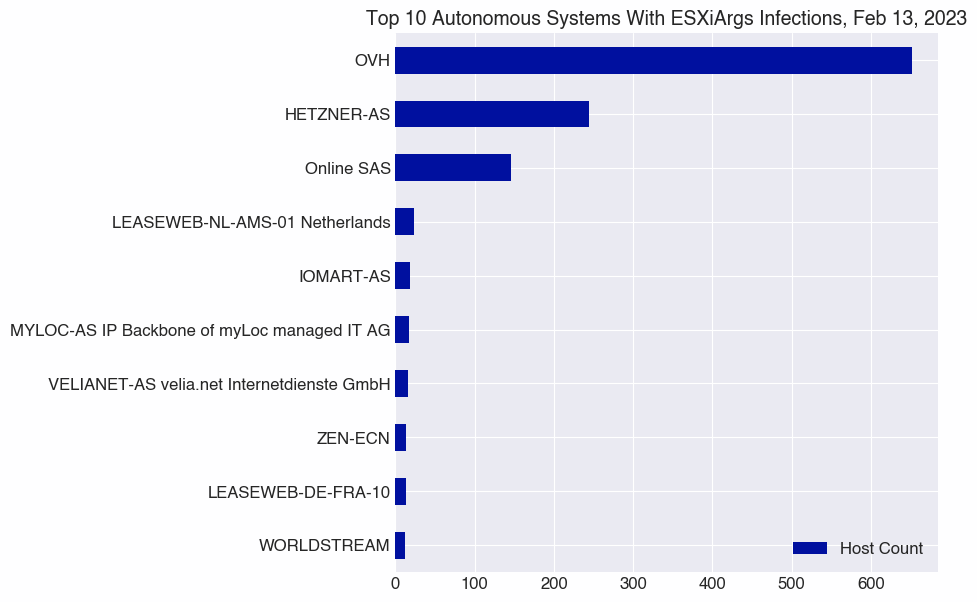

Im Folgenden finden Sie einige allgemeine Statistiken über den aktuellen Stand der infizierten VMWare-Instanzen, die wir im Internet beobachtet haben.

| Land |

Host-Zahl |

| Frankreich |

649 |

| Deutschland |

281 |

| Vereinigte Staaten |

203 |

| Kanada |

136 |

| Niederlande |

66 |

| Vereinigtes Königreich |

60 |

| Finnland |

33 |

| Ukraine |

26 |

| Südkorea |

14 |

| Schweiz |

13 |

| Autonomes System |

Host-Zahl |

| OVH |

652 |

| HETZNER-AS |

244 |

| SAS online |

146 |

| LEASEWEB-NL-AMS-01 Niederlande |

23 |

| IOMART-AS |

18 |

| MYLOC-AS IP-Backbone der myLoc managed IT AG |

17 |

| VELIANET-AS velia.net Internetdienste GmbH |

16 |

| LEASEWEB-DE-FRA-10 |

13 |

| ZEN-ECN |

13 |

| WORLDSTREAM |

12 |

UPDATE 2023-02-09

Zusammenfassung, Update:

- In den letzten 24 Stunden ist eine neue Variante von ESXiArgs aufgetaucht. Zu den wichtigsten Aktualisierungen dieser Version gehören:

- Eine neue Lösegeldforderung ohne BTC-Adressen, die es den Forschern erschwert, die Zahlungen zu verfolgen

- Verschlüsselung zusätzlicher Daten, wodurch die vorhandenen Entschlüsselungswerkzeuge unwirksam werden

- In den letzten Tagen wurden etwas mehr als 3.800 einzelne Hosts kompromittiert, von denen derzeit 1.800 online sind. In den letzten 24 Stunden haben etwas mehr als 900 Hosts ein Upgrade auf die neueste Ransomware-Variante durchgeführt.

- Wie wir gestern berichteten, scheint OpenSLP nicht die Methode des Angriffs zu sein, da mehrere kompromittierte Hosts kein SLP laufen hatten.

In den letzten 24 Stunden haben wir eine aktualisierte Variante dieser Ransomware-Kampagne beobachtet, die es schwieriger macht, die erpressten Dateien wiederherzustellen:

"Neue ESXiArgs-Ransomware-Angriffe verschlüsseln jetzt umfangreichere Datenmengen, was es viel schwieriger, wenn nicht gar unmöglich macht, verschlüsselte virtuelle VMware ESXi-Maschinen wiederherzustellen." (via BleepingComputer)

Unsere Vermutung, dass OpenSLP(CVE-2021-21974) nicht die Angriffsmethode war, da wir mehrere kompromittierte Server beobachtet haben, auf denen das SLP-Protokoll nicht läuft, scheint sich zu bestätigen:

"Vorläufige Berichte deuten darauf hin, dass die Geräte über alte VMware SLP-Schwachstellen angegriffen wurden. Einige Opfer haben jedoch angegeben, dass SLP auf ihren Geräten deaktiviert war und sie trotzdem angegriffen und verschlüsselt wurden.

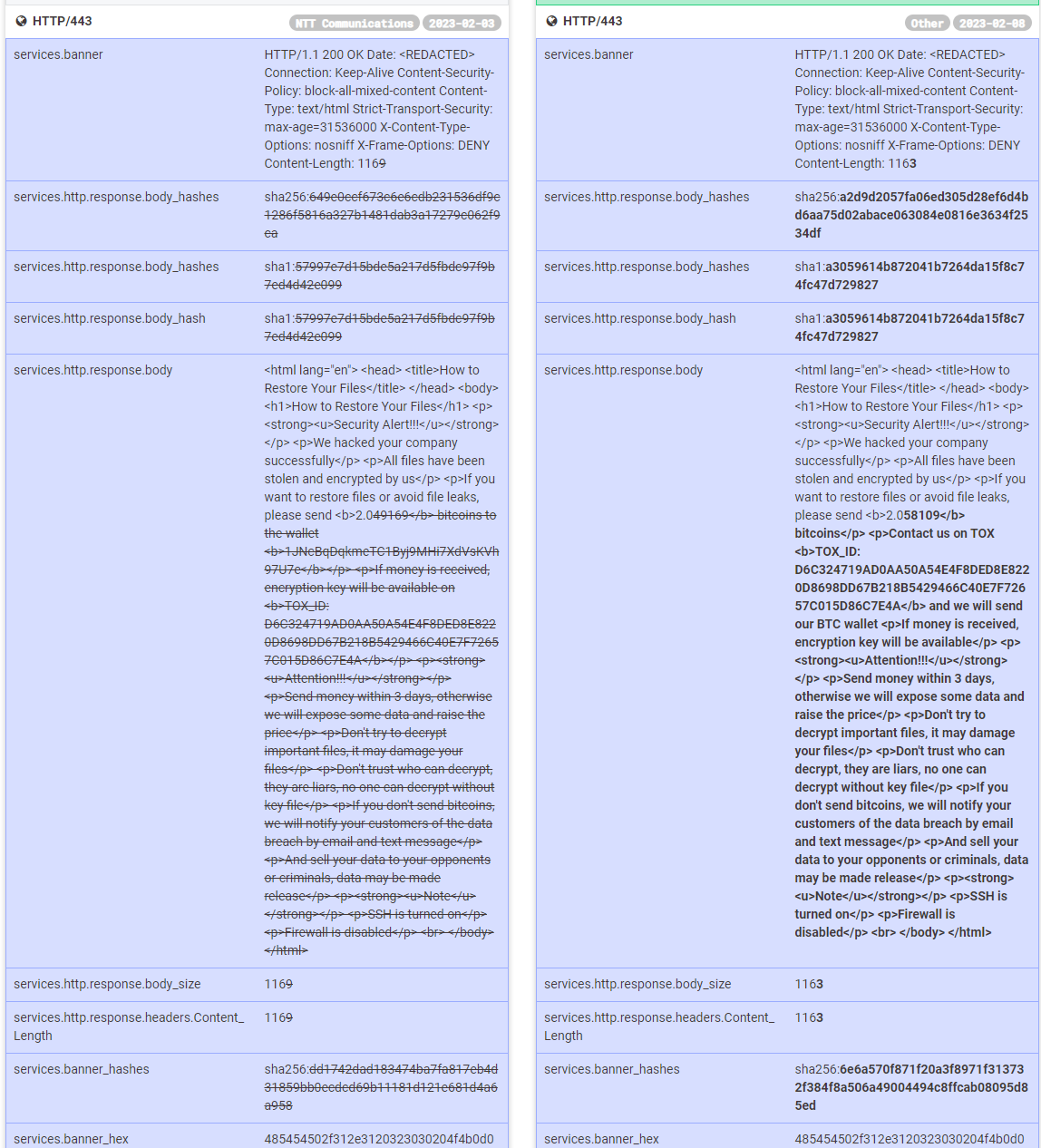

Diese neue Variante aktualisiert auch die Lösegeldforderung selbst, wodurch die Bitcoin-Adresse aus dem HTTP-Text entfernt wird, was es für Forscher schwieriger macht, die Transaktionen nachzuverfolgen. Der folgende Screenshot zeigt die Änderungen, die an den Diensten eines kompromittierten Hosts vorgenommen wurden, als die Angreifer die neue Variante installierten. Jetzt werden die Opfer aufgefordert, die Angreifer zu kontaktieren, um die BTC-Brieftasche zu erhalten.

Der Zeitpunkt dieser Aktualisierung scheint eine direkte Reaktion auf den Entschlüsseler von CISA und die Beobachtungen von Sicherheitsforschern zu sein. Wahrscheinlich verfolgten sie die Updates aus der Sicherheits-Community. Sie erkannten, dass Forscher ihre Zahlungen verfolgten, und sie wussten vielleicht sogar schon vor der Veröffentlichung der Ransomware, dass der Verschlüsselungsprozess in der ursprünglichen Variante relativ leicht zu umgehen war. Mit anderen Worten: Sie beobachten uns.

Der Screenshot oben zeigt, wie das neue Skript "encrypt.sh" auf einem kompromittierten Host ausgeführt wird, den wir gestern gegen 14 Uhr EST über eine öffentliche SNMP-Schnittstelle (mit "snmptable") erhalten haben.

In den letzten Tagen wurden knapp über 3.800 einzelne Hosts kompromittiert, von denen 1.800 derzeit online sind. In den letzten 24 Stunden wurden knapp 900 Hosts auf die neueste Variante der Ransomware aktualisiert.

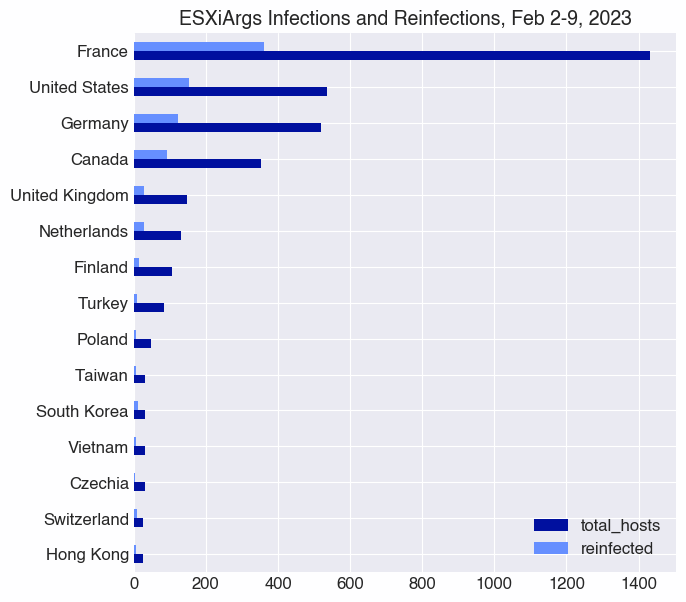

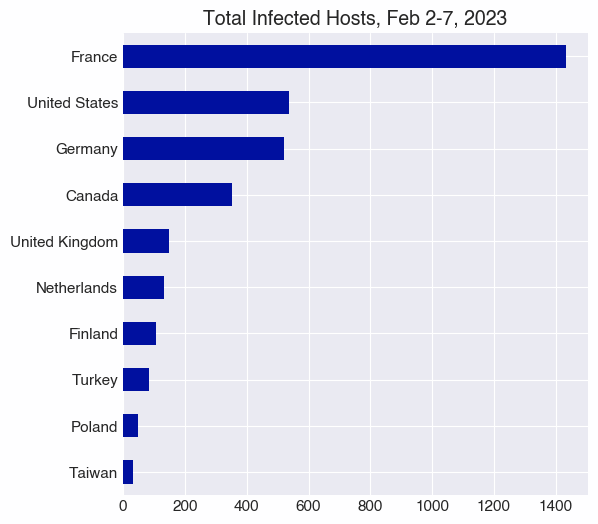

Die weltweite Verteilung der Reinfektionen spiegelt weitgehend die von uns zuvor beobachtete Verteilung der Infektionen wider, wobei Frankreich, die USA, Deutschland und Kanada am stärksten betroffen sind. Südkorea hat jedoch die Türkei, Polen und Taiwan bei der Zahl der Reinfektionen überholt, obwohl es dort weniger Gesamtinfektionen gibt.

Zusammenfassung, 2023-02-08

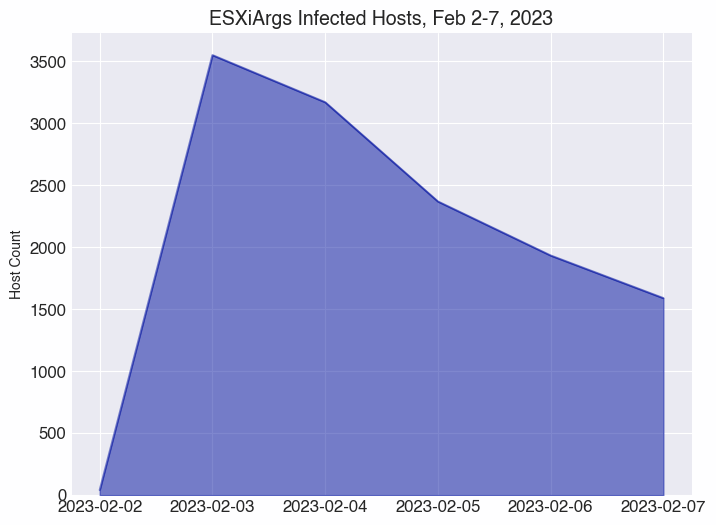

- Eine Ransomware-Kampagne, die auf VMWare ESXi-Server abzielt, begann Anfang Februar 2023. Die Ransomware mit dem Namen ESXiArgs erreichte ihren Höhepunkt am 3. Februar, als Censys 3.551 infizierte Hosts beobachtete.

- Normalerweise schaltet Ransomware Hosts offline und hinterlässt nur wenige Artefakte, die für das öffentliche Internet sichtbar sind. Die ESXiArgs-Ransomware hingegen präsentiert Lösegeldforderungen im Internet und macht sie für passive Scanner von Censyssichtbar.

- Die Bitcoin-Wallet-Adressen werden auf den Lösegeld-Seiten veröffentlicht, so dass wir die Zahlungen im Zusammenhang mit dieser Ransomware verfolgen können.

- In Frankreich, den USA, Deutschland, Kanada und anderen Ländern gab es Angriffe, viele davon in Frankreich, insbesondere gegen Hosts des französischen Cloud-Anbieters OVH.

Einführung

Anfang Februar begannen Berichte über eine Ransomware-Kampagne, die VMWare ESXi-Server betrifft, im Internet zu kursieren, darunter Meldungen des österreichischen CERT, des italienischen CSIRT und des französischen Hosting-Anbieters OVH. Wie aus den Hinweisen hervorgeht, nutzen Bedrohungsakteure aktiv eine Schwachstelle in VMWare ESXi ( CVE-2021-21974) aus, um Ransomware zu installieren. Wie die Leser anhand der Bezeichnung dieser Sicherheitslücke feststellen können, wurde sie vor zwei Jahren veröffentlicht, und ein Patch ist seit ebenso langer Zeit verfügbar.

Informationen über anfällige Versionen von ESXi finden Sie in der NIST-Dokumentation zum CVE.

Diese Sicherheitslücke ermöglicht es einem Bedrohungsakteur, einen Heap-Überlauf im OpenSLP-Dienst auszulösen, der zu einer Remotecodeausführung führen kann. Laut VMWare-Beratung muss der Angreifer Zugriff auf ein System haben, das sich im selben Netzwerksegment wie ESXi befindet und Zugriff auf Port 427 hat, um einen solchen Angriff auszuführen. Dies wirft die Frage auf: Wie wurde dieser anfängliche Zugang erlangt, wenn ein lokaler Netzwerkzugriff erforderlich ist, um den Angriff durchzuführen?

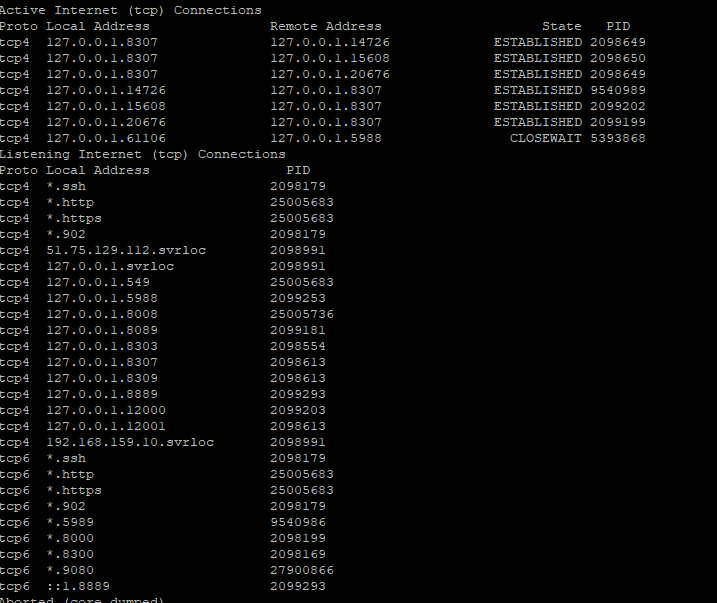

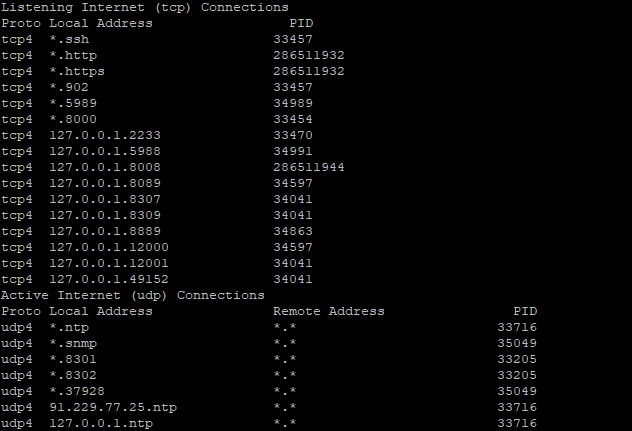

Anomal ist auch, dass einige der kompromittierten Server SNMP mit öffentlichem Zugriff ausführten, was wir nutzen konnten, um festzustellen, ob ein Prozess auf bestimmten Ports lauschte. Seltsamerweise lief nicht auf allen kompromittierten Servern der SLP-Dienst, obwohl einige dies taten. Nachfolgend sehen Sie zwei Screenshots, die die Ausgabe von snmpnetstat für zwei separate kompromittierte Server zeigen, die Prozesse anzeigen, die im Netzwerk lauschen. Auf dem einen läuft ein SLP-Dienst, auf dem anderen nicht.

Oben: Kompromittierter ESXi-Dienst mit einem lauschenden SLP-Server ("svrloc").

Kompromittierter ESXi-Dienst ohne SLP-Abfrage.

Unser Standpunkt

Diese Ransomware ist für uns besonders interessant, da Systeme, die mit Lösegeld erpresst werden, in der Regel offline gehen und nur minimale Artefakte für das öffentliche Internet sichtbar hinterlassen. Bei dieser Ransomware jedoch - ähnlich wie bei den Deadbolt-Infektionen- geben uns dieim Internet angezeigten Lösegeld-Seiten die Möglichkeit, Infektionen zu verfolgen.

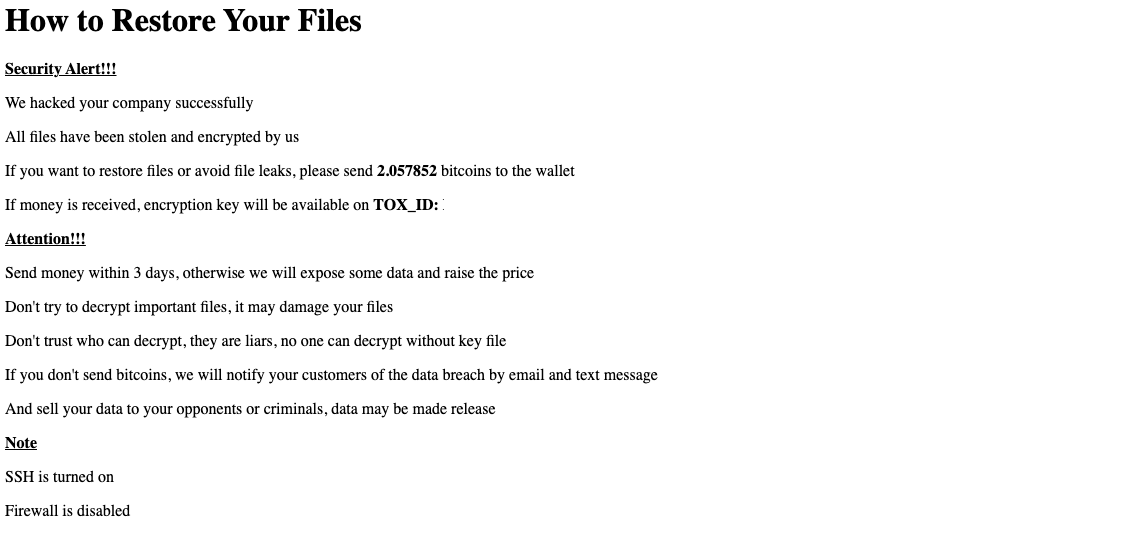

ESXiArgs Erpresserbrief, mit geschwärzter Brieftaschenadresse und TOX_ID

Darüber hinaus ermöglichen uns die auf den Seiten angegebenen BTC-Adressen, Transaktionen zu verfolgen, um den Erfolg dieser Kampagne zu ermitteln.

Fast alle der 2.782 Bitcoin-Adressen, die in den Erpresserbriefen gefunden wurden, beginnen mit einer "1", bei denen es sich um Legacy-Adressen handelt. Nur zwei, bc1q46zs36ey53lem5qv2pryumtmdtmtr352fdk4pj und bc1qdcadgtv5d6kqdl70g9vgg7u3vkqvfy3kwz66qj, tragen das Präfix "bc1", was auf eine Adresse im Bech32-Format hinweist. Das "bc1"-Format von Adressen ist bei Börsen nicht so weit verbreitet wie ihre älteren Gegenstücke, obwohl Hardware-Wallets wie Ledger und Trezor Unterstützung für "bc1"-Bech32-Adressen bieten.

Durch die Nutzung des öffentlichen Bitcoin-Transaktionsdatensatzes von BigQuery und der Blockchain-Explorer-Tools hat Censys beobachtet, dass 4 der BTC-Adressen seit dem 02.02.2023 Gelder im Gesamtwert von etwa 88.000 USD erhalten haben.

CISA und andere haben Tools veröffentlicht, die den Opfern bei der Entschlüsselung ihrer Daten helfen, was eine Erklärung dafür sein könnte, warum offenbar nur relativ wenige Zahlungen erfolgt sind.

Beobachtungen

Die Mehrheit der infizierten Hosts, die wir im Zeitraum vom 2. bis 7. Februar 2023 beobachtet haben, befindet sich in Frankreich. Die mehr als 1.400 infizierten Hosts in Frankreich sind eine Größenordnung mehr als die infizierten Hosts in den USA und Deutschland, den nächsthäufigsten Standorten.

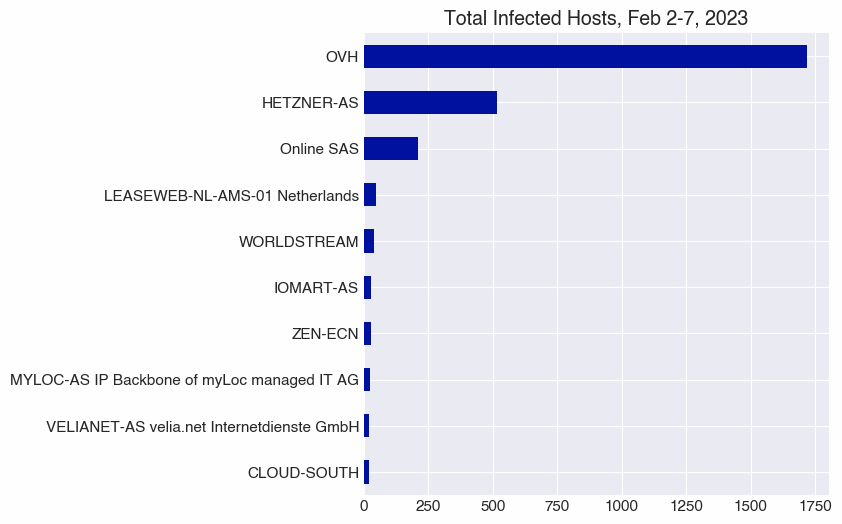

Es ist vielleicht nicht überraschend, dass der französische Cloud-Hosting-Anbieter OVH das bei weitem am stärksten betroffene autonome System ist, mit etwas mehr als 1.700 infizierten Hosts während des von uns untersuchten 6-Tage-Zeitraums.

Ein Blick auf die Anzahl der betroffenen Hosts zeigt, wann die Kampagne zum Leben erwachte. Seit dem Höchststand von 3.551 infizierten Hosts am 3. Februar haben wir einen stetigen Rückgang der infizierten Hosts beobachtet.

Wir werden diese Kampagne weiterhin auf Anzeichen für weitere Aktivitäten überwachen, und Sie können dies ebenfalls tun, indem Sie diese Censys Suche verwenden .

Weitere Lektüre