Emily Austin et Mark Ellzey

MISE À JOUR 2023-02-15

Veuillez consulter notre nouvel article, L'évolution du ransomware ESXiArgs, pour plus d'informations.

MISE À JOUR 2023-02-13

Au cours du week-end (du 2023-02-09 au 2023-02-11), nous avons constaté une légère augmentation du nombre d'hôtes infectés. À l'heure où nous écrivons ces lignes, 1 994 hôtes ont été trouvés dans notre moteur de recherche. Nous attendons qu'un nouvel index de recherche historique soit mis en place et des mises à jour plus détaillées seront disponibles le 14 février 2023.

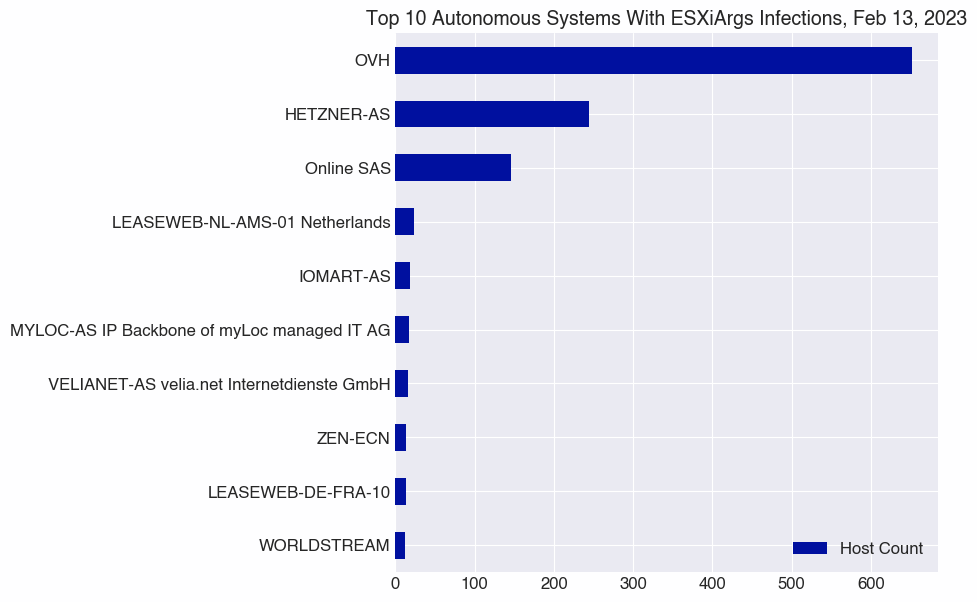

Voici quelques statistiques générales sur l'état actuel des instances VMWare infectées que nous avons observées sur l'internet.

| Pays |

Nombre d'hôtes |

| France |

649 |

| Allemagne |

281 |

| États-Unis |

203 |

| Canada |

136 |

| Pays-Bas |

66 |

| Royaume-Uni |

60 |

| Finlande |

33 |

| Ukraine |

26 |

| Corée du Sud |

14 |

| Suisse |

13 |

| Système autonome |

Nombre d'hôtes |

| OVH |

652 |

| HETZNER-AS |

244 |

| SAS en ligne |

146 |

| LEASEWEB-NL-AMS-01 Pays-Bas |

23 |

| IOMART-AS |

18 |

| MYLOC-AS IP Backbone de myLoc managed IT AG |

17 |

| VELIANET-AS velia.net Internetdienste GmbH |

16 |

| LEASEWEB-DE-FRA-10 |

13 |

| ZEN-ECN |

13 |

| WORLDSTREAM |

12 |

MISE À JOUR 2023-02-09

Résumé, mise à jour :

- Nous avons observé l'apparition d'une nouvelle variante d'ESXiArgs au cours des dernières 24 heures. Les principales mises à jour de cette version sont les suivantes :

- Un nouveau message de rançon ne contenant pas d'adresses BTC, ce qui rend plus difficile le suivi des paiements par les chercheurs.

- Cryptage de données supplémentaires, rendant inefficaces les outils de décryptage existants

- Au cours des derniers jours, plus de 3 800 hôtes uniques ont été compromis, dont 1 800 sont actuellement en ligne. Au cours des dernières 24 heures, un peu plus de 900 hôtes ont été mis à niveau vers la dernière variante du ransomware.

- Comme nous l'avons signalé hier, OpenSLP ne semble pas être la méthode d'attaque, étant donné que plusieurs hôtes compromis n'avaient pas SLP en cours d'exécution.

Au cours des dernières 24 heures, nous avons observé une variante mise à jour de cette campagne de ransomware qui rend les fichiers rançonnés plus difficiles à récupérer :

"Les nouvelles attaques de ransomware ESXiArgs chiffrent désormais des quantités plus importantes de données, ce qui rend beaucoup plus difficile, voire impossible, la récupération des machines virtuelles VMware ESXi chiffrées..." (via BleepingComputer)

Nous pensions qu'OpenSLP(CVE-2021-21974) n'était pas la méthode d'attaque, car nous avons observé que plusieurs serveurs compromis n'utilisaient pas le protocole SLP :

"Les rapports préliminaires indiquent que les appareils ont été violés en utilisant les anciennes vulnérabilités SLP de VMware. Cependant, certaines victimes ont déclaré que SLP avait été désactivé sur leurs appareils et qu'ils avaient tout de même été violés et cryptés".

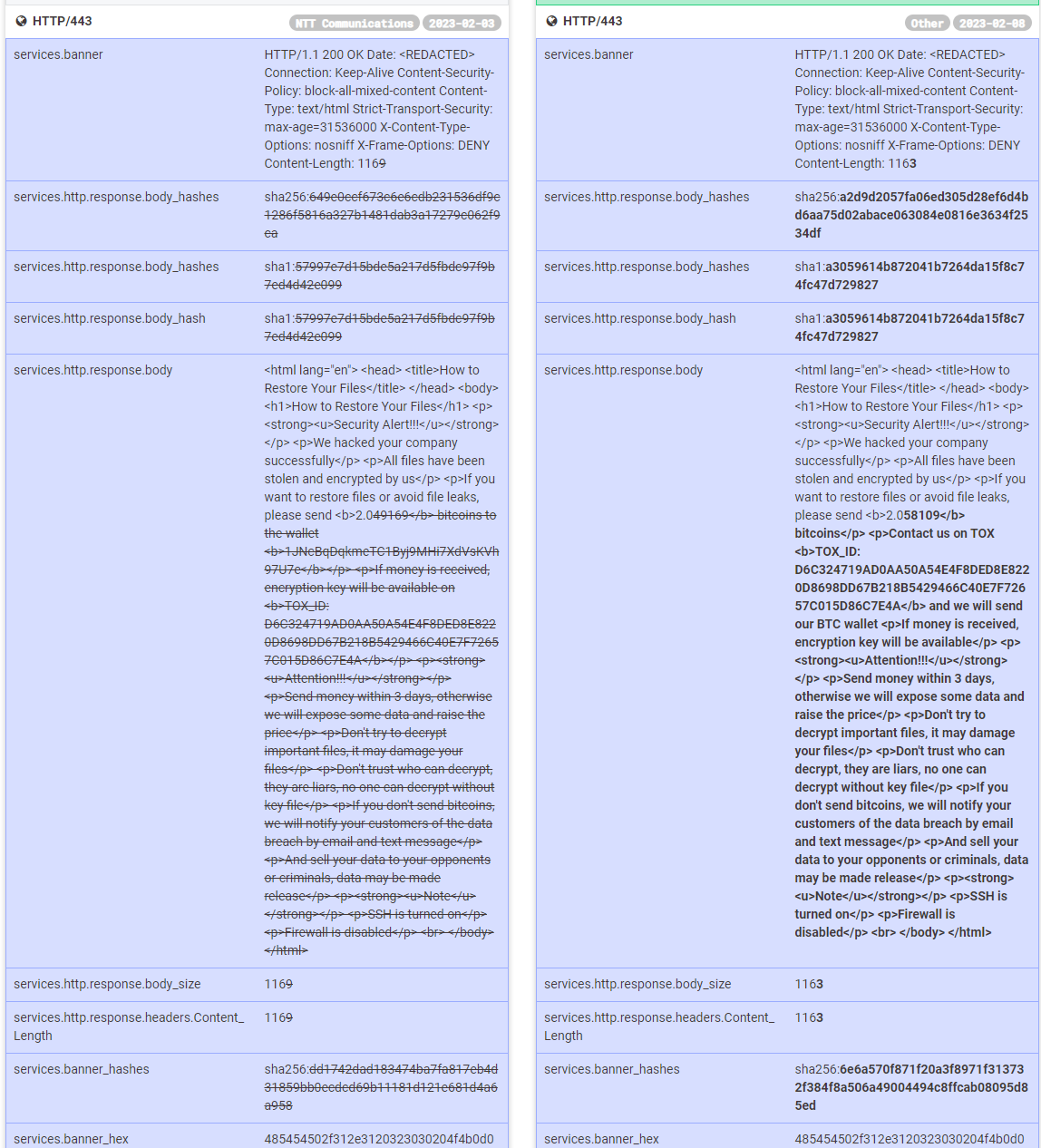

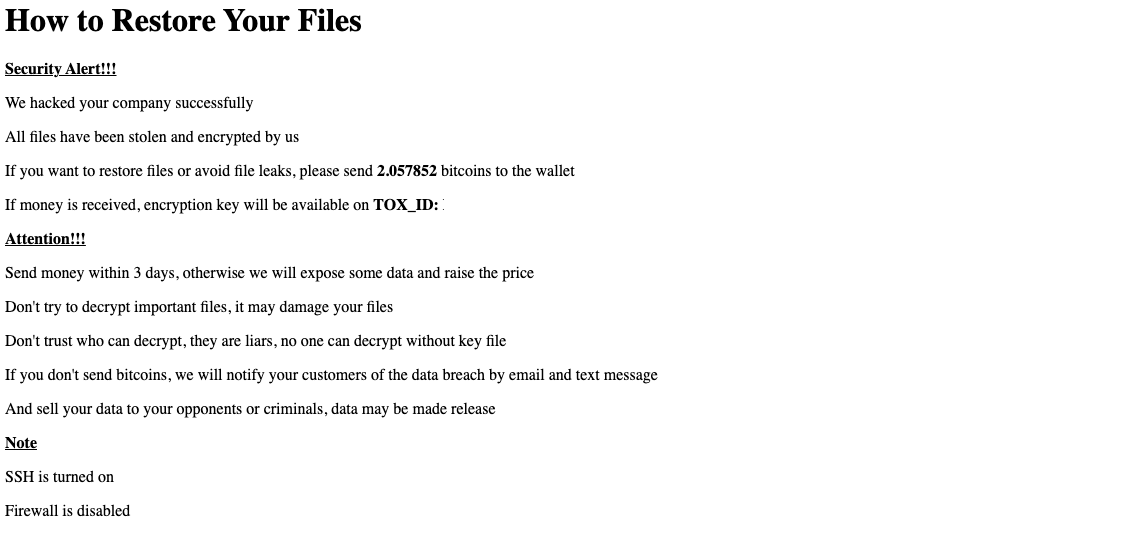

Cette nouvelle variante met également à jour la note de rançon elle-même, en supprimant l'adresse bitcoin du corps HTTP, ce qui rend plus difficile le suivi des transactions par les chercheurs. La capture d'écran ci-dessous montre les modifications apportées aux services d'un hôte compromis lorsque les attaquants ont installé la nouvelle variante. Les victimes sont désormais invitées à contacter les attaquants pour obtenir le portefeuille BTC.

Le moment choisi pour cette mise à jour semble être une réponse directe au décrypteur de la CISA et aux observations faites par les chercheurs en sécurité. Ils ont probablement suivi les mises à jour de la communauté de la sécurité. Ils se sont rendu compte que les chercheurs suivaient leurs paiements et ils savaient peut-être même, avant de publier le ransomware, que le processus de chiffrement de la variante originale était relativement facile à contourner. En d'autres termes, ils nous observent.

La capture d'écran ci-dessus montre le nouveau script "encrypt.sh" exécuté sur un hôte compromis, que nous avons obtenu via une interface SNMP publique hier (à l'aide de "snmptable") vers 14 heures EST.

Au cours des derniers jours, un peu plus de 3 800 hôtes uniques ont été compromis, dont 1 800 sont actuellement en ligne. Au cours des dernières 24 heures, près de 900 hôtes ont été mis à niveau vers la dernière variante du ransomware.

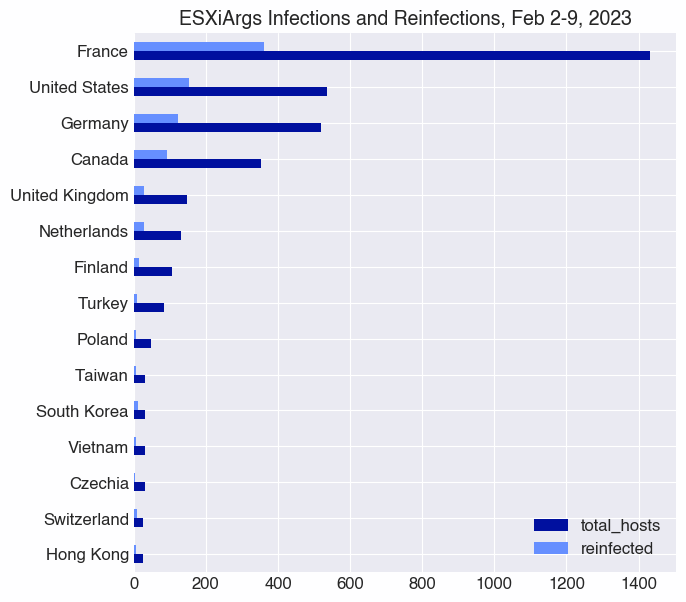

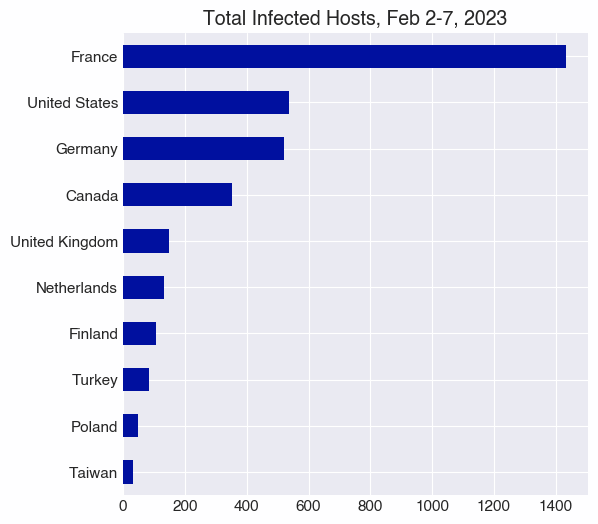

La répartition mondiale des réinfections reflète largement la répartition des infections que nous avons observée précédemment, la France, les États-Unis, l'Allemagne et le Canada étant les pays les plus touchés. Toutefois, la Corée du Sud a dépassé la Turquie, la Pologne et Taïwan en ce qui concerne le nombre de réinfections, bien qu'elle ait moins d'infections totales.

Résumé, 2023-02-08

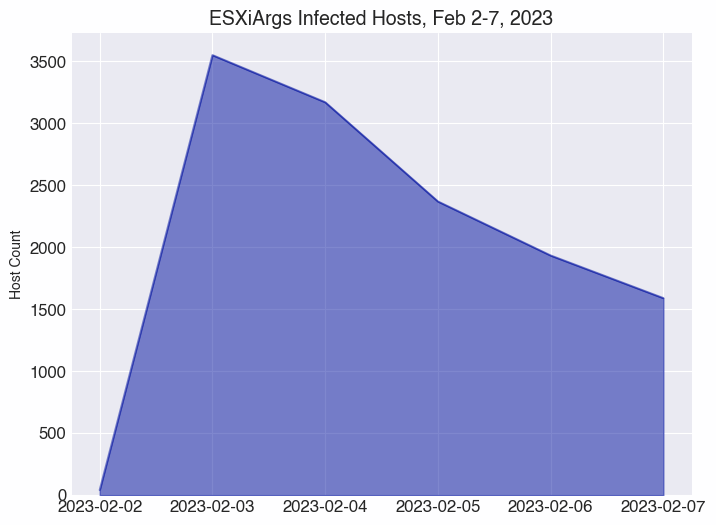

- Une campagne de ransomware visant les serveurs VMWare ESXi a débuté au début du mois de février 2023. Le ransomware, baptisé ESXiArgs, a atteint un pic d'infections le 3 février, Censys ayant observé 3 551 hôtes infectés.

- Généralement, les ransomwares mettent les hôtes hors ligne et laissent peu d'artefacts visibles sur l'Internet public. Le ransomware ESXiArgs, cependant, présente des notes de rançon sur Internet, les rendant visibles aux scanners passifs de Censys.

- Les adresses des portefeuilles Bitcoin sont affichées sur les pages des rançongiciels, ce qui nous permet de suivre les paiements associés à ce ransomware.

- La France, les États-Unis, l'Allemagne, le Canada et d'autres pays ont subi des attaques, dont un grand nombre en France, en particulier contre des hôtes du fournisseur français de services en nuage OVH.

Introduction

Au début du mois de février, des rapports sur une campagne de ransomware affectant les serveurs VMWare ESXi ont commencé à circuler en ligne, y compris des avis du CERT autrichien, du CSIRT italien et de l'hébergeur français OVH. Comme l'indiquent les avis, les acteurs de la menace exploitent activement une vulnérabilité de VMWare ESXi, CVE-2021-21974, pour déployer des ransomwares. Comme les lecteurs peuvent le constater par la désignation de cette CVE, elle a été publiée il y a deux ans, avec un correctif disponible depuis tout aussi longtemps.

Pour plus d'informations sur les versions vulnérables d'ESXi, consultez la documentation du NIST sur le CVE.

Cette CVE permet à un acteur de la menace de déclencher un débordement de tas dans le service OpenSLP, ce qui peut entraîner l'exécution de code à distance. Selon l'avis de VMWare, pour exécuter une telle attaque, l'acteur doit avoir accès à un système qui réside dans le même segment de réseau que ESXi et avoir accès au port 427. Cela soulève la question suivante : comment cet accès initial a-t-il été obtenu si un accès au réseau local est nécessaire pour exploiter l'attaque ?

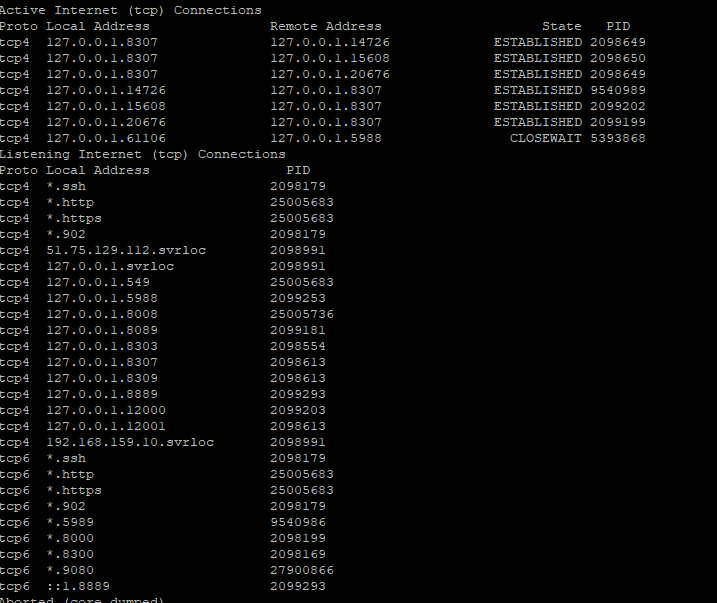

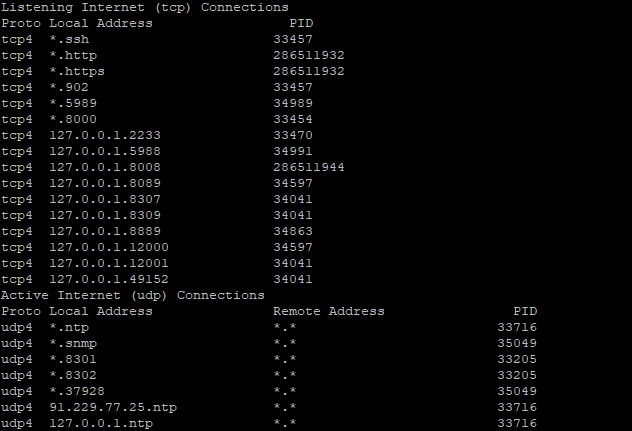

Il est également anormal que certains des serveurs compromis exécutent SNMP avec un accès public, ce qui nous permet de déterminer si un processus est à l'écoute sur des ports spécifiques. Curieusement, tous les serveurs compromis n'exécutaient pas le service SLP, bien que certains le fassent. Voici deux captures d'écran montrant la sortie de snmpnetstat sur deux serveurs compromis distincts, qui affichent les processus en écoute sur le réseau. L'un d'eux affiche un service SLP en cours d'exécution, l'autre non.

Ci-dessus : Service ESXi compromis avec un serveur SLP à l'écoute ("svrloc").

Service ESXi compromis sans écoute SLP.

Notre point de vue

Ce ransomware est particulièrement intéressant pour nous car, en général, lorsque les systèmes sont rançonnés, ils sont mis hors ligne, laissant un minimum d'artefacts visibles sur l'internet public. Toutefois, dans le cas de ce rançongiciel - comme dans le cas des infections par Deadbolt - lespages de rançon visibles sur l'internet nous permettent de suivre les infections.

Note de rançon ESXiArgs, avec l'adresse du portefeuille et l'identifiant TOX_ID expurgés

De plus, les adresses BTC incluses dans les pages nous permettent de suivre les transactions afin de comprendre le succès de cette campagne.

La quasi-totalité des 2 782 adresses Bitcoin trouvées dans les notes de rançon commencent par un "1", ce qui correspond aux adresses Legacy. Seules deux adresses, bc1q46zs36ey53lem5qv2pryumtmdtmtr352fdk4pj et bc1qdcadgtv5d6kqdl70g9vgg7u3vkqvfy3kwz66qj, sont précédées de "bc1", qui indique une adresse au format Bech32. Les adresses au format "bc1" ne sont pas aussi largement adoptées par les bourses que leurs homologues plus anciens, bien que les portefeuilles matériels tels que Ledger et Trezor prennent en charge les adresses Bech32 au format "bc1".

En s'appuyant sur l'ensemble de données publiques de transactions Bitcoin de BigQuery et sur les outils d'exploration de la blockchain, Censys a observé que 4 des adresses BTC ont reçu des fonds d'un montant total d'environ 88 000 USD, depuis le 2023-02-02.

La CISA et d'autres organismes ont publié des outils pour aider les victimes à décrypter leurs données, ce qui pourrait expliquer pourquoi relativement peu de paiements semblent avoir été effectués.

Observations

La majorité des hôtes infectés que nous avons observés au cours de la période du 2 au 7 février 2023 sont situés en France. Les plus de 1 400 hôtes infectés en France représentent un ordre de grandeur de plus que les hôtes infectés aux États-Unis et en Allemagne, qui sont les deux autres lieux les plus fréquents.

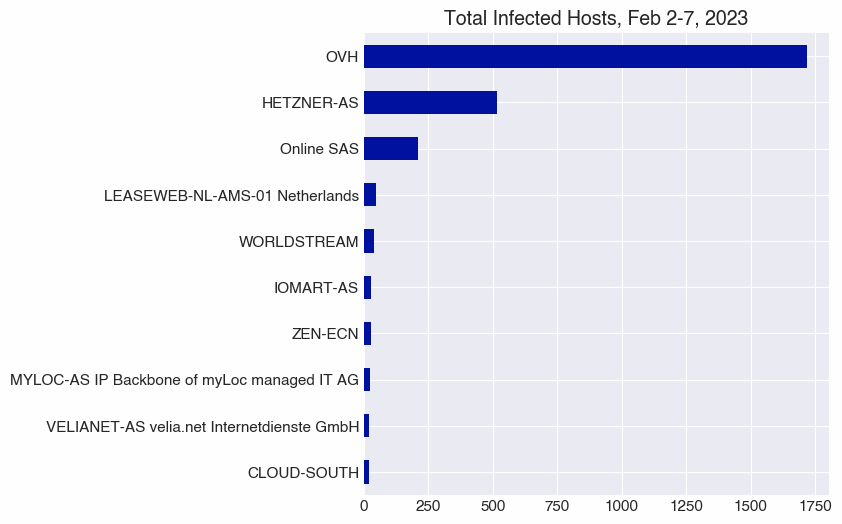

Sans surprise, nous avons observé que l'hébergeur français OVH est de loin le système autonome le plus touché, avec un peu plus de 1 700 hôtes infectés au cours de la période de 6 jours que nous avons étudiée.

En examinant le nombre d'hôtes infectés, on voit clairement à quel moment la campagne s'est déclenchée ; nous avons observé une diminution constante du nombre d'hôtes infectés en ligne depuis le pic de 3 551 hôtes infectés le 3 février.

Nous continuerons à surveiller cette campagne pour déceler les signes d'une activité accrue, et vous pouvez faire de même en utilisant cette recherche Censys .

Lectures complémentaires