Emily Austin y Mark Ellzey

ACTUALIZACIÓN 2023-02-15

Consulte nuestro nuevo post, La evolución del ransomware ESXiArgs, para obtener más información.

ACTUALIZACIÓN 2023-02-13

Durante el fin de semana (2023-02-09 hasta 2023-02-11), hemos visto un ligero aumento en el número de hosts infectados, donde en el momento de escribir esto, había 1.994 hosts encontrados en nuestro buscador. Estamos a la espera de que caiga un nuevo índice de búsqueda histórico y tendremos listas actualizaciones más detalladas el 14 de febrero de 2023.

A continuación se muestran algunas estadísticas generales sobre el estado actual de las instancias VMWare infectadas que hemos observado en Internet.

| País |

Recuento de anfitriones |

| Francia |

649 |

| Alemania |

281 |

| Estados Unidos |

203 |

| Canadá |

136 |

| Países Bajos |

66 |

| Reino Unido |

60 |

| Finlandia |

33 |

| Ucrania |

26 |

| Corea del Sur |

14 |

| Suiza |

13 |

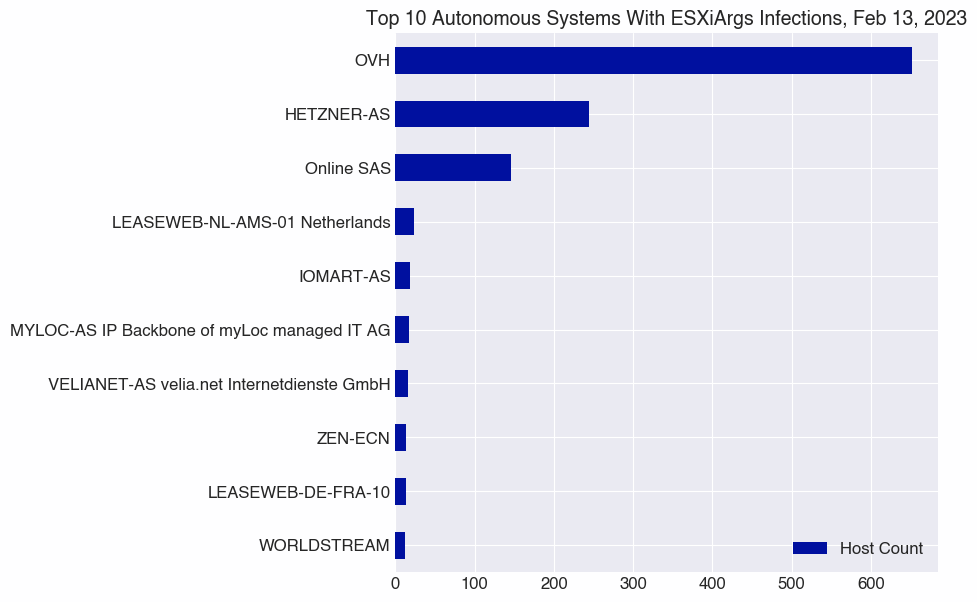

| Sistema autónomo |

Recuento de anfitriones |

| OVH |

652 |

| HETZNER-AS |

244 |

| SAS en línea |

146 |

| LEASEWEB-NL-AMS-01 Países Bajos |

23 |

| IOMART-AS |

18 |

| MYLOC-AS IP Backbone de myLoc managed IT AG |

17 |

| VELIANET-AS velia.net Internetdienste GmbH |

16 |

| LEASEWEB-DE-FRA-10 |

13 |

| ZEN-ECN |

13 |

| WORLDSTREAM |

12 |

ACTUALIZACIÓN 2023-02-09

Resumen ejecutivo, actualización:

- Hemos observado la aparición de una nueva variante de ESXiArgs en las últimas 24 horas. Las actualizaciones clave de esta versión incluyen:

- Una nueva nota de rescate sin direcciones BTC, lo que dificulta a los investigadores el seguimiento de los pagos.

- Cifrado de datos adicionales, lo que hace ineficaces las herramientas de descifrado existentes.

- En los últimos días, hemos visto algo más de 3.800 hosts únicos comprometidos, y 1.800 que están en línea actualmente. En las últimas 24 horas, más de 900 hosts se han actualizado a la última variante del ransomware.

- Como informamos ayer, OpenSLP no parece ser el método de ataque, dado que múltiples hosts comprometidos no tenían SLP en ejecución.

En las últimas 24 horas, hemos observado una variante actualizada de esta campaña de ransomware que hace que los archivos rescatados sean más difíciles de recuperar:

"Los nuevos ataques de ransomware ESXiArgs están cifrando ahora cantidades más extensas de datos, lo que hace mucho más difícil, si no imposible, recuperar las máquinas virtuales VMware ESXi cifradas.." (vía BleepingComputer)

Nuestra sospecha de que OpenSLP(CVE-2021-21974) no era el método de ataque debido a la observación de varios servidores comprometidos que no ejecutaban el protocolo SLP parece haber sido correcta:

"Los informes preliminares indicaron que los dispositivos fueron violados utilizando antiguas vulnerabilidades SLP de VMware. Sin embargo, algunas víctimas han declarado que SLP estaba desactivado en sus dispositivos y aún así fueron vulnerados y cifrados."

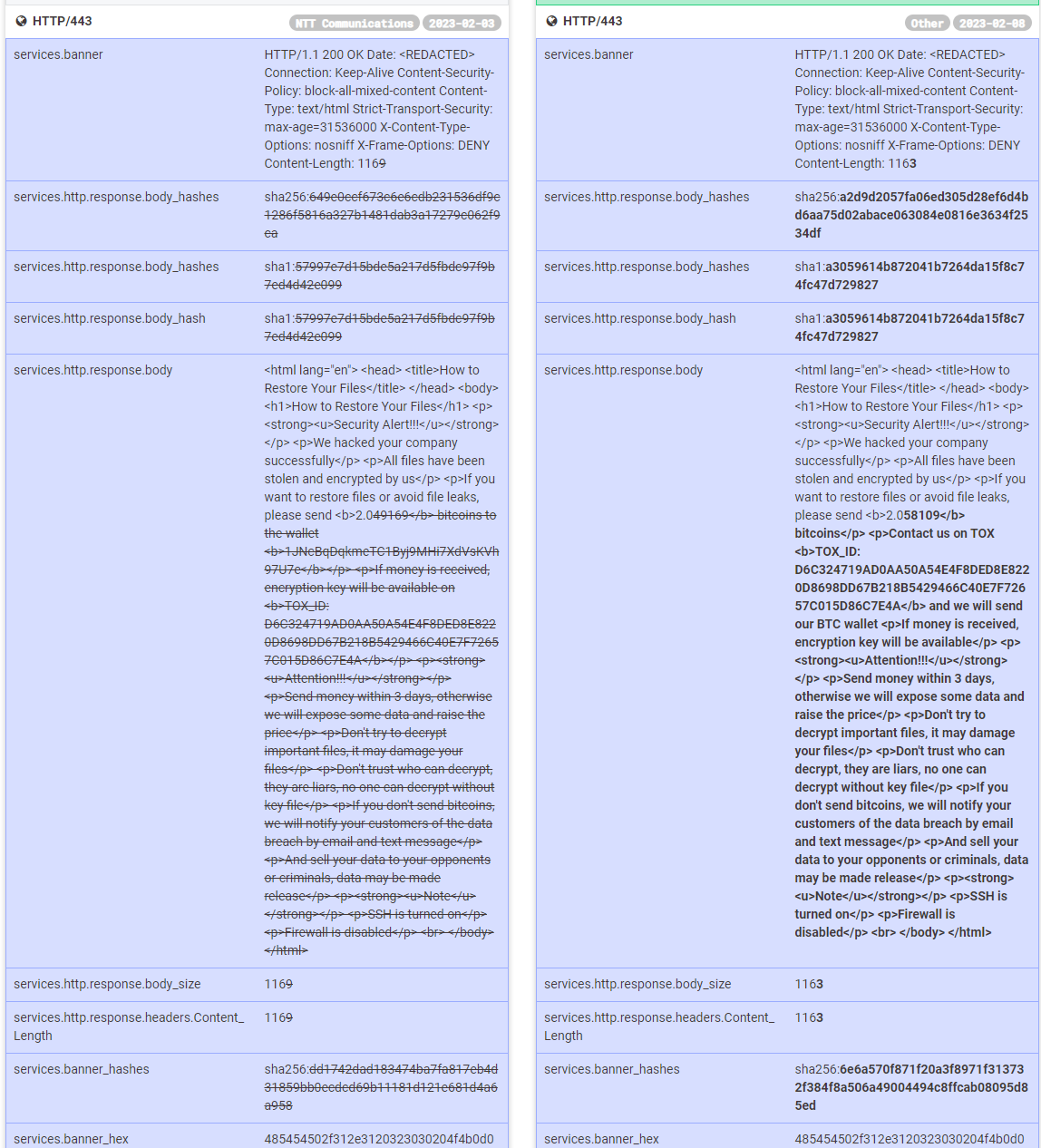

Esta nueva variante también actualiza la propia nota de rescate, que elimina la dirección bitcoin del cuerpo HTTP, lo que dificulta a los investigadores el seguimiento de las transacciones. A continuación se muestra una captura de pantalla que muestra los cambios realizados en los servicios de un host comprometido cuando los atacantes instalaron la nueva variante. Ahora se pide a las víctimas que se pongan en contacto con los atacantes para obtener el monedero de BTC.

El momento de esta actualización parece una respuesta directa al descifrador de CISA y a las observaciones realizadas por los investigadores de seguridad. Es probable que siguieran las actualizaciones de la comunidad de seguridad. Se dieron cuenta de que los investigadores estaban rastreando sus pagos, e incluso pueden haber sabido antes de lanzar el ransomware que el proceso de cifrado en la variante original era relativamente fácil de eludir. En otras palabras: están vigilando.

La captura de pantalla anterior muestra el nuevo script "encrypt.sh" ejecutándose en un host comprometido, que obtuvimos a través de una interfaz SNMP pública ayer (usando "snmptable") alrededor de las 2PM EST.

En los últimos días, hemos visto poco más de 3.800 hosts únicos comprometidos, y 1.800 que están en línea actualmente. En las últimas 24 horas, hemos visto algo menos de 900 hosts actualizados a la última variante del ransomware.

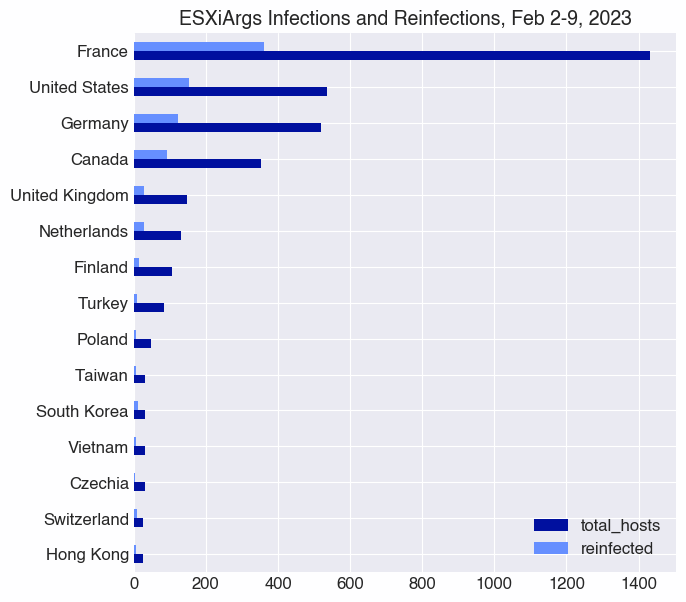

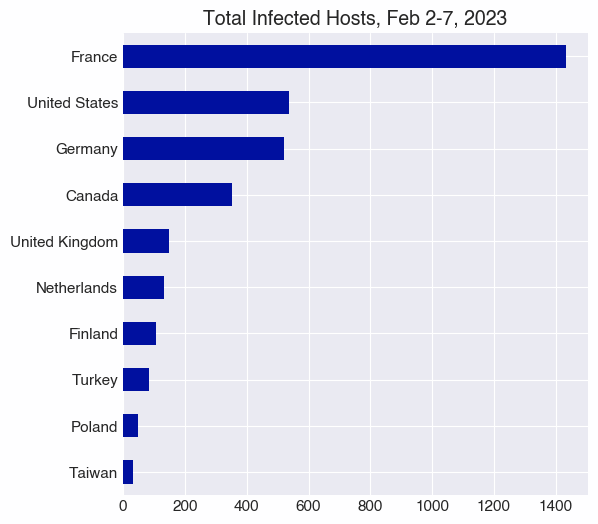

La distribución mundial de las reinfecciones refleja en gran medida la distribución de las infecciones que observamos anteriormente, siendo Francia, EE.UU., Alemania y Canadá los países más afectados. Sin embargo, Corea del Sur ha superado a Turquía, Polonia y Taiwán en el número de reinfecciones, aunque tiene menos infecciones totales.

Resumen ejecutivo, 2023-02-08

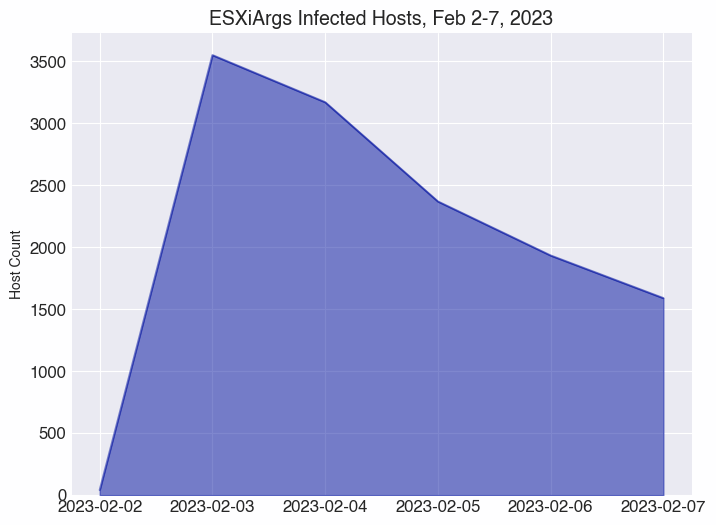

- Una campaña de ransomware dirigida a servidores VMWare ESXi comenzó a principios de febrero de 2023. El ransomware, apodado ESXiArgs, alcanzó su pico de infecciones el 3 de febrero, y Censys observó 3.551 hosts infectados.

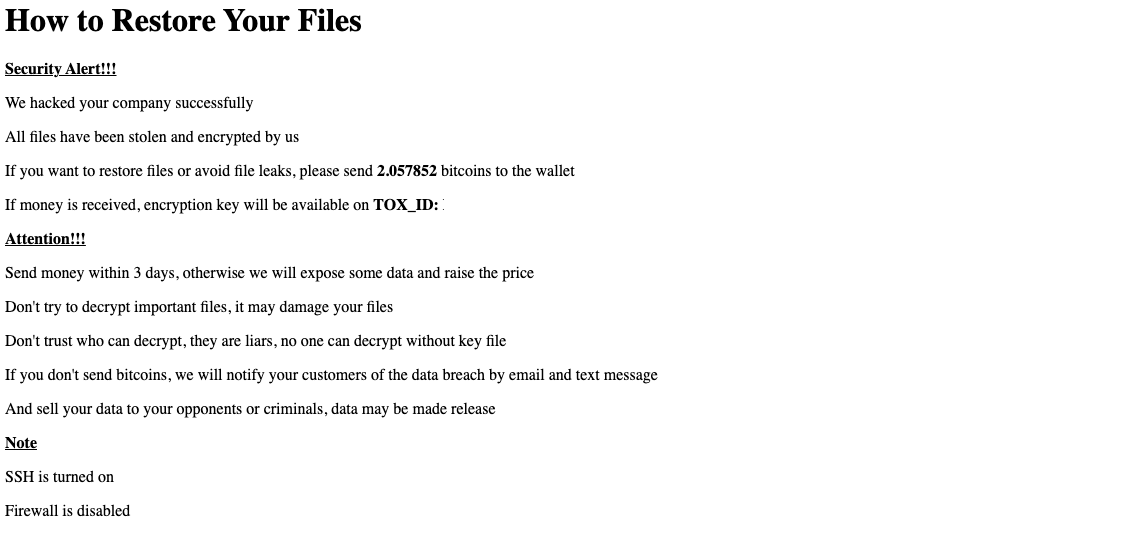

- Normalmente, el ransomware desconecta hosts y deja pocos artefactos visibles para la Internet pública. Sin embargo, el ransomware ESXiArgs presenta las notas de rescate en Internet, haciéndolas visibles para los escáneres pasivos de Censys.

- Las direcciones de los monederos Bitcoin se publican en las páginas del rescate, lo que nos permite rastrear los pagos asociados a este ransomware.

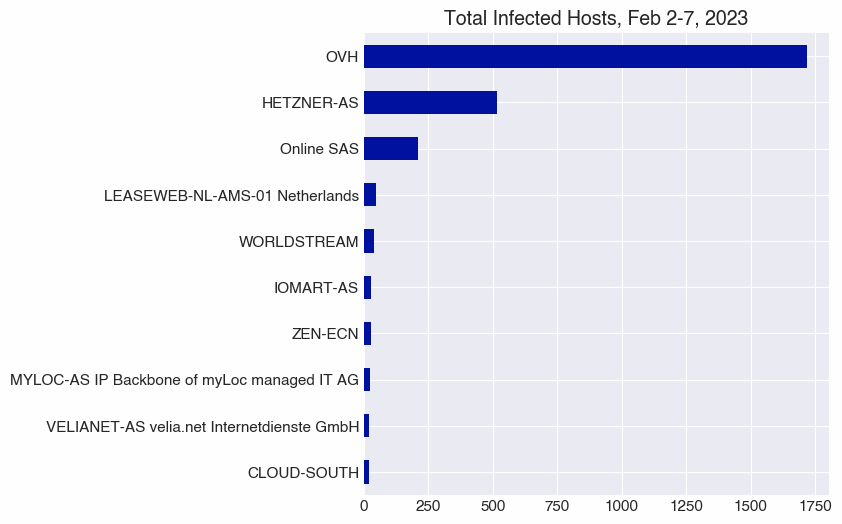

- Francia, Estados Unidos, Alemania, Canadá y otros países han sufrido ataques, muchos de ellos en Francia, sobre todo contra hosts del proveedor francés de servicios en la nube OVH.

Introducción

A principios de febrero, empezaron a circular por Internet informes sobre una campaña de ransomware que afectaba a servidores VMWare ESXi, incluidos avisos del CERT austriaco, el CSIRT italiano y el proveedor de alojamiento francés OVH. Como se indica en los avisos, los actores de amenazas están explotando activamente una vulnerabilidad en VMWare ESXi, CVE-2021-21974, para desplegar ransomware. Como los lectores podrán observar por la designación de este CVE, se publicó hace dos años, con un parche disponible desde hace el mismo tiempo.

Para obtener información sobre las versiones vulnerables de ESXi, consulte la documentación del NIST sobre la CVE.

Esta CVE permite a un actor de amenazas desencadenar un desbordamiento de heap en el servicio OpenSLP, que puede resultar en la ejecución remota de código. Según el aviso de VMWare, para ejecutar un ataque de este tipo, el actor debe tener acceso a un sistema que resida dentro del mismo segmento de red que ESXi y tener acceso al puerto 427. Esto plantea la pregunta: ¿cómo se obtuvo ese acceso inicial si se necesita acceso a la red local para explotar?

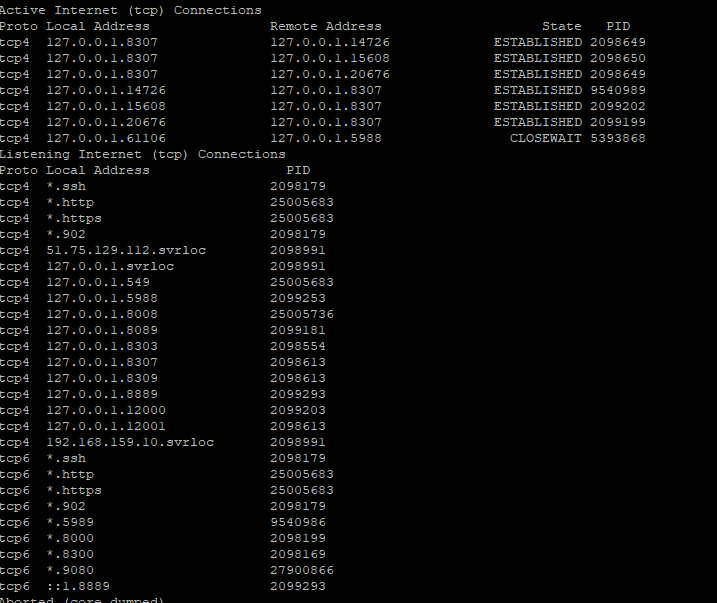

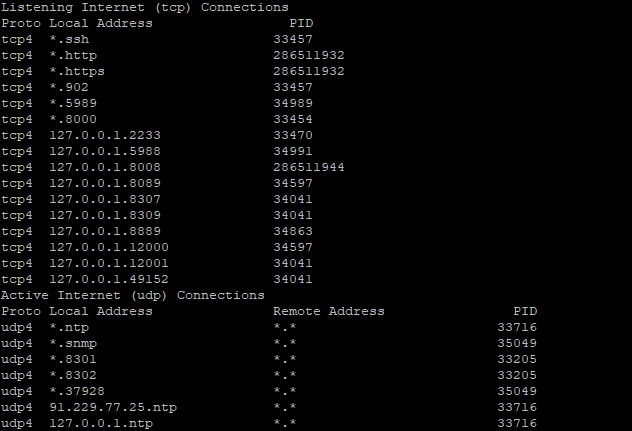

También es anómalo el hecho de que algunos de los servidores comprometidos estaban ejecutando SNMP con acceso público, lo que pudimos aprovechar para determinar si un proceso estaba escuchando en puertos específicos. Curiosamente, no todos los servidores comprometidos estaban ejecutando el servicio SLP, aunque algunos sí. Abajo hay dos capturas de pantalla que muestran la salida de snmpnetstat contra dos servidores comprometidos separados, que muestran procesos escuchando en la red. Uno muestra un servicio SLP en ejecución, el otro no.

Arriba: Servicio ESXi comprometido con un servidor SLP a la escucha ("svrloc").

Servicio ESXi comprometido sin escucha SLP.

Nuestro punto de vista

Este ransomware es especialmente interesante para nosotros porque, normalmente, cuando se pide un rescate, los sistemas se desconectan, dejando unos artefactos mínimos visibles en la Internet pública. Sin embargo, con este ransomware -similar a lo que vimos con las infecciones de Deadbolt-las páginas de rescate visibles en Internet nos permiten rastrear las infecciones.

Nota de rescate de ESXiArgs, con la dirección del monedero y TOX_ID redactados

Además, las direcciones BTC incluidas en las páginas nos permiten realizar un seguimiento de las transacciones para conocer el éxito de esta campaña.

Casi todas las 2.782 direcciones Bitcoin encontradas en las notas de rescate empiezan por "1", que son direcciones Legacy. Sólo dos, bc1q46zs36ey53lem5qv2pryumtmdtmtr352fdk4pj y bc1qdcadgtv5d6kqdl70g9vgg7u3vkqvfy3kwz66qj, llevan el prefijo "bc1", que indica una dirección en formato Bech32. El formato "bc1" de las direcciones no está tan extendido entre los intercambios como sus equivalentes heredados más antiguos, aunque los monederos de hardware como Ledger y Trezor ofrecen soporte para direcciones Bech32 "bc1".

Aprovechando el conjunto de datos de transacciones públicas de Bitcoin de BigQuery y las herramientas de exploración de blockchain, Censys ha observado que 4 de las direcciones BTC han recibido fondos por un total aproximado de 88.000 USD, desde 2023-02-02.

CISA y otros han publicado herramientas para ayudar a las víctimas a descifrar sus datos, lo que puede ser una explicación de por qué parece que se han realizado relativamente pocos pagos.

Observaciones

La mayoría de los hosts infectados que observamos durante el periodo del 2 al 7 de febrero de 2023 se encuentran en Francia. Los más de 1400 hosts infectados de Francia son un orden de magnitud superior a los hosts infectados de Estados Unidos y Alemania, las siguientes ubicaciones más comunes.

Tal vez no sea sorprendente que observáramos que el proveedor francés de alojamiento en la nube OVH es, con diferencia, el sistema autónomo más afectado, con algo más de 1.700 hosts infectados durante el periodo de 6 días que estudiamos.

Al examinar el número de hosts afectados, queda claro cuándo la campaña cobró vida; hemos observado una disminución constante de hosts infectados en línea desde el pico de 3.551 hosts infectados el 3 de febrero.

Seguiremos vigilando esta campaña en busca de indicios de más actividad, y usted también puede hacerlo, utilizando esta búsqueda en Censys .

Lecturas complementarias