Datum der Offenlegung: Oktober 29, 2024

CVE-2024-51378 ist eine Befehlsinjektionsschwachstelle in CyberPanel, die von MITRE mit dem maximalen CVSS-Score von 10,0 bewertet wurde. Es wurde beobachtet, dass sie in freier Wildbahn ausgenutzt wurde, um bisher 3 Arten von Ransomware einzusetzen: PSAUX, C3RB3R und eine Babuk-Variante. Die Schwachstelle erlaubt entfernten Angreifern, die Authentifizierung zu umgehen und beliebige Befehle auszuführen, indem sie die Sicherheits-Middleware umgehen (die nur für eine POST-Anfrage verwendet wird) und Shell-Metazeichen in der Statusdatei Eigenschaft.

CyberPanel ist ein Open-Source-Webhosting-Control-Panel, das speziell für die Zusammenarbeit mit dem LiteSpeed Web Server entwickelt wurde. CyberPanel kann auf gängigen Linux-Distributionen installiert werden, am häufigsten auf CentOS, Ubuntu und AlmaLinux. Unternehmen nutzen CyberPanel in der Regel für die Verwaltung von Webhosting, E-Mail, Datenbanken, WordPress und SSL-Zertifikaten.

CyberPanel is typically accessible over the public internet through a web based interface on TCP/8090 by default. Once installed on a server, users can log into CyberPanel by navigating to http://<server-ip>:8090. This interface is accessible globally, provided there are no network restrictions or firewall rules blocking the port. It is recommended that administrators restrict access to the panel by whitelisting specific IP addresses, using VPNs, or disabling public access if they want to manage it within a secure internal network. See below for an example of an exposed CyberPanel web interface:

| Feld |

Einzelheiten |

| CVE-ID |

CVE-2024-51378 - CVSS 10.0 (Kritisch) zugewiesen von Mitre |

| Schwachstelle Beschreibung |

getresetstatus in dns/views.py und ftp/views.py in CyberPanel (auch bekannt als Cyber Panel) vor 1c0c6cb erlaubt entfernten Angreifern, die Authentifizierung zu umgehen und beliebige Befehle über /dns/getresetstatus oder /ftp/getresetstatus auszuführen, indem sie secMiddleware (die nur für eine POST-Anfrage gilt) umgehen und Shell-Metazeichen in der Statusdatei Eigenschaft, wie es im Oktober 2024 von PSAUX ausgenutzt wurde. Betroffen sind die Versionen bis 2.3.6 und (ungepatchte) 2.3.7. |

| Datum der Offenlegung |

29. Oktober 2024 |

| Betroffene Vermögenswerte |

getresetstatus in dns/views.py und ftp/ansichten.py in CyberPanel (alias Cyber Panel) vor 1c0c6cb. |

| Anfällige Software-Versionen |

Versionen bis 2.3.6 und (ungepatchte) 2.3.7 sind betroffen. |

| PoC verfügbar? |

Ja, diese Sicherheit Beitrag beschreibt, wie die Schwachstelle ausgenutzt werden kann, und der Proof-of-Concept (PoC)-Code wird hier veröffentlicht hier. |

| Verwertungsstatus |

Zum Zeitpunkt der Erstellung dieses Artikels wird diese Schwachstelle hauptsächlich von der Ransomware-Operation PSAUX und zwei weiteren Ransomware-Varianten genutzt. Sie ist derzeit nicht in CISA KEV enthalten. |

| Patch-Status |

Der gepatchte Commit ist verfügbar hier. Zusätzlich ist dieses Werkzeug verwendet werden, um Geräte zu entschlüsseln, die speziell von PSAUX gesperrt wurden. |

Censys Blickwinkel

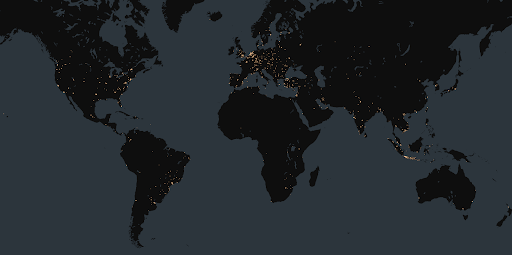

Zum Zeitpunkt der Erstellung dieses Berichts beobachtete Censys 60,935 CyberPanel-Webportale online, wobei sich etwa 26 % auf die Vereinigten Staaten konzentrieren. Censys beobachtete, dass etwa 29 % der gefährdeten Instanzen mit Digital Ocean (ASN 14061) verbunden sind. Beachten Sie, dass nicht alle dieser Instanzen unbedingt anfällig sind, da keine spezifischen Geräteversionen verfügbar sind.

Karte der exponierten CyberPanel-Instanzen:

Wir haben die Trends bei den exponierten CyberPanel-Instanzen in der letzten Woche vor und nach der Offenlegung grafisch dargestellt:

Am Tag vor dem Bekanntwerden der Sicherheitslücke beobachteten wir einen signifikanten Anstieg der beobachteten CyberPanel-Instanzen mit ~1k Geräten. Nach der Enthüllung kam es zu einem starken Rückgang, wobei die Anzahl der Geräte in den folgenden Tagen jeden Tag um etwa 2.000 abnahm.

Laut Informationen von LeakIXgibt es derzeit 3 separate Ransomware-Gruppen, die auf anfällige CyberPanel-Geräte abzielen. Sie wurden mit den folgenden jeweiligen Dateierweiterungen in Verbindung gebracht:

.psaux -> Custom ransomware, script based

.encryp -> Variant from Babuk's source

.locked -> C3RB3R Conti v3-based Ransomware

Unter bestimmten Umständen ist die Ransomware-Notiz auf einem kompromittierten Host in Censys über ein offenes Verzeichnis sichtbar, das auf einem anderen Port präsentiert wird:

Ein kompromittierter CyberPanel-Host, der ein offenes Verzeichnis mit einer Ransomware-Notiz preisgibt. Die .LOCK3D Dateierweiterung deutet darauf hin, dass diese Datei mit C3RB3R verschlüsselt ist.

Censys Search Abfrage:

services.software: (vendor="CyberPanel" and product="CyberPanel") and not labels: {tarpit, honeypot}

Censys ASM-Abfrage:

host.services.software.vendor="CyberPanel" AND host.services.software.product="CyberPanel"

LeakIX hat ein Entschlüsselungstool veröffentlicht hier veröffentlicht, das eine Verschlüsselungsschwäche in PSAUX ausnutzt. Für die beiden anderen Ransomware-Gruppen gibt es derzeit leider keine bekannten Abhilfen.

Referenzen