Fecha de divulgación: 29 de octubre de 2024

CVE-2024-51378 es una vulnerabilidad de inyección de comandos en CyberPanel a la que MITRE ha asignado la máxima puntuación CVSS de 10,0. Se ha observado que ha sido explotada en la naturaleza para desplegar 3 tipos de ransomware hasta ahora: PSAUX, C3RB3R y una variante de Babuk. La vulnerabilidad permite a atacantes remotos eludir la autenticación y ejecutar comandos arbitrarios eludiendo el middleware de seguridad (que sólo se utiliza para una solicitud POST) y utilizando metacaracteres de shell en el archivo archivo de estado propiedad.

CyberPanel es un panel de control de alojamiento web de código abierto construido específicamente para trabajar con el Servidor Web LiteSpeed. CyberPanel se puede instalar en distribuciones populares de Linux, más comúnmente CentOS, Ubuntu y AlmaLinux. Las organizaciones suelen utilizar CyberPanel para la gestión de alojamiento web, gestión de correo electrónico, gestión de bases de datos, alojamiento de WordPress y gestión de certificados SSL.

CyberPanel is typically accessible over the public internet through a web based interface on TCP/8090 by default. Once installed on a server, users can log into CyberPanel by navigating to http://<server-ip>:8090. This interface is accessible globally, provided there are no network restrictions or firewall rules blocking the port. It is recommended that administrators restrict access to the panel by whitelisting specific IP addresses, using VPNs, or disabling public access if they want to manage it within a secure internal network. See below for an example of an exposed CyberPanel web interface:

| Campo |

Detalles |

| CVE-ID |

CVE-2024-51378 - CVSS 10.0 (Crítico) asignado por Mitre |

| Descripción de la vulnerabilidad |

getresetstatus en dns/views.py y ftp/views.py en CyberPanel (también conocido como Cyber Panel) antes de 1c0c6cb permite a atacantes remotos saltarse la autenticación y ejecutar comandos arbitrarios a través de /dns/getresetstatus o /ftp/getresetstatus saltándose secMiddleware (que sólo es para una petición POST) y utilizando metacaracteres de shell en el archivo archivo de estado como fue explotado en octubre de 2024 por PSAUX. Las versiones afectadas son la 2.3.6 y la 2.3.7 (sin parchear). |

| Fecha de divulgación |

29 de octubre de 2024 |

| Activos afectados |

getresetstatus en dns/views.py y ftp/views.py en CyberPanel (también conocido como Cyber Panel) antes de 1c0c6cb. |

| Versiones de software vulnerables |

Versiones hasta 2.3.6 y (sin parchear) 2.3.7 están afectadas. |

| ¿PoC disponible? |

Sí, este post detalla cómo se puede explotar la vulnerabilidad, y el código de prueba de concepto (PoC) está publicado aquí. |

| Estado de explotación |

En el momento de escribir este artículo, esta vulnerabilidad está siendo atacada principalmente por la operación de ransomware PSAUX, junto con otras dos variantes de ransomware. Actualmente no está en CISA KEV. |

| Estado del parche |

El commit parcheado está disponible aquí. Además, esta herramienta se puede utilizar para descifrar los dispositivos bloqueados por PSAUX específicamente. |

Censys Perspectiva

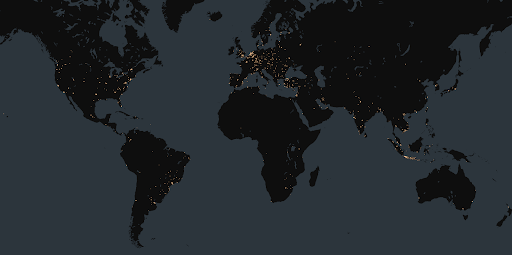

En el momento de redactar este informe, Censys observó 60,935 portales web CyberPanel expuestos en línea, con alrededor del 26% concentrado en los Estados Unidos. Censys observó que alrededor del 29% de las instancias expuestas estaban asociadas con Digital Ocean (ASN 14061). Nótese que no todos ellos son necesariamente vulnerables, ya que no se dispone de versiones específicas de dispositivos.

Mapa de instancias CyberPanel expuestas:

Hemos analizado las tendencias de las instancias de CyberPanel expuestas durante la semana anterior y posterior a la divulgación:

Observamos un pico significativo en las instancias de CyberPanel observadas el día anterior a la revelación de la vulnerabilidad, con ~1.000 dispositivos. Tras la revelación, se produjo un fuerte descenso, con una disminución de aproximadamente 2.000 dispositivos cada día durante los días siguientes.

Según información de LeakIXen la actualidad se han observado 3 grupos distintos de ransomware dirigidos a dispositivos CyberPanel vulnerables. Se han asociado con las siguientes extensiones de archivo respectivas:

.psaux -> Custom ransomware, script based

.encryp -> Variant from Babuk's source

.locked -> C3RB3R Conti v3-based Ransomware

En determinadas circunstancias, la nota del ransomware es visible en un host comprometido en Censys a través de un directorio abierto expuesto que se presenta en un puerto diferente:

Un host CyberPanel comprometido exponiendo un directorio abierto con una nota de ransomware. El archivo .LOCK3D indica que está cifrado con C3RB3R

Censys Consulta de búsqueda:

services.software: (vendor="CyberPanel" and product="CyberPanel") and not labels: {tarpit, honeypot}

Censys Consulta ASM:

host.services.software.vendor="CyberPanel" AND host.services.software.product="CyberPanel"

LeakIX ha publicado una herramienta de descifrado aquí que aprovecha una debilidad de cifrado en PSAUX. Lamentablemente, por el momento no se conocen soluciones para los otros dos grupos de ransomware.

Referencias