Date de divulgation: 29 octobre 2024

CVE-2024-51378 est une vulnérabilité d'injection de commande dans CyberPanel qui a reçu le score CVSS maximum de 10.0 par MITRE. Elle a été exploitée dans la nature pour déployer 3 types de ransomware jusqu'à présent : PSAUX, C3RB3R et une variante de Babuk. La vulnérabilité permet à des attaquants distants de contourner l'authentification et d'exécuter des commandes arbitraires en contournant le middleware de sécurité (qui n'est utilisé que pour une requête POST) et en utilisant des métacaractères shell dans le fichier statusfile propriété.

CyberPanel est un panneau de contrôle d'hébergement web open-source construit spécifiquement pour fonctionner avec le serveur web LiteSpeed. CyberPanel peut être installé sur les distributions Linux les plus courantes, notamment CentOS, Ubuntu et AlmaLinux. Les organisations utilisent généralement CyberPanel pour la gestion de l'hébergement web, la gestion des courriels, la gestion des bases de données, l'hébergement WordPress et la gestion des certificats SSL.

CyberPanel is typically accessible over the public internet through a web based interface on TCP/8090 by default. Once installed on a server, users can log into CyberPanel by navigating to http://<server-ip>:8090. This interface is accessible globally, provided there are no network restrictions or firewall rules blocking the port. It is recommended that administrators restrict access to the panel by whitelisting specific IP addresses, using VPNs, or disabling public access if they want to manage it within a secure internal network. See below for an example of an exposed CyberPanel web interface:

| Champ d'application |

Détails |

| CVE-ID |

CVE-2024-51378 - CVSS 10.0 (Critique) attribué par Mitre |

| Description de la vulnérabilité |

getresetstatus dans dns/views.py et ftp/views.py dans CyberPanel (alias Cyber Panel) avant 1c0c6cb permet aux attaquants distants de contourner l'authentification et d'exécuter des commandes arbitraires via /dns/getresetstatus ou /ftp/getresetstatus en contournant secMiddleware (qui est uniquement pour une requête POST) et en utilisant des métacaractères shell dans le fichier statusfile tel qu'exploité dans la nature en octobre 2024 par PSAUX. Les versions jusqu'à 2.3.6 et 2.3.7 (non corrigée) sont concernées. |

| Date de la divulgation |

29 octobre 2024 |

| Actifs touchés |

getresetstatus dans dns/views.py et ftp/views.py dans CyberPanel (aka Cyber Panel) avant 1c0c6cb. |

| Versions de logiciels vulnérables |

Versions jusqu'à 2.3.6 et 2.3.7 (non corrigée) sont concernées. |

| PoC disponible ? |

Oui, ce poste de sécurité sécurité détaille comment la vulnérabilité peut être exploitée, et le code de preuve de concept (PoC) est publié ici. |

| Statut d'exploitation |

À l'heure où nous écrivons ces lignes, cette vulnérabilité est principalement ciblée par le ransomware PSAUX, ainsi que par deux autres variantes de ransomware. Elle ne figure pas actuellement dans la CISA KEV. |

| Statut du patch |

La version corrigée est disponible ici. De plus, cet outil peut être utilisé pour décrypter les dispositifs verrouillés par PSAUX. |

Censys Perspective

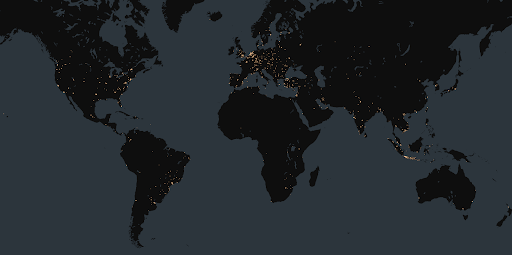

Au moment de la rédaction du présent document, Censys observait 60,935 portails web CyberPanel exposés en ligne, dont environ 26 % concentrés aux États-Unis. Censys a observé qu'environ 29 % des instances exposées étaient associées à Digital Ocean (ASN 14061). Il convient de noter que toutes ces instances ne sont pas nécessairement vulnérables, car les versions spécifiques des appareils ne sont pas disponibles.

Carte des instances CyberPanel exposées :

Nous avons établi un graphique des tendances des instances CyberPanel exposées au cours de la semaine précédant et suivant la divulgation :

Nous avons observé un pic important d'instances CyberPanel la veille de la divulgation de la vulnérabilité, avec environ 1 000 appareils. Après la divulgation, il y a eu une forte baisse, le nombre d'appareils diminuant d'environ 2 000 chaque jour au cours des jours suivants.

Selon les informations de LeakIXil existe actuellement trois groupes distincts de ransomwares ciblant les appareils vulnérables de CyberPanel. Ils ont été associés aux extensions de fichiers suivantes :

.psaux -> Custom ransomware, script based

.encryp -> Variant from Babuk's source

.locked -> C3RB3R Conti v3-based Ransomware

Dans certaines circonstances, la note du ransomware est visible sur un hôte compromis à l'adresse Censys via un répertoire ouvert exposé se présentant sur un port différent :

Un hôte CyberPanel compromis exposant un répertoire ouvert avec une note de ransomware. Le fichier .LOCK3D indique que le fichier est crypté par C3RB3R

Censys Requête de recherche :

services.software: (vendor="CyberPanel" and product="CyberPanel") and not labels: {tarpit, honeypot}

Censys Requête ASM :

host.services.software.vendor="CyberPanel" AND host.services.software.product="CyberPanel"

LeakIX a publié un outil de décryptage ici qui exploite une faiblesse de chiffrement dans PSAUX. Malheureusement, il n'existe actuellement aucune solution de contournement connue pour les deux autres groupes de ransomwares.

Références