Datum der Offenlegung: Oktober 23, 2024

CVE-2024-47575 ist eine aktiv ausgenutzte, kritische Schwachstelle in Fortinet FortiManager, die es einem entfernten, nicht authentifizierten Akteur ermöglichen könnte, durch speziell gestaltete Anfragen beliebigen Code auszuführen. Während der NVD die Schwachstelle noch analysiert, hat Fortinet ihr einen CVSS-Wert von 9,8 zugewiesen.

FortiManager ist ein Verwaltungswerkzeug das für die Steuerung verschiedener FortiGate Netzwerk- und Sicherheits-Appliances wie z. B. Firewalls und VPNs. Bedrohungsakteure haben es oft auf Netzwerkgeräte abgesehen, da sie Einblicke in die gesamte Netzwerkumgebung eines Unternehmens bieten und die Möglichkeit für zusätzliche Aktivitäten nach der Ausnutzung bieten.

Mandiant hat eine neue neue Gruppe von Bedrohungsakteuren "UNC5820" die diese Schwachstelle seit dem 27. Juni 2024 in über 50 FortiManager-Geräten ausnutzt, um Konfigurationsdaten von FortiGate-Geräten zu exfiltrieren. Diese Daten könnten weitere Netzwerkkompromittierungen und laterale Bewegungen ermöglichen, aber Mandiant hat bisher keine Beweise für solche Aktivitäten gefunden. Die Beweggründe von UNC5820 sind nach wie vor unklar, aber die breite Ausrichtung auf verschiedene Branchen deutet auf ein hohes Maß an Raffinesse hin.

Unternehmen mit öffentlich zugänglichen FortiManager-Instanzen sollten so bald wie möglich auf Anzeichen einer Gefährdung prüfen. Die unten aufgeführten Censys Abfragen helfen bei der Verfolgung von Gefährdungen. Es wird empfohlen, die Offenlegung von Administrationsportalen für Netzwerkgeräte im öffentlichen Internet zu vermeiden.

| Feld |

Einzelheiten |

| CVE-ID |

CVE-2024-47575 - CVSS 9.8 (Kritisch) zugewiesen von Fortinet |

| Schwachstelle Beschreibung |

Fehlende Authentifizierung in einer kritischen Funktion von FortiManager könnte die unauthentifizierte Remotecodeausführung ermöglichen. |

| Datum der Offenlegung |

23. Oktober 2024 |

| Betroffene Vermögenswerte |

FortiManager und FortiManager Cloud |

| Anfällige Software-Versionen |

FortiManager-Versionen: 7.6.0, 7.4.0-7.4.4, 7.2.0-7.2.7, 7.0.0-7.0.12, 6.4.0-6.4.14, 6.2.0-6.2.12

FortiManager Cloud-Versionen: 7.4.1-7.4.4, 7.2.1-7.2.7, 7.0.1-7.0.12, und alle 6.4 Versionen |

| PoC verfügbar? |

Nein, zum Zeitpunkt der Erstellung dieses Berichts |

| Verwertungsstatus |

Eine Bedrohungsgruppe mit der Bezeichnung "UNC5820" hat diese Schwachstelle aktiv ausgenutzt. Die CISA hat diese Schwachstelle in ihren Katalog der bekannten ausgenutzten Schwachstellen (KEV) aufgenommen. |

| Patch-Status |

Für alle betroffenen Geräte sind Patches und Umgehungslösungen verfügbar. Siehe Fortinets Herstellerhinweis für Anweisungen. |

Censys Blickwinkel

Zum Zeitpunkt der Erstellung dieses Berichts beobachtete Censys 4,081 exponierte FortiManager-Administrationsportale online, wobei sich etwa 30 % auf die Vereinigten Staaten konzentrierten. Censys beobachtete, dass etwa 20 % der exponierten Instanzen mit Microsoft Cloud (ASN 8075) verbunden waren. Etwa 86 % wurden über den Standard-FGFM-Verwaltungsport, TCP-Port 541, ausgesetzt. Beachten Sie, dass nicht alle dieser Instanzen unbedingt anfällig sind, da keine spezifischen Geräteversionen verfügbar sind.

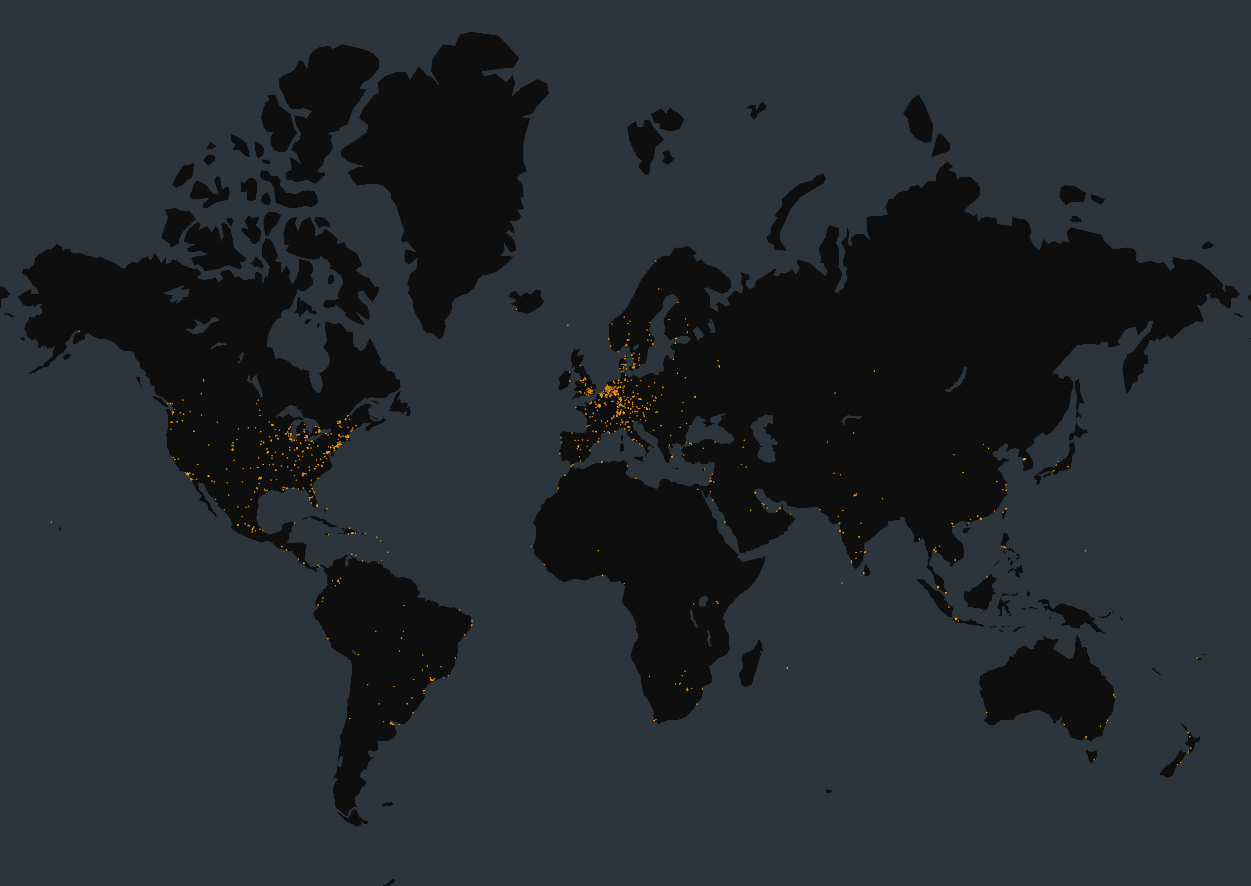

Karte der exponierten FortiManager-Instanzen:

Um alle exponierten FortiManager-Instanzen in Ihrem Netzwerk unabhängig von der Version zu identifizieren, können die folgenden Censys Abfragen verwendet werden:

Censys Search Abfrage:

services.software: (vendor="Fortinet" and product="FortiManager")

Censys ASM-Abfrage:

host.services.software: (vendor="Fortinet" and product="FortiManager") or web_entity.instances.software: (vendor="Fortinet" and product="FortiManager")

Weitere Einzelheiten zur Identifizierung von Indikatoren für eine Kompromittierung finden Sie im Bericht von Mandiant.

Zusätzlich wird ein Blog Beitrag von Tenable darauf hin, dass Shodan ~60.000 FortiManager-Geräte mit Port 541 und der Hex-Signatur xAB identifiziert, aber diese Signatur scheint aufgrund der hohen Wahrscheinlichkeit von Fehlalarmen für die Identifizierung von FortiManager von geringerer Zuverlässigkeit zu sein. Die gleiche Abfrage in Censys Search liefert ~375k Ergebnisse:

services: (port=541 and banner_hex:"*ab*")

Referenzen