Date de divulgation: 23 octobre 2024

CVE-2024-47575 est une vulnérabilité critique activement exploitée dans Fortinet FortiManager qui pourrait permettre à un acteur distant non authentifié d'exécuter un code arbitraire par le biais de requêtes spécialement conçues. Bien que le NVD soit encore en train d'analyser la vulnérabilité, Fortinet lui a attribué un score CVSS de 9.8.

Le FortiManager est un outil de gestion conçu pour contrôler les différents appareils de sécurité et de réseau FortiGate tels que les pare-feu et les VPN. Les acteurs de la menace ciblent souvent les appareils réseau en raison des informations qu'ils fournissent sur l'environnement réseau global d'une organisation et des possibilités d'activités supplémentaires post-exploitation.

Mandiant a observé un nouveau groupe d'acteurs de la menace "UNC5820" exploitant cette vulnérabilité, dans plus de 50 dispositifs FortiManager depuis le 27 juin 2024, pour exfiltrer les données de configuration des dispositifs FortiGate. Ces données pourraient permettre d'autres compromissions de réseau et des mouvements latéraux, mais Mandiant n'a trouvé aucune preuve de telles activités jusqu'à présent. Les motivations de l'UNC5820 restent floues, mais le fait qu'il ait ciblé plusieurs secteurs d'activité indique un niveau de sophistication élevé.

Les organisations disposant d'instances FortiManager ouvertes au public doivent vérifier les indicateurs de compromission dès que possible. Consultez les requêtes Censys fournies ci-dessous pour aider à suivre les expositions. Il est recommandé d'éviter d'exposer les portails d'administration des dispositifs réseau sur l'internet public.

| Champ d'application |

Détails |

| CVE-ID |

CVE-2024-47575 - CVSS 9.8 (Critique) attribué par Fortinet |

| Description de la vulnérabilité |

L'absence d'authentification dans une fonction critique de FortiManager pourrait permettre l'exécution de code à distance sans authentification. |

| Date de la divulgation |

23 octobre 2024 |

| Actifs touchés |

FortiManager et FortiManager Cloud |

| Versions de logiciels vulnérables |

Versions du FortiManager : 7.6.0, 7.4.0-7.4.4, 7.2.0-7.2.7, 7.0.0-7.0.12, 6.4.0-6.4.14, 6.2.0-6.2.12

Versions de FortiManager Cloud : 7.4.1-7.4.4, 7.2.1-7.2.7, 7.0.1-7.0.12, et toutes les versions 6.4 |

| PoC disponible ? |

Non, au moment de la rédaction du présent document |

| Statut d'exploitation |

Il y a eu une exploitation active par un groupe de menace suivi sous le nom de "UNC5820". La CISA l'a ajouté à son catalogue de vulnérabilités connues et exploitées (KEV). |

| Statut du patch |

Des correctifs sont disponibles pour tous les appareils concernés, ainsi que des solutions de contournement. Voir l'avis du fournisseur Fortinet de Fortinet pour obtenir des instructions. |

Censys Perspective

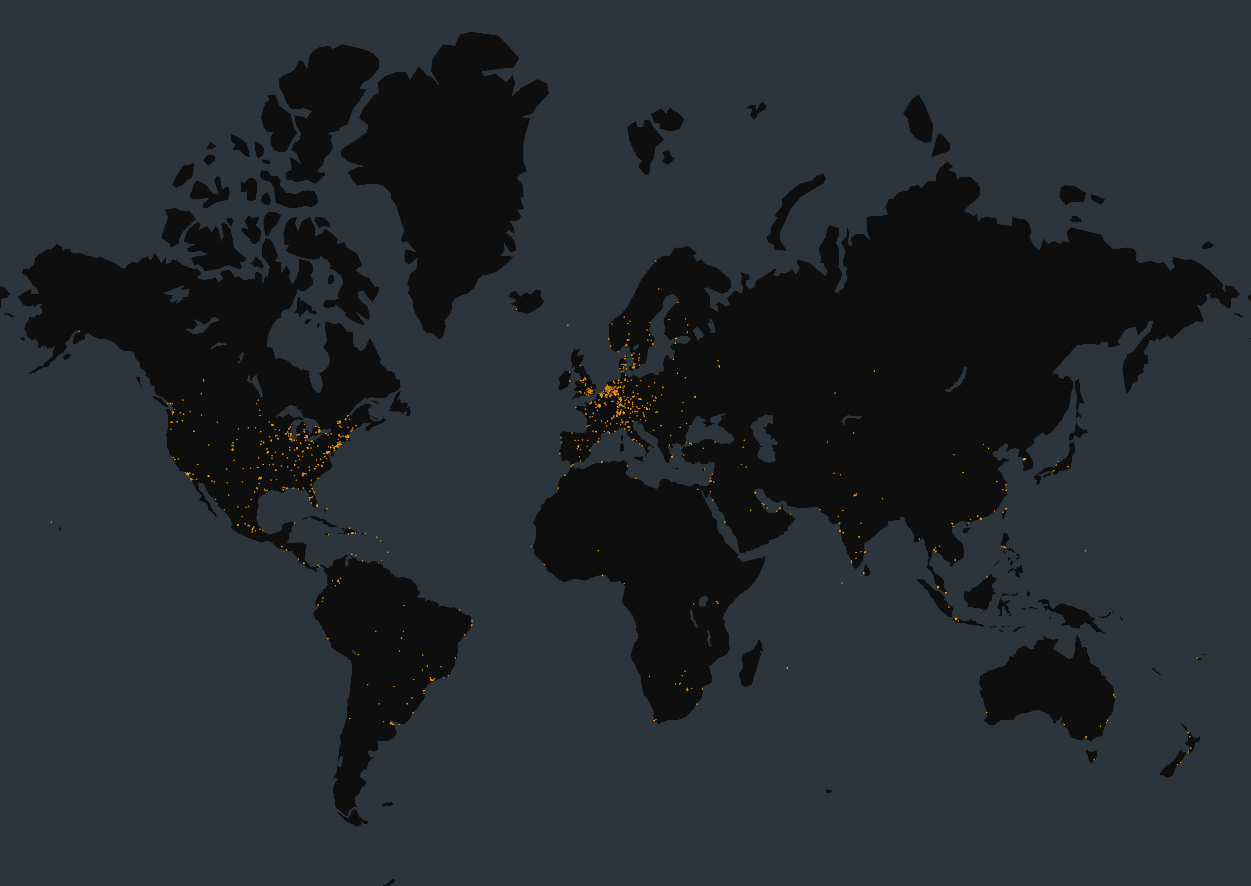

Au moment de la rédaction du présent document, Censys a observé 4,081 portails d'administration FortiManager exposés en ligne, dont environ 30 % concentrés aux États-Unis. Censys a observé qu'environ 20 % des instances exposées étaient associées à Microsoft Cloud (ASN 8075). Environ 86% étaient exposées via le port de gestion FGFM par défaut, le port TCP 541. Il convient de noter que toutes ces instances ne sont pas nécessairement vulnérables, étant donné que les versions spécifiques des appareils ne sont pas disponibles.

Carte des instances FortiManager exposées :

Pour identifier toutes les instances FortiManager exposées sur votre réseau, quelle que soit la version, les requêtes suivantes Censys peuvent être utilisées :

Censys Requête de recherche :

services.software: (vendor="Fortinet" and product="FortiManager")

Censys Requête ASM :

host.services.software: (vendor="Fortinet" and product="FortiManager") or web_entity.instances.software: (vendor="Fortinet" and product="FortiManager")

Pour plus de détails sur l'identification des indicateurs de compromission, voir le rapport de le rapport de Mandiant.

En outre, un article de blog de Tenable de Tenable suggère que Shodan identifie ~60 000 dispositifs FortiManager utilisant le port 541 et la signature hexagonale xAB, mais cette signature semble être moins fiable pour identifier FortiManager en raison de la forte probabilité de produire des faux positifs. La même requête effectuée sur Censys Search produit ~375k résultats :

services: (port=541 and banner_hex:"*ab*")

Références