Fecha de divulgación: 23 de octubre de 2024

CVE-2024-47575 es una vulnerabilidad crítica activamente explotada en Fortinet FortiManager que podría permitir a un actor remoto no autenticado ejecutar código arbitrario a través de peticiones especialmente diseñadas. Aunque el NVD todavía está analizando la vulnerabilidad, Fortinet le ha asignado una puntuación CVSS de 9,8.

FortiManager es una herramienta de gestión diseñada para controlar varios dispositivos de red y seguridad FortiGate como cortafuegos y VPN. Los actores de amenazas a menudo tienen como objetivo los dispositivos de red debido a la información que proporcionan sobre el entorno de red general de una organización y las oportunidades para actividades adicionales posteriores a la explotación.

Mandiant ha observado un nuevo grupo de actores de amenazas "UNC5820" explotando esta vulnerabilidad, en más de 50 dispositivos FortiManager desde el 27 de junio de 2024, para exfiltrar datos de configuración de los dispositivos FortiGate. Estos datos podrían permitir nuevas intrusiones en la red y movimientos laterales, pero Mandiant no ha encontrado pruebas de tales actividades hasta el momento. Las motivaciones de UNC5820 siguen sin estar claras, pero su amplio abanico de sectores indica un alto nivel de sofisticación.

Las organizaciones con instancias de FortiManager de cara al público deben comprobar los indicadores de compromiso lo antes posible. Consulte las consultas de Censys que se proporcionan a continuación para realizar un seguimiento de las exposiciones. Se recomienda evitar la exposición de los portales de administración de dispositivos de red en la Internet pública.

| Campo |

Detalles |

| CVE-ID |

CVE-2024-47575 - CVSS 9.8 (Crítico) asignado por Fortinet |

| Descripción de la vulnerabilidad |

La falta de autenticación en una función crítica de FortiManager podría permitir la ejecución remota de código sin autenticación. |

| Fecha de divulgación |

23 de octubre de 2024 |

| Activos afectados |

FortiManager y FortiManager Cloud |

| Versiones de software vulnerables |

Versiones de FortiManager: 7.6.0, 7.4.0-7.4.4, 7.2.0-7.2.7, 7.0.0-7.0.12, 6.4.0-6.4.14, 6.2.0-6.2.12

Versiones de FortiManager Cloud: 7.4.1-7.4.4, 7.2.1-7.2.7, 7.0.1-7.0.12, y todas las versiones 6.4 |

| ¿PoC disponible? |

No, en el momento de escribir este artículo |

| Estado de explotación |

Ha habido una explotación activa por parte de un grupo de amenazas rastreado como "UNC5820". CISA lo ha añadido a su catálogo de Vulnerabilidades Explotadas Conocidas (KEV). |

| Estado del parche |

Hay parches disponibles para todos los dispositivos afectados, así como soluciones. Consulte Aviso del proveedor de Fortinet para obtener instrucciones. |

Censys Perspectiva

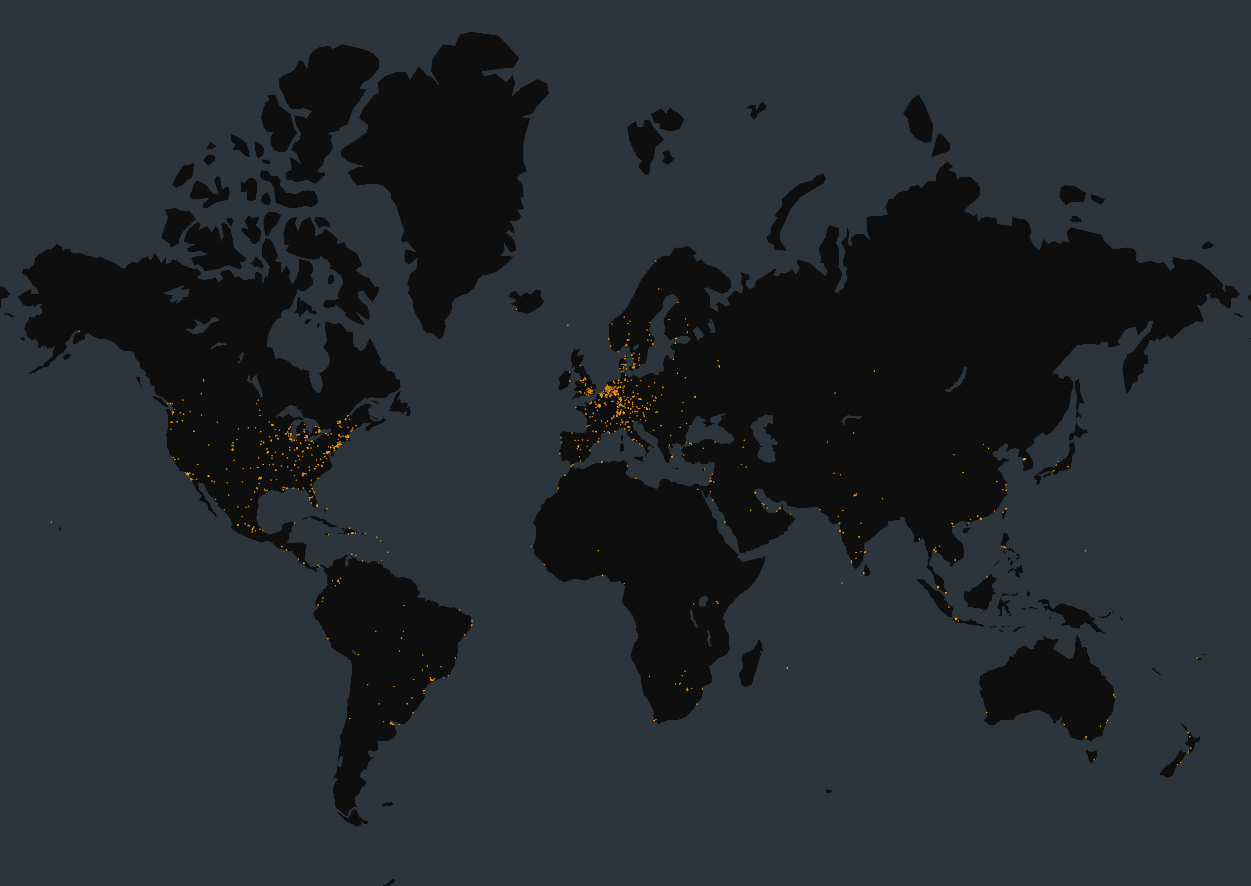

En el momento de redactar este informe, Censys observaba 4,081 portales de administración de FortiManager expuestos en línea, con alrededor del 30% concentrado en los Estados Unidos. Censys observó que alrededor del 20% de las instancias expuestas estaban asociadas con Microsoft Cloud (ASN 8075). Alrededor del 86% estaban expuestos a través del puerto de gestión FGFM por defecto, el puerto TCP 541. Nótese que no todas ellas son necesariamente vulnerables, ya que no se dispone de versiones específicas de dispositivos.

Mapa de instancias FortiManager expuestas:

Para identificar todas las instancias de FortiManager expuestas en su red, independientemente de la versión, se pueden utilizar las siguientes consultas de Censys :

Censys Consulta de búsqueda:

services.software: (vendor="Fortinet" and product="FortiManager")

Censys Consulta ASM:

host.services.software: (vendor="Fortinet" and product="FortiManager") or web_entity.instances.software: (vendor="Fortinet" and product="FortiManager")

Encontrará más detalles sobre la identificación de indicadores de compromiso en informe de Mandiant.

Además, un blog post de Tenable sugiere que Shodan identifica ~60.000 dispositivos FortiManager utilizando el puerto 541 y la firma hexadecimal xAB, pero esta firma parece ser de menor confianza para la identificación de FortiManager debido a la alta probabilidad de producir falsos positivos. La misma consulta realizada en Censys Search produce ~375k resultados:

services: (port=541 and banner_hex:"*ab*")

Referencias