Datum der Offenlegung: 2024-10-02

Insgesamt 14 Sicherheitslücken, die DrayTek Vigor Router betreffen, wurden gestern in einem Bericht von Forescout. Die Schwachstellen wurden wie folgt eingestuft: 2 als kritisch, 9 als hochgradig und 3 als mittelgradig. Die meisten dieser Schwachstellen befinden sich in DrayTek VigorConnect, der Web-Kontrollschnittstelle für Vigor-Router.

Schauen wir uns die schwerwiegendste Sicherheitslücke an, CVE-2024-41592die den maximalen CVSS-Score von 10.0 erhalten hat. Es handelt sich um einen Pufferüberlauf in der Funktion GetCGI() der VigorConnect Web UI, der durch das Senden eines speziell gestalteten, übermäßig langen Abfrage-Strings an eine der CGI-Seiten ausgelöst werden kann.

Wenn CVE-2024-41592 einzeln ausgenutzt wird, kann ein Bedrohungsakteur möglicherweise einen Denial of Service verursachen. Bei einer Verkettung mit CVE-2024-41585der zweitschwersten Schwachstelle, bei der es sich um einen Fehler bei der Injektion von Betriebssystembefehlen handelt, ist es möglich, Remote-Root-Zugriff auf das Host-Betriebssystem zu erlangen. Diese Exploit-Kette betrifft nur die Vigor-Router-Modelle 3910 und 3912.

Wenn ein Router kompromittiert ist, könnte ein Bedrohungsakteur ihn nutzen, um das Netzwerk zu erkunden und sich auf andere Geräte im Netzwerk zu bewegen, Malware zu installieren oder Botnet-Aktivitäten zu starten.

| Feld |

Einzelheiten |

| CVE-ID |

CVE-2024-41592 - CVSS 10.0 (Kritisch) |

| Schwachstelle Beschreibung |

Pufferüberlauf in der Funktion "GetCGI()" der VigorConnect Web UI kann zu DoS oder RCE führen |

| Datum der Offenlegung |

2. Oktober 2024 |

| Betroffene Vermögenswerte |

DrayTek VigorConnect, die webbasierte Steuerungsoberfläche für Vigor Router |

| Anfällige Firmware-Versionen |

Vigor1000B, Vigor2962, Vigor3910, Vigor3912, Vigor165, Vigor166, Vigor2135, Vigor2763, Vigor2765, Vigor2766, Vigor2865, Vigor2866, Vigor2915, Vigor2620, VigorLTE200, Vigor2133, Vigor2762, Vigor2832, Vigor2860, Vigor2925, Vigor2862, Vigor2926, Vigor2952, Vigor3220 |

| PoC verfügbar? |

Ja |

| Verwertungsstatus |

Derzeit ist keine Ausnutzung dieser neu bekannt gewordenen CVEs bekannt, aber 4 ältere CVEs, die verschiedene DrayTek-Router betreffen, sind in CISA KEV enthalten. |

| Patch-Status |

Patches sind für alle betroffenen Geräte verfügbar, einschließlich der EOL-Firmware-Versionen (siehe Tabelle am Ende für eine vollständige Liste der Patches) |

DrayTek ist ein in Taiwan ansässiger Hersteller von Netzwerkausrüstung. Die Vigor-Router des Unternehmens werden weltweit von kleinen bis mittleren Unternehmen und Privatkunden eingesetzt.

Vigor-Router waren in der Vergangenheit bereits Ziel von Angriffen. Erst letzten Monat berichtete das FBI über von China gesponserte Botnet-Aktivitäten die 3 ältere CVEs in DrayTek-Routern ausnutzten. Letztes Jahr hat der chinesische staatlich geförderte Akteur Volt Typhoon beobachtet, wie er ungeschützte SOHO-Netzwerkgeräte, darunter auch DrayTek-Geräte, für Angriffe ausnutzte.

Beispiel VigorConnect Admin Interface im Web

Netzwerk-Administrationsschnittstellen werden von Bedrohungsakteuren häufig als erste Zugangspunkte genutzt. Wenn diese Schnittstellen im öffentlichen Internet offengelegt werden, sind sie leicht auffindbar und werden aufgrund der Fülle an Informationen, die sie bereitstellen, häufig ausgenutzt. Die Kompromittierung einer Verwaltungsschnittstelle kann unbefugten Zugang zu größeren Netzwerken gewähren, was sie für die Netzwerkerkundung und weitere Angriffe wertvoll macht. Die CISA hat in der Vergangenheit Richtlinien herausgegeben, wie zum Beispiel Verbindliche Operative Direktive 23-02die von den Bundesbehörden verlangt, diese vernetzten Verwaltungsschnittstellen vor dem öffentlichen Internet zu schützen.

Diese Verwaltungsschnittstellen sollten außerhalb lokaler Netze nicht direkt online zugänglich sein, sondern durch Zugangskontrollen wie Firewalls oder VPNs geschützt werden.

Lassen Sie uns den digitalen Fußabdruck der exponierten DrayTek Vigor-Router untersuchen.

Censys Blickwinkel

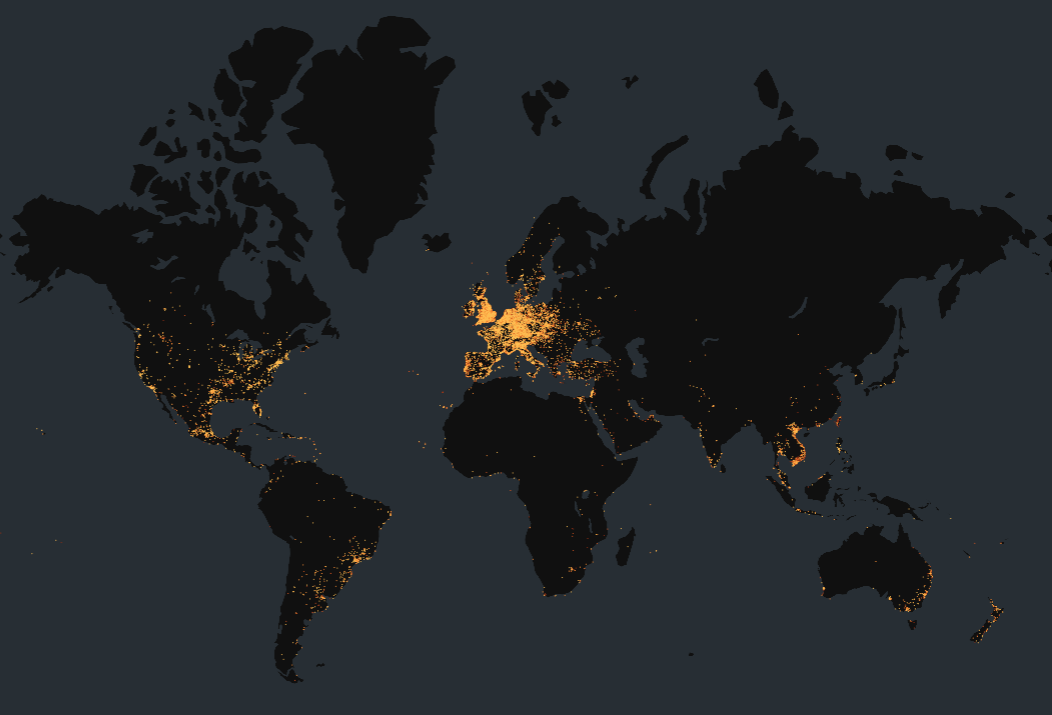

Zum Zeitpunkt der Erstellung dieses Berichts hat Censys 751,801 gefährdete DrayTek Vigor-Router online. Diese Geräte befinden sich überwiegend im Vereinigten Königreich, gefolgt von Vietnam, den Niederlanden und Taiwan, was mit den Ergebnissen des ursprünglichen Berichts übereinstimmt.

Von diesen, 421,476 Geräte die VigorConnect-Admin-UI im Web.

Karte aller öffentlich zugänglichen VigorConnect Router-Administrationsschnittstellen im Web (erstellt mit kepler.gl)

Die Netze mit der größten Konzentration dieser Verwaltungsschnittstellen sind eine Mischung aus großen nationalen ISPs und regionalen Telekommunikationsanbietern. Angeführt wird die Liste von dem taiwanesischen Unternehmen HINET, was angesichts der Tatsache, dass DrayTek ein taiwanesisches Unternehmen ist, auch Sinn macht.

| ASN |

AS_Name |

Organisation |

Land |

Skala |

Host-Zahl |

| 3462 |

HINET Geschäftsgruppe Datenkommunikation |

HINET |

Taiwan |

Großer ISP |

41,969 |

| 31655 |

ASN-GAMMATELECOM |

Gamma Telecom |

U.K. |

Bedeutender Telekommunikationsanbieter |

35,866 |

| 2856 |

BT-UK-AS BTnet UK Regionales Netz |

Britische Telekommunikation |

U.K. |

Großer ISP |

31,959 |

| 45899 |

VNPT-AS-VN VNPT Corp |

Vietnam Posts and Telecommunications Group |

Vietnam |

Großer ISP |

31,561 |

| 5413 |

AS5413 |

Daisy Kommunikation |

U.K. |

Bedeutender Telekommunikationsanbieter |

21,275 |

| 13037 |

ZEN-AS Zen Internet - UK |

Zen-Internet |

U.K. |

Mittelgroßer ISP |

13,147 |

| 18403 |

FPT-AS-AP FPT Telecom Unternehmen |

FPT Telekommunikation |

Vietnam |

Großer ISP |

12,132 |

| 7552 |

VIETEL-AS-AP Viettel-Gruppe |

Viettel-Gruppe |

Vietnam |

Großer ISP |

11,756 |

| 1136 |

KPN KPN National |

KPN |

Niederlande |

Großer ISP |

9,921 |

| 3320 |

DTAG-Internet-Service-Provider-Betrieb |

Deutsche Telekom AG |

Deutschland |

Großer ISP |

7,732 |

Es ist wichtig zu beachten, dass nicht alle beobachteten Router unbedingt anfällig sind, da keine spezifischen Geräteversionen verfügbar waren. Um exponierte VigorConnect-Adminpage-Instanzen in Ihren Netzwerken zu identifizieren, können Sie die folgenden Censys Abfragen verwenden:

Censys Search Abfrage: [Link]

services: (http.response.status_code=200 and http.request.uri:"/weblogin.htm" and (http.response.html_title:"Vigor" or http.response.favicons.md5_hash="208b1c5af9e2cc7d46e3ec5bf4d12001"))

Censys ASM-Abfrage: [Link]

host.services: (http.response.status_code=200 and http.request.uri:"/weblogin.htm" and (http.response.html_title:"Vigor" or http.response.favicons.md5_hash="208b1c5af9e2cc7d46e3ec5bf4d12001")) or web_entity.instances: (http.response.status_code=200 and http.request.uri:"/weblogin.htm" and (http.response.html_title:"Vigor" or http.response.favicons.md5_hash="208b1c5af9e2cc7d46e3ec5bf4d12001"))

Censys Risikoabfrage: [Link]

risks.name="Exposed DrayTek Vigor Router"

Was kann getan werden?

Es wird empfohlen, die DrayTek-Firmware entsprechend Ihres Gerätemodells zu patchen, entweder über die Weboberfläche oder mit dem Firmware-Upgrade-Dienstprogramm. Es ist eine gute Praxis, Ihre Konfiguration vor dem Patching zu sichern.

Es ist außerdem ratsam, den öffentlichen Fernzugriff auf die VigorConnect Admin-Web-UI zu beschränken und die Zwei-Faktor-Authentifizierung zu aktivieren, um das Risiko eines unbefugten Zugriffs weiter zu senken.

| Gerät Modell |

Festgelegte Versionen |

EoL? |

| Vigor1000B, Vigor2962, Vigor3910 |

4.3.2.8 und 4.4.3.1 |

Nein |

| Wachsamkeit3912 |

4.3.6.1 |

Nein |

| Vigor165, Vigor166 |

4.2.7 |

Nein |

| Vigor2135, Vigor2763, Vigor2765, Vigor2766 |

4.4.5.1 |

Nein |

| Vigor2865, Vigor2866, Vigor2915 |

4.4.5.3 |

Nein |

| Vigor2620, VigorLTE200 |

3.9.8.9 |

Ja |

| Vigor2133, Vigor2762, Vigor2832 |

3.9.9 |

Ja |

| Vigor2860, Vigor2925 |

3.9.8 |

Ja |

| Vigor2862, Vigor2926 |

3.9.9.5 |

Ja |

| Vigor2952, Vigor3220 |

3.9.8.2 |

Ja |

Quelle: Forescout (p.11)

Referenzen