Fecha de divulgación: 2024-10-02

Un total de 14 vulnerabilidades que afectan a los routers Vigor de DrayTek fueron reveladas ayer en un informe de Forescout. Las vulnerabilidades se puntuaron de la siguiente manera: 2 de gravedad crítica, 9 de gravedad alta y 3 de gravedad media. La mayoría de estas vulnerabilidades se encuentran en DrayTek VigorConnectla interfaz de control web para routers Vigor.

Examinemos la vulnerabilidad más grave, CVE-2024-41592a la que se le ha asignado la máxima puntuación CVSS de 10.0. Se trata de un desbordamiento de búfer en la función GetCGI() de la interfaz web de VigorConnect que puede activarse enviando una cadena de consulta especialmente diseñada y excesivamente larga a cualquiera de las páginas CGI.

Cuando se explota individualmente, CVE-2024-41592 permite a un actor de amenaza causar potencialmente una denegación de servicio. Sin embargo, si se encadena con CVE-2024-41585-la segunda vulnerabilidad más grave, que es un fallo de inyección de comandos del sistema operativo- es posible obtener acceso remoto de raíz al sistema operativo anfitrión. Esta cadena de exploits sólo afecta a los routers Vigor modelos 3910 y 3912.

Si se compromete un enrutador, un actor de amenaza podría aprovecharlo para realizar reconocimiento de red y movimiento lateral a otros dispositivos dentro de la red, desplegar malware o lanzar actividad de botnet.

| Campo |

Detalles |

| CVE-ID |

CVE-2024-41592 - CVSS 10.0 (Crítico) |

| Descripción de la vulnerabilidad |

Desbordamiento de búfer en la función "GetCGI()" de la interfaz de usuario web de VigorConnect podría conducir a DoS o RCE. |

| Fecha de divulgación |

2 de octubre de 2024 |

| Activos afectados |

DrayTek VigorConnect, la interfaz de control basada en web para routers Vigor |

| Versiones de firmware vulnerables |

Vigor1000B, Vigor2962, Vigor3910, Vigor3912, Vigor165, Vigor166, Vigor2135, Vigor2763, Vigor2765, Vigor2766, Vigor2865, Vigor2866, Vigor2915, Vigor2620, VigorLTE200, Vigor2133, Vigor2762, Vigor2832, Vigor2860, Vigor2925, Vigor2862, Vigor2926, Vigor2952, Vigor3220 |

| ¿PoC disponible? |

Sí |

| Estado de explotación |

Actualmente no se conoce ninguna explotación de estos CVEs recientemente revelados, pero ten en cuenta que 4 CVEs más antiguos que afectan a varios routers DrayTek están en CISA KEV. |

| Estado del parche |

Hay parches disponibles para todos los dispositivos afectados, incluidas las versiones de firmware EOL (consulte la tabla al final para ver la lista completa de parches). |

DrayTek es un fabricante de equipos de red con sede en Taiwán. Sus routers Vigor son utilizados por pequeñas y medianas empresas y consumidores de todo el mundo.

Los routers Vigor ya han sido objeto de ataques en el pasado. El mes pasado, el FBI informó sobre actividad de botnet patrocinada por China que aprovechó 3 CVEs más antiguos en los routers DrayTek. El año pasado, el actor chino patrocinado por el Estado Volt Typhoon fue observado explotando equipos de red SOHO expuestos para llevar a cabo ataques, incluyendo dispositivos DrayTek.

Ejemplo de interfaz de administración de VigorConnect expuesta en la Web

Las interfaces de administración de redes suelen ser el objetivo inicial de las amenazas. Cuando se exponen en la Internet pública, estas interfaces son fácilmente descubiertas y a menudo explotadas debido a la gran cantidad de información que proporcionan. Comprometer una interfaz de administración puede conceder acceso no autorizado a redes más grandes, haciéndolas valiosas para el reconocimiento de la red y otros ataques. CISA ha emitido directivas en el pasado, tales como Directiva Operativa Vinculante 23-02que exigen a los organismos federales que protejan estas interfaces de administración en red de la Internet pública.

Estas interfaces administrativas no deberían ser directamente accesibles en línea fuera de las redes locales, sino que deberían protegerse mediante controles de acceso como cortafuegos o VPN.

Exploremos la huella digital de los routers Vigor de DrayTek expuestos.

Censys Perspectiva

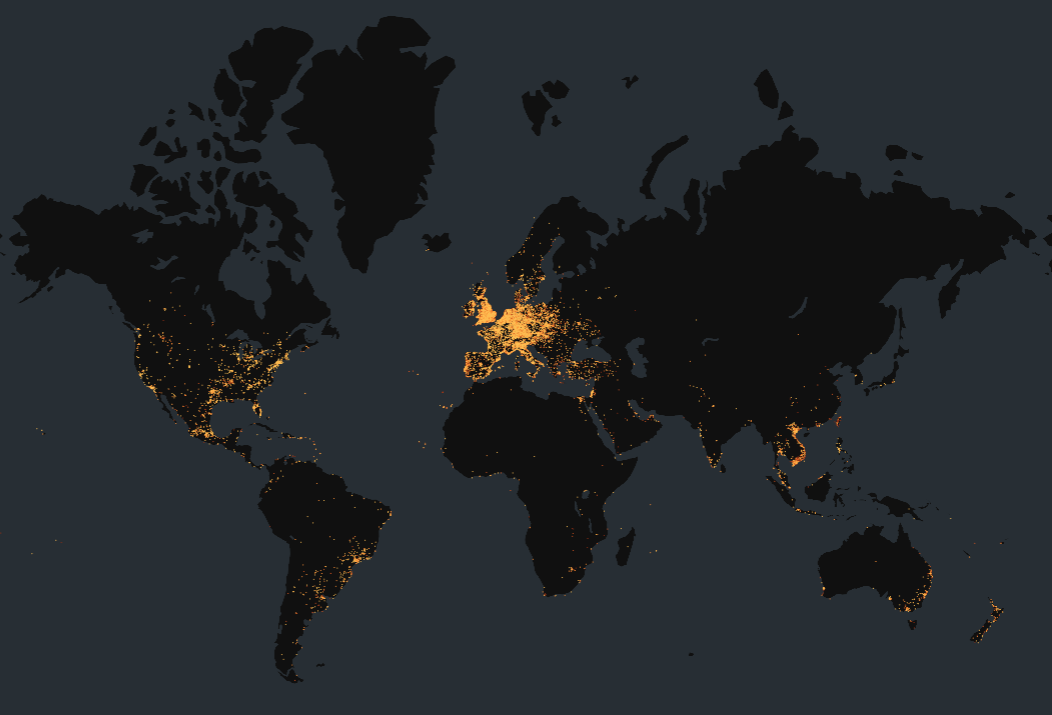

En el momento de redactar este informe, Censys ha identificado 751,801 routers DrayTek Vigor expuestos en línea. Desde nuestro punto de vista, estos dispositivos se encuentran principalmente en el Reino Unido, seguido de Vietnam, Países Bajos y Taiwán, lo que coincide con los resultados del informe original.

De ellos 421,476 dispositivos están exponiendo el VigorConnect admin UI en la web.

Mapa de todas las interfaces de administración de routers VigorConnect expuestas públicamente en la web (creadas con kepler.gl)

Las redes con mayor concentración de estas interfaces de administración son una mezcla de grandes ISP nacionales y proveedores de telecomunicaciones regionales. A la cabeza de la lista se encuentra HINET, con sede en Taiwán, lo que tiene sentido dado que DrayTek es una empresa taiwanesa.

| ASN |

AS_Nombre |

Organización |

País |

Escala |

Recuento de anfitriones |

| 3462 |

Grupo empresarial de comunicación de datos HINET |

HINET |

Taiwán |

Principal ISP |

41,969 |

| 31655 |

ASN-GAMMATELECOM |

Gamma Telecom |

REINO UNIDO |

Proveedor de telecomunicaciones importante |

35,866 |

| 2856 |

BT-UK-AS Red regional BTnet UK |

Telecomunicaciones británicas |

REINO UNIDO |

Principal ISP |

31,959 |

| 45899 |

VNPT-AS-VN VNPT Corp |

Grupo de Correos y Telecomunicaciones de Vietnam |

Vietnam |

Principal ISP |

31,561 |

| 5413 |

AS5413 |

Comunicaciones Daisy |

REINO UNIDO |

Proveedor de telecomunicaciones importante |

21,275 |

| 13037 |

ZEN-AS Zen Internet - Reino Unido |

Internet Zen |

REINO UNIDO |

ISP mediano |

13,147 |

| 18403 |

FPT-AS-AP FPT Telecom Company |

FPT Telecom |

Vietnam |

Principal ISP |

12,132 |

| 7552 |

VIETEL-AS-AP Grupo Viettel |

Grupo Viettel |

Vietnam |

Principal ISP |

11,756 |

| 1136 |

KPN KPN Nacional |

KPN |

Países Bajos |

Principal ISP |

9,921 |

| 3320 |

DTAG Operaciones de proveedor de servicios de Internet |

Deutsche Telekom AG |

Alemania |

Principal ISP |

7,732 |

Es importante tener en cuenta que no todos los routers observados son necesariamente vulnerables, ya que las versiones específicas de los dispositivos no estaban disponibles. Para identificar las instancias expuestas de la página de administración VigorConnect en sus redes, puede utilizar las siguientes consultas Censys :

Censys Consulta de búsqueda: [Enlace]

services: (http.response.status_code=200 and http.request.uri:"/weblogin.htm" and (http.response.html_title:"Vigor" or http.response.favicons.md5_hash="208b1c5af9e2cc7d46e3ec5bf4d12001"))

Censys Consulta ASM: [Enlace]

host.services: (http.response.status_code=200 and http.request.uri:"/weblogin.htm" and (http.response.html_title:"Vigor" or http.response.favicons.md5_hash="208b1c5af9e2cc7d46e3ec5bf4d12001")) or web_entity.instances: (http.response.status_code=200 and http.request.uri:"/weblogin.htm" and (http.response.html_title:"Vigor" or http.response.favicons.md5_hash="208b1c5af9e2cc7d46e3ec5bf4d12001"))

Censys Consulta de riesgos: [Enlace]

risks.name="Exposed DrayTek Vigor Router"

¿Qué se puede hacer?

Se recomienda parchear su firmware DrayTek de acuerdo con el modelo de su dispositivo, ya sea a través de la interfaz web o utilizando la utilidad de actualización de firmware. Es una buena práctica hacer una copia de seguridad de su configuración antes de parchear.

También es aconsejable restringir sus interfaces web de administración VigorConnect de acceso remoto público y habilitar la autenticación de dos factores para reducir aún más el riesgo de acceso no autorizado.

| Modelo de dispositivo |

Versiones fijas |

¿EoL? |

| Vigor1000B, Vigor2962, Vigor3910 |

4.3.2.8 y 4.4.3.1 |

No |

| Vigor3912 |

4.3.6.1 |

No |

| Vigor165, Vigor166 |

4.2.7 |

No |

| Vigor2135, Vigor2763, Vigor2765, Vigor2766 |

4.4.5.1 |

No |

| Vigor2865, Vigor2866, Vigor2915 |

4.4.5.3 |

No |

| Vigor2620, VigorLTE200 |

3.9.8.9 |

Sí |

| Vigor2133, Vigor2762, Vigor2832 |

3.9.9 |

Sí |

| Vigor2860, Vigor2925 |

3.9.8 |

Sí |

| Vigor2862, Vigor2926 |

3.9.9.5 |

Sí |

| Vigor2952, Vigor3220 |

3.9.8.2 |

Sí |

Fuente: Forescout (p.11)

Referencias