Date de divulgation: 2024-10-02

Un total de 14 vulnérabilités affectant les routeurs Vigor de DrayTek ont été révélées hier dans un rapport de Forescout. Les vulnérabilités ont été classées comme suit : 2 de gravité critique, 9 de gravité élevée et 3 de gravité moyenne. La plupart de ces vulnérabilités se trouvent dans les routeurs DrayTek VigorConnectl'interface de contrôle web des routeurs Vigor.

Examinons la vulnérabilité la plus grave, CVE-2024-41592qui a reçu le score CVSS maximal de 10.0. Il s'agit d'un débordement de mémoire tampon dans la fonction GetCGI() de l'interface Web VigorConnect qui peut être déclenché en envoyant une chaîne de requête spécialement conçue et excessivement longue à l'une des pages CGI.

Lorsqu'elle est exploitée individuellement, CVE-2024-41592 permet à un acteur de la menace de provoquer potentiellement un déni de service. Cependant, s'il est associé à CVE-2024-41585-la deuxième vulnérabilité la plus grave, qui est une faille d'injection de commande du système d'exploitation, il est possible d'obtenir un accès racine à distance au système d'exploitation hôte. Cette chaîne d'exploitation n'affecte que les routeurs Vigor 3910 et 3912..

Si un routeur est compromis, un acteur menaçant peut s'en servir pour effectuer une reconnaissance du réseau et un déplacement latéral vers d'autres appareils du réseau, déployer des logiciels malveillants ou lancer une activité de réseau de zombies.

| Champ d'application |

Détails |

| CVE-ID |

CVE-2024-41592 - CVSS 10.0 (Critique) |

| Description de la vulnérabilité |

Un débordement de mémoire tampon dans la fonction "GetCGI()" de l'interface Web VigorConnect pourrait entraîner un DoS ou un RCE. |

| Date de la divulgation |

2 octobre 2024 |

| Actifs touchés |

DrayTek VigorConnect, l'interface de contrôle basée sur le web pour les routeurs Vigor |

| Versions vulnérables des microprogrammes |

Vigor1000B, Vigor2962, Vigor3910, Vigor3912, Vigor165, Vigor166, Vigor2135, Vigor2763, Vigor2765, Vigor2766, Vigor2865, Vigor2866, Vigor2915, Vigor2620, VigorLTE200, Vigor2133, Vigor2762, Vigor2832, Vigor2860, Vigor2925, Vigor2862, Vigor2926, Vigor2952, Vigor3220 |

| PoC disponible ? |

Oui |

| Statut d'exploitation |

Il n'y a actuellement aucune exploitation connue de ces CVE nouvellement divulgués, mais il convient de noter que 4 CVE plus anciens affectant divers routeurs DrayTek se trouvent dans CISA KEV. |

| Statut du patch |

Des correctifs sont disponibles pour tous les appareils concernés, y compris les versions de microprogrammes en fin de vie (voir le tableau vers la fin pour une liste complète des correctifs). |

DrayTek est un fabricant d'équipements de réseau basé à Taïwan. Ses routeurs Vigor sont utilisés par les petites et moyennes entreprises et les consommateurs du monde entier.

Les routeurs Vigor ont déjà fait l'objet d'une exploitation par le passé. Le mois dernier, le FBI a fait état de l'activité d'un réseau de zombies parrainé par la Chine. l'activité d'un réseau de zombies parrainé par la Chine qui a exploité trois anciennes CVE dans les routeurs DrayTek. L'année dernière, l'acteur parrainé par l'État chinois Volt Typhoon a été observé en train d'exploiter des équipements de réseau SOHO exposés pour mener des attaques, y compris des appareils DrayTek.

Exemple d'interface d'administration VigorConnect exposée sur le Web

Les interfaces d'administration des réseaux sont souvent ciblées comme points d'accès initiaux par les acteurs de la menace. Lorsqu'elles sont exposées sur l'internet public, ces interfaces sont facilement repérables et souvent exploitées en raison de la richesse des informations qu'elles fournissent. La compromission d'une interface d'administration peut permettre un accès non autorisé à des réseaux plus vastes, ce qui les rend précieux pour la reconnaissance du réseau et d'autres attaques. La CISA a publié des directives dans le passé, telles que Directive opérationnelle contraignante 23-02qui demande aux agences fédérales de sécuriser ces interfaces d'administration en réseau par rapport à l'internet public.

Ces interfaces administratives ne devraient pas être directement accessibles en ligne en dehors des réseaux locaux et devraient plutôt être protégées par des contrôles d'accès tels que des pare-feu ou des réseaux privés virtuels.

Explorons l'empreinte numérique des routeurs DrayTek Vigor exposés.

Censys Perspective

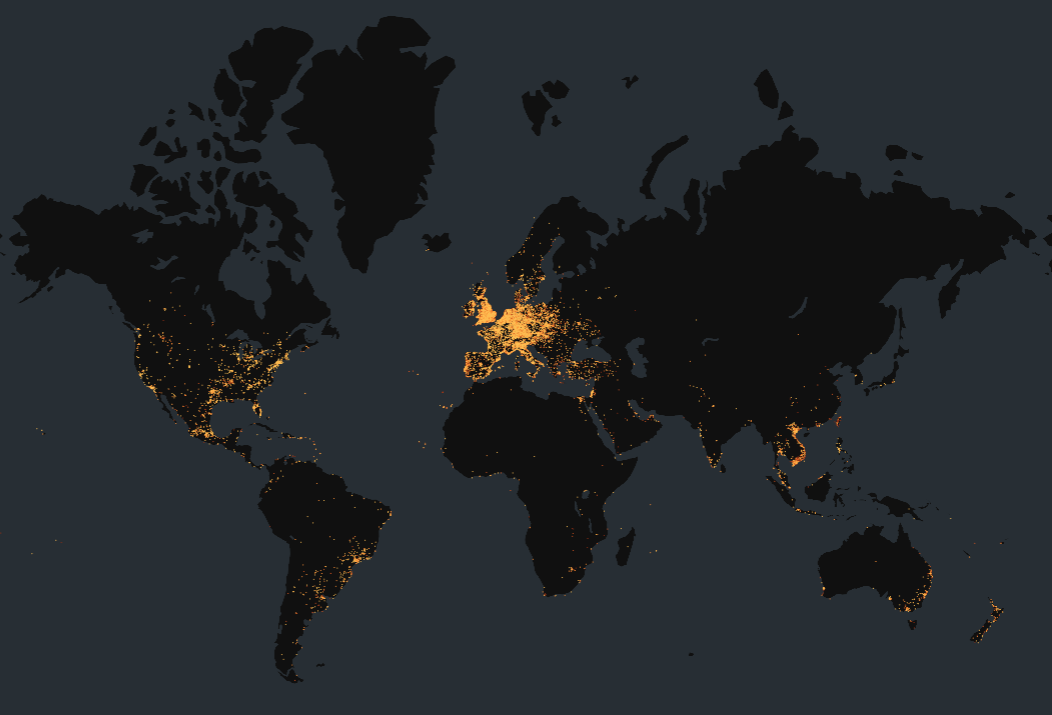

À l'heure où nous écrivons ces lignes, Censys a identifié 751,801 routeurs Vigor de DrayTek exposés en ligne. Ces appareils se trouvent principalement au Royaume-Uni, puis au Viêt Nam, aux Pays-Bas et à Taïwan, ce qui correspond aux conclusions du rapport original.

Sur ce total, 421,476 exposent l'interface d'administration VigorConnect sur le web.

Carte de toutes les interfaces d'administration des routeurs VigorConnect exposées publiquement sur le web (créée avec kepler.gl)

Les réseaux ayant la plus grande concentration de ces interfaces d'administration sont un mélange de grands FAI nationaux et de fournisseurs de télécommunications régionaux. En tête de liste se trouve HINET, basé à Taïwan, ce qui est logique étant donné que DrayTek est une société taïwanaise.

| ASN |

AS_Name |

Organisation |

Pays |

Échelle |

Nombre d'hôtes |

| 3462 |

HINET Data Communication Business Group |

HINET |

Taïwan |

Principaux fournisseurs de services Internet |

41,969 |

| 31655 |

ASN-GAMMATELECOM |

Gamma Telecom |

ROYAUME-UNI |

Important fournisseur de services de télécommunications |

35,866 |

| 2856 |

BT-UK-AS BTnet UK Réseau régional |

Télécommunications britanniques |

ROYAUME-UNI |

Principaux fournisseurs de services Internet |

31,959 |

| 45899 |

VNPT-AS-VN VNPT Corp |

Groupe des postes et télécommunications du Vietnam |

Vietnam |

Principaux fournisseurs de services Internet |

31,561 |

| 5413 |

AS5413 |

Daisy Communications |

ROYAUME-UNI |

Important fournisseur de services de télécommunications |

21,275 |

| 13037 |

ZEN-AS Zen Internet - Royaume-Uni |

Internet zen |

ROYAUME-UNI |

ISP de taille moyenne |

13,147 |

| 18403 |

FPT-AS-AP FPT Telecom Company |

FPT Telecom |

Vietnam |

Principaux fournisseurs de services Internet |

12,132 |

| 7552 |

VIETEL-AS-AP Viettel Group |

Groupe Viettel |

Vietnam |

Principaux fournisseurs de services Internet |

11,756 |

| 1136 |

KPN KPN National |

KPN |

Pays-Bas |

Principaux fournisseurs de services Internet |

9,921 |

| 3320 |

DTAG Opérations des fournisseurs d'accès à Internet |

Deutsche Telekom AG |

Allemagne |

Principaux fournisseurs de services Internet |

7,732 |

Il est important de noter que tous les routeurs observés ne sont pas nécessairement vulnérables, car les versions spécifiques des appareils n'étaient pas disponibles. Pour identifier les instances de pages d'administration VigorConnect exposées dans vos réseaux, vous pouvez utiliser les requêtes suivantes Censys :

Censys Requête de recherche : [Lien]

services: (http.response.status_code=200 and http.request.uri:"/weblogin.htm" and (http.response.html_title:"Vigor" or http.response.favicons.md5_hash="208b1c5af9e2cc7d46e3ec5bf4d12001"))

Censys Requête ASM : [Lien]

host.services: (http.response.status_code=200 and http.request.uri:"/weblogin.htm" and (http.response.html_title:"Vigor" or http.response.favicons.md5_hash="208b1c5af9e2cc7d46e3ec5bf4d12001")) or web_entity.instances: (http.response.status_code=200 and http.request.uri:"/weblogin.htm" and (http.response.html_title:"Vigor" or http.response.favicons.md5_hash="208b1c5af9e2cc7d46e3ec5bf4d12001"))

Censys Demande de renseignements sur les risques : [Lien]

risks.name="Exposed DrayTek Vigor Router"

Que peut-on faire ?

Il est recommandé de patcher votre firmware DrayTek en fonction du modèle de votre appareil, soit par l'interface web, soit en utilisant l'utilitaire de mise à jour du firmware. Il est conseillé de sauvegarder votre configuration avant de procéder à la mise à jour.

Il est également judicieux de restreindre l'accès à distance public aux interfaces web d'administration de VigorConnect et d'activer l'authentification à deux facteurs pour réduire davantage le risque d'accès non autorisé.

| Modèle d'appareil |

Versions corrigées |

EoL ? |

| Vigor1000B, Vigor2962, Vigor3910 |

4.3.2.8 et 4.4.3.1 |

Non |

| Vigor3912 |

4.3.6.1 |

Non |

| Vigor165, Vigor166 |

4.2.7 |

Non |

| Vigor2135, Vigor2763, Vigor2765, Vigor2766 |

4.4.5.1 |

Non |

| Vigor2865, Vigor2866, Vigor2915 |

4.4.5.3 |

Non |

| Vigor2620, VigorLTE200 |

3.9.8.9 |

Oui |

| Vigor2133, Vigor2762, Vigor2832 |

3.9.9 |

Oui |

| Vigor2860, Vigor2925 |

3.9.8 |

Oui |

| Vigor2862, Vigor2926 |

3.9.9.5 |

Oui |

| Vigor2952, Vigor3220 |

3.9.8.2 |

Oui |

Source : Forescout (p.11)

Références