Zusammenfassung:

- Auf 20. Mai 2024fügte die CISA eine zuvor bekannt gewordene, nicht autorisierte Schwachstelle für Remotecodeausführung (RCE) in NextGen Healthcare Mirth Connect zu ihrem KEV-Katalog (Known Exploited Vulnerabilities) hinzu, die unter der Bezeichnung CVE-2023-43208. Alle Versionen vor 4.4.1 sind verwundbar.

- Betroffene Produkte: Mirth Connect ist eine Open-Source-Plattform zur Integration von Gesundheitsdaten, die in der Gesundheitsbranche weit verbreitet ist.

- Aufschlag: Ein nicht authentifizierter Bedrohungsakteur kann dies als ersten Zugriffsvektor nutzen, um ein Mirth Connect-Gateway zu kompromittieren oder auf potenziell sensible Gesundheitsdaten zuzugreifen. Dies stellt ein erhebliches Problem darangesichts der von Horizon3.ai berichteten Leichtigkeit der Ausnutzung, der Beliebtheit von Gesundheitsorganisationen als Ransomware-Zieleund der Folgen, die ein Verstoß gegen die Datenschutzbestimmungen für Patienten, den Betrieb des Gesundheitswesens und die Einhaltung gesetzlicher Vorschriften haben könnte.

- Patch-Verfügbarkeit: Dieses Problem wird in den Versionen 4.4.1 und höher von Mirth Connect behoben. Censys kann die aktiven Versionen der in dieser Instanz laufenden Software nicht identifizieren.

- Ausbeutung Status: Ein PoC ist verfügbar, und Microsoft hat Beobachtungen einer aktiven Ausnutzung von sowohl CVE-2023-37679 und CVE-2023-43208 in der von Microsoft beobachteten Gruppe von 120 nationalen Akteuren und Cybercrime-Gruppen.

- Censys's Perspektive: Ab dem 20. Mai 2024beobachtete Censys 1061 verschiedene Hosts, die eine Mirth Connect-Administratorschnittstelle offenlegen. Nicht alle davon sind zwangsläufig für diese Schwachstelle anfällig. Allerdings ist es sehr wahrscheinlich, dass alle Hosts mit einer Version unter 4.4.1 für diese Schwachstelle anfällig sind, da sie wahrscheinlich wertvolle Gesundheitsdaten verarbeiten.

- Erkennung:

Hintergrund

Am Montag, 20. Mai 2024, hat die CISA eine Warnung herausgegeben vor der aktiven Ausnutzung von CVE-2023-43208, einer unauthentifizierten Schwachstelle für Remotecodeausführung (RCE) in Mirth Connect. Mirth Connect ist eine Open-Source-Plattform zur Integration von Gesundheitsdaten, die von NextGen Healthcare entwickelt wurde und auf ihrer GitHub-Seite als "The Swiss army knife of healthcare integration" beschrieben wird. Sie soll die Interoperabilität zwischen verschiedenen Datenplattformen im Gesundheitswesen, wie z. B. elektronischen Gesundheitsakten (EHRs), verbessern. NextGen erklärt in der README, dass sie "vielen der größten und angesehensten Gesundheitseinrichtungen des Landes dabei helfen, ihre Pflegemanagementprozesse zu rationalisieren, um den Anforderungen einer regulierten, wettbewerbsorientierten Gesundheitsbranche gerecht zu werden." Das GitHub-Repository zeigt Hinweise auf eine aktive Wartung.

Diese Schwachstelle betrifft alle Versionen vor 4.4.1 und ist auf einen unvollständigen Patch für einen zuvor bekannt gewordenen kritischen RCE zurückzuführen, CVE-2023-37679.

Zeitleiste der wichtigsten Ereignisse:

Mögliche Folgen einer erfolgreichen Ausbeutung:

Diese nicht authentifizierte RCE-Schwachstelle ist leicht ausnutzbar, mit einem gut dokumentierten Angriffsvektor, der einen Fehler in der Java XStream-Bibliothek ausnutzt, wie im PoC der von Horizon3.ai veröffentlicht wurde. Bedrohungsakteure können diese Schwachstelle nutzen, um eine Mirth Connect-Instanz zu kompromittieren, was möglicherweise zu einem Datenverlust führen könnte. Angesichts der Tatsache, dass Mirth Connect von vielen Einrichtungen im Gesundheitswesen genutzt wird, ist es möglich, dass eine Verletzung verschiedene Arten von sensiblen Gesundheitsdaten, wie z. B. geschützte Patientendaten, offenlegen könnte.

Die zunehmende Zahl von Ransomware-Angriffen auf Organisationen des Gesundheitswesens macht deutlich, wie wertvoll die Daten von Patienten sind und dass robuste Sicherheitsmaßnahmen in Netzwerken des Gesundheitswesens erforderlich sind. Viele Organisationen des Gesundheitswesens sind jedoch mit begrenzten Ressourcen konfrontiert, was es schwierig macht, ihre weit verzweigten Netzwerke effektiv zu sichern.

Server mit älteren Versionen als 4.4.1 sind sehr anfällig für Angriffe. CISA verlangte, dass Bundesbehörden bis zum 10. Juni 2024 auf Mirth Connect Version 4.4.1 oder höher aktualisieren, um dieses Risiko zu verringern.

CensysDie Perspektive

Auf 20. Mai 2024beobachtete Censys 1.061 Hosts, auf denen offene Mirth Connect-Administratorschnittstellen im Internet liefen. Censys hat keinen Einblick in die Versionen - nicht alle dieser Hosts sind notwendigerweise verwundbar, aber sie sollten definitiv nicht dem öffentlichen Internet ausgesetzt sein.

Karte der ~1k Censys-sichtbaren Hosts, die Mirth Connect-Administratorschnittstellen im öffentlichen Internet bereitstellen, Stand: 20. Mai 2024

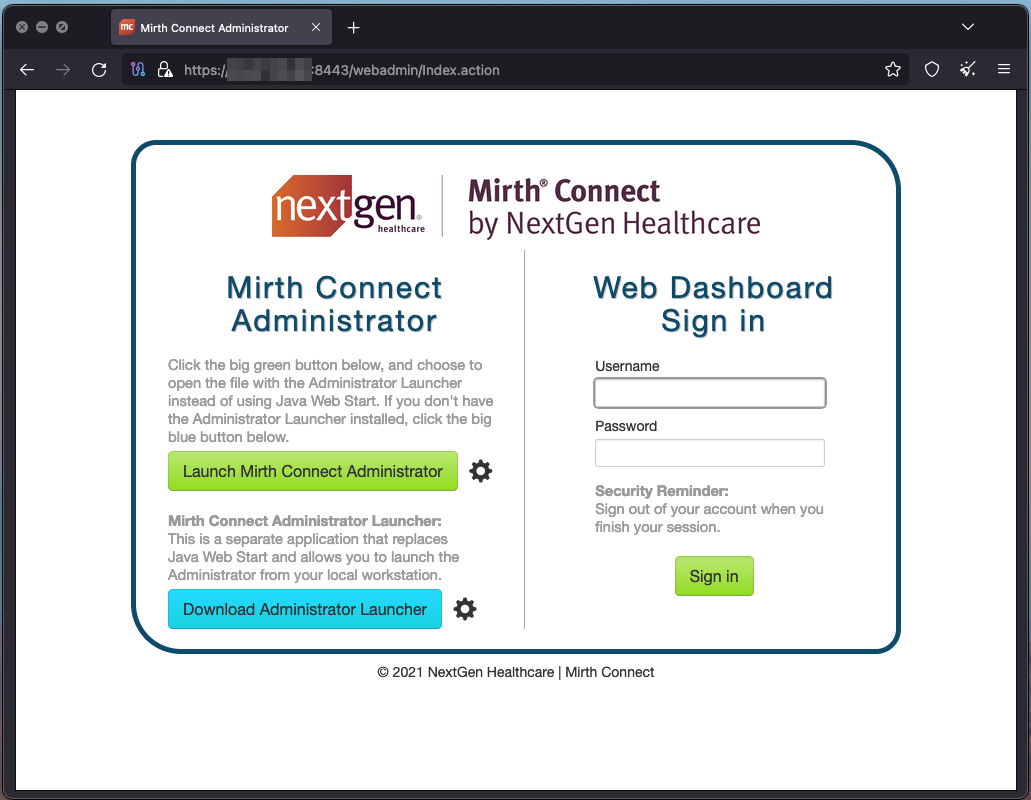

Beispiel für die offene Mirth Connect Administrator-Schnittstelle

Diese Engagements sind am stärksten in den Vereinigten Staaten konzentriert und machen knapp 45 % aller von uns beobachteten Hosts aus.

Top 5 Länder mit Hosts, die Mirth Connect aussetzen

| Land |

Host-Zahl |

Prozentsatz |

| Vereinigte Staaten |

474 |

44.67% |

| Deutschland |

78 |

7.35% |

| Indien |

64 |

6.03% |

| Brasilien |

51 |

4.81% |

| Indonesien |

50 |

4.71% |

Die beiden autonomen Systeme mit den größten Konzentrationen an exponierten Mirth Connect-Hosts scheinen zu sein AMAZON-AES und AMAZON-02zu sein, die beide mit der AWS-Cloud-Infrastruktur von Amazon verbunden sind.

Die 5 wichtigsten Netzwerke mit Hosts, die Mirth Connect nutzen

| Autonomes System |

Host-Zahl |

Prozentsatz |

| AMAZON-AES |

169 |

15.93% |

| AMAZON-02 |

159 |

14.99% |

| MICROSOFT-CORP-MSN-AS-BLOCK |

85 |

8.01% |

| DATENBANK-LATISYS |

73 |

6.88% |

| HETZNER-AS |

41 |

3.86% |

Neben den oben genannten Hosts entdeckten wir auch 13.657 Hosts, auf denen scheinbar Mirth Connect-Instanzen laufen, die in unseren Daten als "Tarpits" bezeichnet werden - das heißt, sie weisen bestimmte Merkmale auf, die auf einen betrügerischen Honeypot hindeuten.

Unter früheren Untersuchungenhaben wir eine bestimmte Art von Honigtopf-ähnlichen Gebilden identifiziert, die darauf ausgelegt zu sein scheinen, Internet-Scanner abzufangen. Sie versuchen, viele verschiedene Dienste zu emulieren, haben oft selbstsignierte Zertifikate mit Domänen, die aus einer vordefinierten Liste von Schlüsselwörtern generiert zu sein scheinen, und erwachen immer dann zum Leben, wenn eine neue (oder neu ausgenutzte) Sicherheitslücke bekannt gegeben wird.

Diese Honeypot-ähnlichen Dienste wurden über die Rechner in diesen Netzen verteilt:

| Autonomes System |

Host-Zahl |

Prozentsatz |

| AMAZON-02 |

12357 |

90.46% |

| AMAZON-AES |

1300 |

9.52% |

Die autonomen Systeme, in denen wir diese betrügerischen Dienste beobachten, spiegeln größtenteils wider, wo wir sie schon früher beobachtet haben, vor allem in Amazon-eigenen Netzwerken.

Empfehlungen für Abhilfemaßnahmen

Es wird empfohlen, alle Mirth Connect-Instanzen so schnell wie möglich auf 4.4.1 zu aktualisieren. Administrationsschnittstellen wie diese sollten in der Regel nicht im öffentlichen Internet zugänglich sein. Es ist eine gute Praxis, eine Netzwerksegmentierung und andere Zugangskontrollen zu implementieren, um zu verhindern, dass sie ins Internet gelangen.

Referenzen: