Résumé :

- Le 20 mai 2024CISA a ajouté à son catalogue KEV (Known Exploited Vulnerabilities) une vulnérabilité d'exécution de code à distance non authentifiée (RCE) précédemment divulguée dans NextGen Healthcare Mirth Connect, répertoriée sous le nom de CVE-2023-43208. Toutes les versions antérieures à 4.4.1 sont vulnérables.

- Produits concernés: Mirth Connect est une plateforme open-source d'intégration de données de santé largement utilisée dans le secteur de la santé.

- Impact: Un acteur non authentifié peut utiliser ce vecteur d'accès initial pour compromettre une passerelle Mirth Connect ou accéder à des données de santé potentiellement sensibles. Il s'agit d'une préoccupation importanteCela pose un problème important, étant donné la facilité d'exploitation signalée par Horizon3.ai, la popularité des organismes de santé en tant que cibles de ransomware. cibles de ransomwareet des conséquences qu'une violation des données de santé pourrait avoir sur la confidentialité des patients, les opérations de santé et la conformité aux réglementations.

- Disponibilité des correctifs: Ce problème est corrigé dans les versions 4.4.1 et ultérieures de Mirth Connect. Censys ne peut pas identifier les versions actives du logiciel fonctionnant dans cette instance.

- Statut d'exploitation: Un PoC est disponible, et Microsoft a rapporté des observations d'exploitation active des deux CVE-2023-37679 et CVE-2023-43208 au sein du groupe de 120 acteurs étatiques et groupes cybercriminels qu'elle suit.

- CensysLe point de vue de la Commission: A partir de 20 mai 2024Censys a observé 1061 hôtes distincts exposant une interface administrateur Mirth Connect. Tous ces hôtes ne sont pas nécessairement vulnérables à cet exploit - cependant, tout ce qui utilise une version inférieure à 4.4.1 est très susceptible d'être exploité, étant donné la nature précieuse des données de santé qu'ils manipulent probablement.

- Détection:

Contexte

Le lundi 20 mai 2024, la CISA a publié un avertissement concernant l'exploitation active de CVE-2023-43208, une vulnérabilité d'exécution de code à distance non authentifiée (RCE) dans Mirth Connect. Mirth Connect est une plateforme open-source d'intégration de données de santé développée par NextGen Healthcare, décrite sur sa page GitHub comme "Le couteau suisse de l'intégration des soins de santé". Elle est destinée à améliorer l'interopérabilité entre diverses plateformes de données de santé, telles que les outils de dossiers médicaux électroniques (EHR). NextGen indique dans le README qu'elle "aide de nombreuses entités de soins de santé parmi les plus grandes et les plus respectées du pays à rationaliser leurs processus de gestion des soins afin de répondre aux exigences d'un secteur des soins de santé réglementé et concurrentiel". Le dépôt GitHub montre des signes de maintenance active.

Cette vulnérabilité affecte toutes les versions antérieures à 4.4.1 et provient d'un correctif incomplet pour un RCE critique précédemment divulgué, CVE-2023-37679.

Chronologie des principaux événements :

Conséquences potentielles d'une exploitation réussie :

Cette vulnérabilité RCE non authentifiée est facilement exploitable, avec un vecteur d'attaque bien documenté qui exploite un bogue dans la bibliothèque Java XStream, comme le démontre le PoC publié par Horizon3.ai. Les acteurs de la menace peuvent l'utiliser pour compromettre une instance de Mirth Connect, ce qui pourrait potentiellement conduire à une violation de données. Étant donné que Mirth Connect est adopté par de nombreuses entités du secteur des soins de santé, il est possible qu'une violation puisse exposer divers types de données sensibles relatives aux soins de santé, telles que les données protégées des patients.

L'augmentation de plus en plus nombre Le nombre croissant d'attaques de ransomware ciblant les organismes de santé met en évidence la nature précieuse des données des patients et la nécessité de mettre en place des mesures de sécurité solides dans les réseaux de santé. Cependant, de nombreux organismes de santé sont confrontés à des ressources limitées, ce qui rend difficile la sécurisation efficace de leurs réseaux tentaculaires.

Les serveurs fonctionnant avec des versions antérieures à 4.4.1 sont très susceptibles d'être exploités. La CISA a exigé que les agences fédérales mettent à jour la version 4.4.1 de Mirth Connect ou une version ultérieure d'ici le 10 juin 2024 pour atténuer ce risque.

CensysLe point de vue de la Commission

Le 20 mai 2024Censys a observé 1 061 hôtes utilisant des interfaces administrateur Mirth Connect exposées sur l'internet. Censys n'a pas de visibilité sur les versions - toutes ne sont pas nécessairement vulnérables, mais elles ne devraient certainement pas être exposées à l'internet public.

Carte de ~1k Censys-Hôtes visibles exposant les interfaces administrateur de Mirth Connect sur l'Internet public au 20 mai 2024

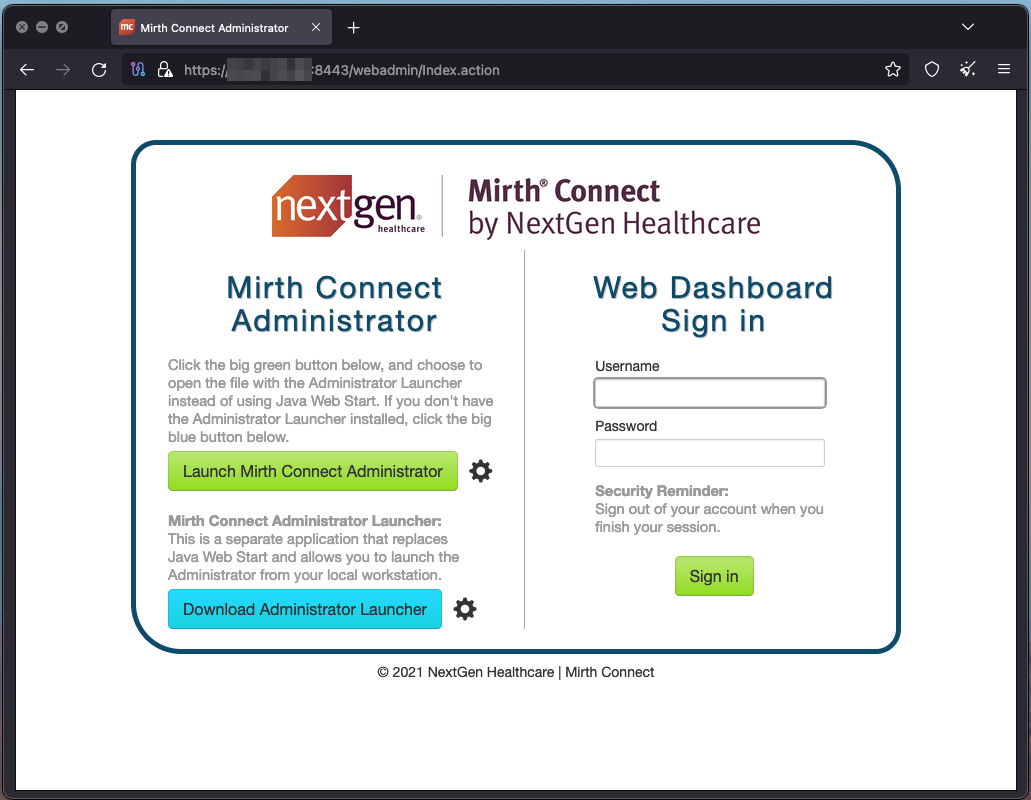

Exemple d'interface exposée de l'administrateur de Mirth Connect

C'est aux États-Unis que ces expositions sont le plus fortement concentrées, avec un peu moins de 45 % de tous les hôtes observés.

Top 5 des pays dont les hôtes exposent Mirth Connect

| Pays |

Nombre d'hôtes |

Pourcentage |

| États-Unis |

474 |

44.67% |

| Allemagne |

78 |

7.35% |

| Inde |

64 |

6.03% |

| Brésil |

51 |

4.81% |

| Indonésie |

50 |

4.71% |

Les deux principaux systèmes autonomes présentant les plus grandes concentrations d'hôtes Mirth Connect exposés sont les suivants AMAZON-AES et AMAZON-02tous deux liés à l'infrastructure cloud AWS d'Amazon.

Top 5 des réseaux dont les hôtes exposent Mirth Connect

| Système autonome |

Nombre d'hôtes |

Pourcentage |

| AMAZON-AES |

169 |

15.93% |

| AMAZON-02 |

159 |

14.99% |

| MICROSOFT-CORP-MSN-AS-BLOCK |

85 |

8.01% |

| BANQUE DE DONNÉES-LATISYS |

73 |

6.88% |

| HETZNER-AS |

41 |

3.86% |

Outre les hôtes susmentionnés, nous avons également détecté 13 657 hôtes semblant exécuter des instances Mirth Connect qualifiées de "tarpits" dans nos données - ce qui signifie qu'elles présentent des caractéristiques spécifiques indiquant qu'il s'agit d'un pot de miel trompeur.

En précédentes enquêtesnous avons identifié une variété particulière d'entités ressemblant à des pots de miel qui semblent conçues pour attirer les scanners Internet. Elles tentent d'émuler de nombreux services différents, disposent souvent de certificats auto-signés avec des domaines qui semblent être générés à partir d'une liste prédéfinie de mots-clés, et s'animent au moment de la publication d'une nouvelle annonce de vulnérabilité (ou d'une annonce de vulnérabilité nouvellement exploitée).

Ces services de type "pots de miel" ont été distribués sur les hôtes de ces réseaux :

| Système autonome |

Nombre d'hôtes |

Pourcentage |

| AMAZON-02 |

12357 |

90.46% |

| AMAZON-AES |

1300 |

9.52% |

Les systèmes autonomes dans lesquels nous observons ces services doubles reflètent largement les endroits où nous les avons déjà observés, principalement dans les réseaux appartenant à Amazon.

Recommandations pour la remédiation

Il est recommandé de mettre à jour toutes les instances de Mirth Connect vers la version 4.4.1 dès que possible. Les interfaces d'administration telles que celles-ci ne devraient jamais être exposées sur l'internet public - c'est une bonne pratique d'implémenter la segmentation du réseau et d'autres contrôles d'accès pour les empêcher d'être orientées vers l'internet.

Références :