Resumen ejecutivo:

- En 20 de mayo de 2024CISA añadió una vulnerabilidad de ejecución remota de código (RCE) no autenticada divulgada previamente en NextGen Healthcare Mirth Connect a su catálogo KEV (Known Exploited Vulnerabilities), rastreada como CVE-2023-43208. Todas las versiones anteriores a la 4.4.1 son vulnerables.

- Productos afectados: Mirth Connect es una plataforma de integración de datos sanitarios de código abierto muy utilizada en el sector sanitario.

- Impacto: Un actor de amenazas no autenticado puede aprovechar esto como vector de acceso inicial para comprometer una pasarela Mirth Connect o acceder a datos sanitarios potencialmente sensibles. Esto plantea una preocupación significativadada la facilidad de explotación reportada por Horizon3.ai, la popularidad de las organizaciones sanitarias como objetivos de ransomware. objetivos del ransomwarey las consecuencias que una filtración de datos sanitarios podría tener para la privacidad de los pacientes, las operaciones sanitarias y el cumplimiento de la normativa.

- Disponibilidad de parches: Este problema está parcheado en las versiones 4.4.1 y posteriores de Mirth Connect. Censys no puede identificar las versiones activas de software que se ejecutan en esta instancia.

- Estado de explotación: Una PoC está disponible, y Microsoft ha informado de observaciones de explotación activa tanto de CVE-2023-37679 y CVE-2023-43208 entre el grupo de 120 actores nacionales y grupos de ciberdelincuentes que rastrea.

- CensysPerspectiva: A partir de 20 de mayo de 2024Censys observó 1061 hosts distintos que exponían una interfaz de administrador de Mirth Connect. No todos ellos son necesariamente vulnerables a este exploit; sin embargo, cualquiera que ejecute una versión inferior a 4.4.1 tiene muchas probabilidades de ser explotado, dada la valiosa naturaleza de los datos sanitarios que probablemente manejan.

- Detección:

Fondo

El lunes 20 de mayo de 2024, CISA emitió una advertencia sobre la explotación activa de CVE-2023-43208, una vulnerabilidad de ejecución remota de código (RCE) no autenticada en Mirth Connect. Mirth Connect es una plataforma de integración de datos sanitarios de código abierto desarrollada por NextGen Healthcare, descrita en su página de GitHub como "La navaja suiza de la integración sanitaria". Su objetivo es mejorar la interoperabilidad entre varias plataformas de datos sanitarios, como las herramientas de historia clínica electrónica (HCE). NextGen afirma en el README que "ayudan a muchas de las entidades sanitarias más grandes y respetadas del país a agilizar sus procesos de gestión de la atención para satisfacer las demandas de una industria sanitaria reguladora y competitiva". El repositorio de GitHub muestra indicios de mantenimiento activo.

Esta vulnerabilidad afecta a todas las versiones anteriores a la 4.4.1 y tiene su origen en un parche incompleto para un RCE crítico revelado anteriormente, CVE-2023-37679.

Cronología de los principales acontecimientos:

Consecuencias potenciales del éxito de la explotación:

Esta vulnerabilidad RCE no autenticada es fácilmente explotable, con un vector de ataque bien documentado que aprovecha un fallo en la biblioteca Java XStream, como se demuestra en la PoC publicado por Horizon3.ai. Los actores de amenazas pueden utilizarlo para comprometer una instancia de Mirth Connect, lo que potencialmente podría conducir a una violación de datos. Dado que Mirth Connect adoptado por muchas entidades en la industria de la salud, es posible que una brecha pudiera exponer varios tipos de datos sanitarios sensibles, como datos protegidos de pacientes.

El creciente número de ataques de ransomware dirigidos a organizaciones sanitarias pone de relieve el valor de los datos de información de los pacientes y la necesidad de medidas de seguridad sólidas en las redes sanitarias. Sin embargo, muchas organizaciones sanitarias se enfrentan a limitaciones de recursos, lo que dificulta la protección eficaz de sus extensas redes.

Los servidores con versiones anteriores a la 4.4.1 son muy susceptibles de ser explotados. CISA exigió que las agencias federales actualizaran a Mirth Connect versión 4.4.1 o posterior antes del 10 de junio de 2024 para mitigar este riesgo.

CensysPerspectiva

En 20 de mayo de 2024Censys observó 1.061 hosts que ejecutaban interfaces de administrador Mirth Connect expuestas en Internet. Censys no tiene visibilidad de las versiones: no todas son necesariamente vulnerables, pero definitivamente no deberían estar expuestas a la Internet pública.

Mapa de ~1k Censys-Visible Hosts Exposing Mirth Connect administrator interfaces on the Public Internet as of May 20, 2024

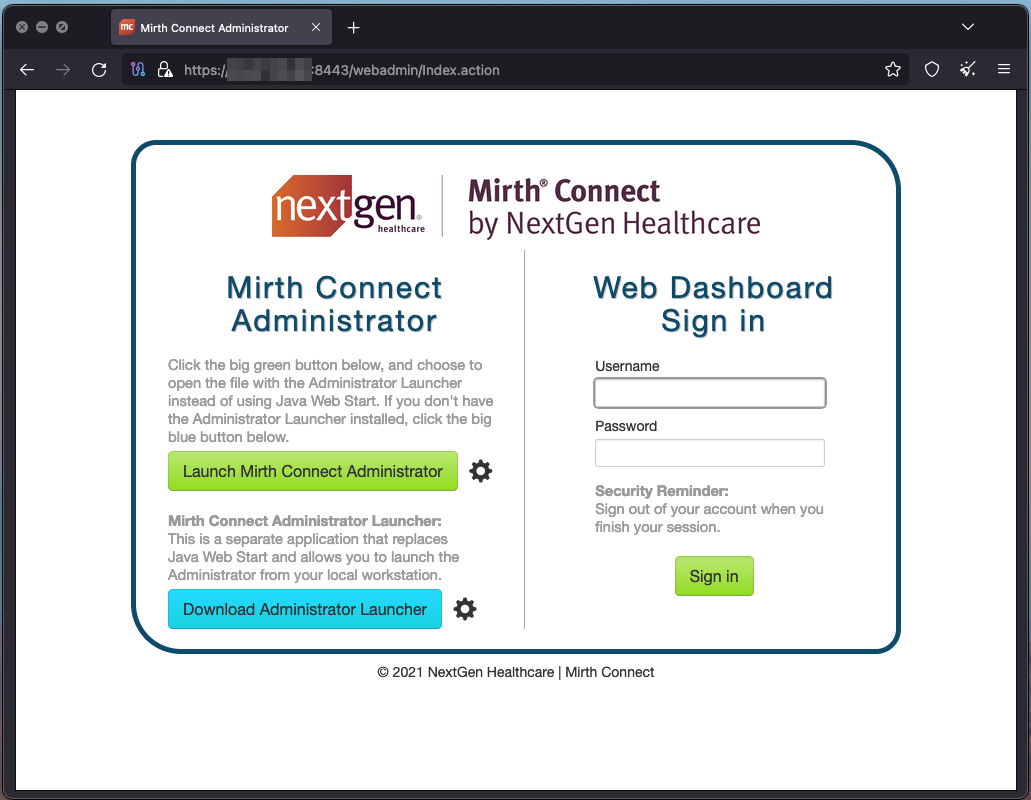

Ejemplo de interfaz de administrador de Mirth Connect expuesta

Estas exposiciones se concentran sobre todo en Estados Unidos, donde representan algo menos del 45% de todos los anfitriones que observamos.

Los 5 países con más anfitriones que exponen Mirth Connect

| País |

Recuento de anfitriones |

Porcentaje |

| Estados Unidos |

474 |

44.67% |

| Alemania |

78 |

7.35% |

| India |

64 |

6.03% |

| Brasil |

51 |

4.81% |

| Indonesia |

50 |

4.71% |

Los dos sistemas autónomos con mayor concentración de hosts Mirth Connect expuestos parecen ser AMAZON-AES y AMAZON-02ambos relacionados con la infraestructura en la nube AWS de Amazon.

Las 5 redes principales con hosts que exponen Mirth Connect

| Sistema autónomo |

Recuento de anfitriones |

Porcentaje |

| AMAZON-AES |

169 |

15.93% |

| AMAZON-02 |

159 |

14.99% |

| MICROSOFT-CORP-MSN-AS-BLOCK |

85 |

8.01% |

| BANCO DE DATOS-LATISYS |

73 |

6.88% |

| HETZNER-AS |

41 |

3.86% |

Aparte de los hosts mencionados, también detectamos 13.657 hosts que parecían estar ejecutando instancias de Mirth Connect etiquetadas como "tarpits" en nuestros datos, lo que significa que tienen características específicas indicativas de ser un honeypot engañoso.

En anteriores investigacioneshemos identificado una variedad particular de entidades tipo honeypot que parecen diseñadas para atrapar a los escáneres de Internet. Intentan emular muchos servicios diferentes, a menudo tienen certificados autofirmados con dominios que parecen ser generados a partir de una lista predefinida de palabras clave, y rugen a la vida en torno al momento en que se publica un nuevo (o recién explotado) anuncio de vulnerabilidad.

Estos servicios tipo honeypot se distribuyeron entre los hosts de estas redes:

| Sistema autónomo |

Recuento de anfitriones |

Porcentaje |

| AMAZON-02 |

12357 |

90.46% |

| AMAZON-AES |

1300 |

9.52% |

Los sistemas autónomos en los que observamos estos servicios engañosos reflejan en gran medida dónde los hemos observado antes, principalmente en redes propiedad de Amazon.

Recomendaciones para remediar la situación

Se recomienda actualizar todas las instancias de Mirth Connect a 4.4.1 lo antes posible. Por lo general, las interfaces de administración de este tipo nunca deben estar expuestas a la Internet pública: es una buena práctica implementar la segmentación de red y otros controles de acceso para evitar que estén orientadas a Internet.

Referencias: