Zusammenfassung

- Am 19. Oktober ist die Zahl der kompromittierten Cisco-Geräte auf 36.541 gesunken, über 5.000 weniger als vor 24 Stunden.

- Am 18. Oktober ist die Zahl der Infektionen von 34.140 auf 41.983 Hosts gestiegen .

- Am 16. Oktober veröffentlichte Cisco einen Hinweis auf eine kritische Zero-Day-Privilegieneskalationsschwachstelle in der IOS XE Web UI-Software

- Diese Sicherheitslücke, die als CVE-2023-20198 verfolgt wird, wurde bereits genutzt, um Zehntausende von Geräten auszunutzen und eine Hintertür zu installieren

- Zum Zeitpunkt dieses Beitrags beobachteten die Forscher von Censys 34.140 Geräte, auf denen die Hintertür installiert zu sein scheint

Die Verwundbarkeit

In den letzten Wochen gab es eine ganze Reihe von Hinweisen auf potenziell himmelschreiende Gefahren: Die Exim-Schwachstelle, die so gut wie nichts bewirkte, und der HTTP/2-"Rapid Reset"-Angriff, der nur ein Problem für die führenden Internet-Provider darstellte, die modernste Web-Technologien in stark vernetzten Umgebungen einsetzen. Aber dieses Mal, Apollo, glaube ich, dass wir ein Problem haben.

Am Montag, den 16. Oktober, veröffentlichte Cisco Informationen über eine Sicherheitslücke, die Geräte betrifft, auf denen die IOS XE-Software neben der Webadministrationsschnittstelle läuft. Diese als CVE-2023-20198 verfolgte Schwachstelle hat den höchsten Kritikalitätswert von 10 und kann aus der Ferne ohne Authentifizierung ausgenutzt werden, wodurch der Angreifer volle administrative Rechte erhält.

Als wäre das nicht schon schlimm genug, haben Angreifer diese Sicherheitslücke bereits ausgenutzt, um sich Zugang zu Zehntausenden von Geräten zu verschaffen und eine Backdoor zu installieren. Diese Backdoor-Aktivität wurde aufgrund einer bestehenden Erkennungsregel für eine ältere Schwachstelle, CVE-2021-1435, entdeckt. Das Cisco Talos-Team erklärte am Montag Folgendes:

"Wir haben beobachtet, dass der Akteur die Sicherheitslücke CVE-2021-1435 ausnutzt, für die Cisco im Jahr 2021 einen Patch zur Verfügung gestellt hat, um das Implantat zu installieren, nachdem er sich Zugang zum Gerät verschafft hat. Wir haben auch gesehen, dass bei Geräten, die vollständig gegen CVE-2021-1435 gepatcht sind, das Implantat über einen noch unbestimmten Mechanismus erfolgreich installiert wurde."

Identifizierung kompromittierter Hosts

Talos nennt auch einen Indikator für die Kompromittierung (IOC), mit dem jeder Benutzer feststellen kann, ob sein Gerät diesem Angriff zum Opfer gefallen ist:

curl -k -X POST "https[:]//DEVICEIP/webui/logoutconfirm.html?logon_hash=1"

Wenn der Server mit einem 200-Statuscode und einer 18-Byte-Hexadezimal-Zeichenfolge antwortet, wurde das Gerät kompromittiert und führt die injizierte Backdoor aus.

Um Forschern die Arbeit zu erleichtern, hat Censys eine neue Kennzeichnung zum Auffinden dieser speziellen Cisco-Webschnittstellen eingeführt: labels=`cisco-xe-webui`, die in den nächsten 48 Stunden potenziell gefährdete Hosts kennzeichnen wird. Dies sagt nichts darüber aus, ob das Gerät kompromittiert ist oder nicht, sondern nur, dass es ein Cisco IOS-XE-Webinterface verwendet.

Wir haben außerdem einen zweiten Scan durchgeführt, um zu analysieren, wie weit verbreitet diese Schwachstelle ist. Dazu haben wir die Daten von Censys als Grundlage verwendet und die Open-Source-Dienstprogramme censys-cli, httpx und jq zur Durchführung unserer Analyse eingesetzt.

$ censys search 'services.labels=cisco-xe-webui' \

| jq -cr '.[] | . | .ip as $ip \

| .matched_services[] \

| { ip: $ip, sn: .extended_service_name | ascii_downcase, port: .port } \

| "\(.sn)://\(.ip):\(.port)"' | \

httpx -bp -title -sc -x POST \

-path /webui/logoutconfirm.html?logon_hash=1 -mr '([a-f0-9]{18})'

Die Ansicht Censys

19. Oktober 2023

In den letzten 24 Stunden seit unserem letzten Update zu den laufenden Kompromittierungen gab es sowohl vielversprechende als auch besorgniserregende Nachrichten. Während die anfängliche Welle der Kompromittierungen anscheinend zurückgegangen ist, haben wir es jetzt mit einer beträchtlichen Anzahl kompromittierter Router zu tun. Dies stellt eine potenzielle Bedrohung für viele Unternehmen dar.

Unser aktueller Scan von heute Abend zeigte ermutigende Ergebnisse: ein deutlicher Rückgang der infizierten Geräte. Mehr als 5.400 Cisco XE-Geräte haben entweder ihre Weboberfläche aus dem Internet entfernt, wurden offline genommen oder ihre Konfigurationen wurden zurückgesetzt. Censys hat jedoch 36.541 Geräte identifiziert, die weiterhin online und kompromittiert sind.

Der Silberstreif am Horizont ist, dass sich das Bewusstsein für diesen Angriff verbreitet hat. Die Verbreitung dieser Nachricht ist von entscheidender Bedeutung, da es am sichersten ist, diese Geräte vom Netz zu nehmen. Die Tatsache, dass in nur einem Tag über 5.000 Geräte gesichert oder abgeschaltet wurden, ist lobenswert, aber die Gefahr ist noch nicht gebannt.

18. Oktober 2023

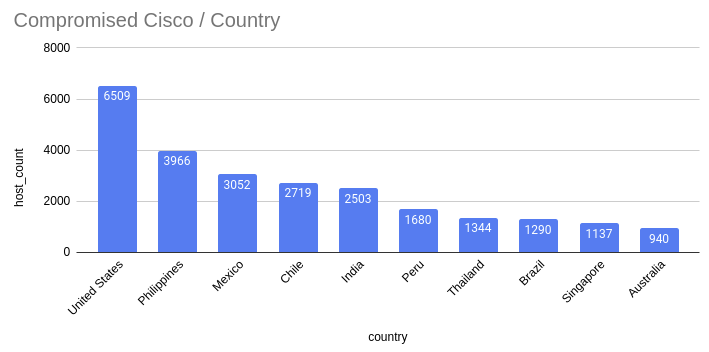

Wir wiederholten den Scan über Nacht und stellten einen starken Anstieg der Infektionen fest. Wir wiederholten unsere aktuelle Abfrage, um potenzielle Ziele zu finden, und aktualisierten sie mit einigen allgemeineren Bedingungen, in der Hoffnung, noch mehr potenziell gefährdete Hosts zu finden. Leider waren die Aktualisierungen erfolgreich, und wir haben heute Morgen noch mehr gefährdete Hosts gefunden. Hier ist eine aktualisierte Statistik.

| Land |

Host-Zahl |

Delta |

| Vereinigte Staaten |

6,509 |

+1,850 |

| Philippinen |

3,966 |

+742 |

| Mexiko |

3,052 |

+720 |

| Chile |

2,719 |

+385 |

| Indien |

2,503 |

+588 |

| Peru |

1,680 |

+370 |

| Thailand |

1,344 |

+17 |

| Brasilien |

1,290 |

+190 |

| Singapur |

1,137 |

+214 |

| Australien |

940 |

+17 |

Damit steigt die Zahl der Infektionen von 34.140 auf 41.983 Hosts.

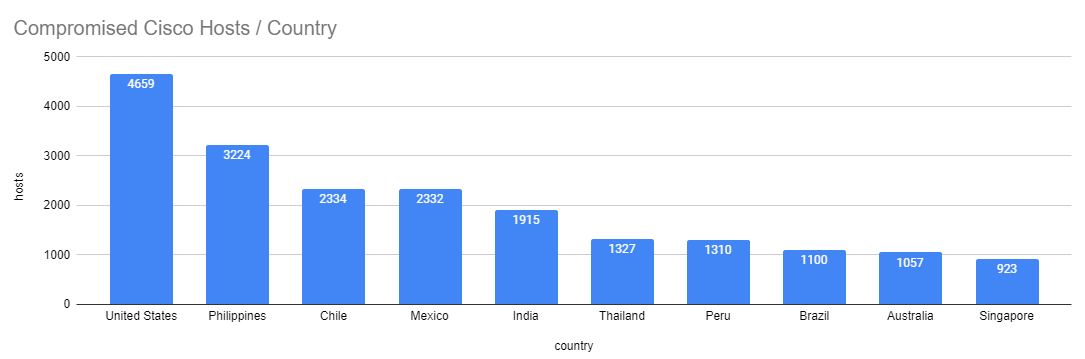

17. Oktober 2023

Bei unserer Datenanalyse haben wir 67.445 Hosts identifiziert, die das Cisco-Webinterface nutzen. Alarmierenderweise wiesen 34.140 verschiedene Hosts - etwas mehr als 50 % - Anzeichen der Backdoor auf, die mit dem aktuellen CVE in Verbindung gebracht wird, was darauf hindeutet, dass sie kompromittiert wurden.

| Vereinigte Staaten |

4,659 |

| Philippinen |

3,224 |

| Chile |

2,334 |

| Mexiko |

2,332 |

| Indien |

1,915 |

| Thailand |

1,327 |

| Peru |

1,310 |

| Brasilien |

1,100 |

| Australien |

1,057 |

| Singapur |

923 |

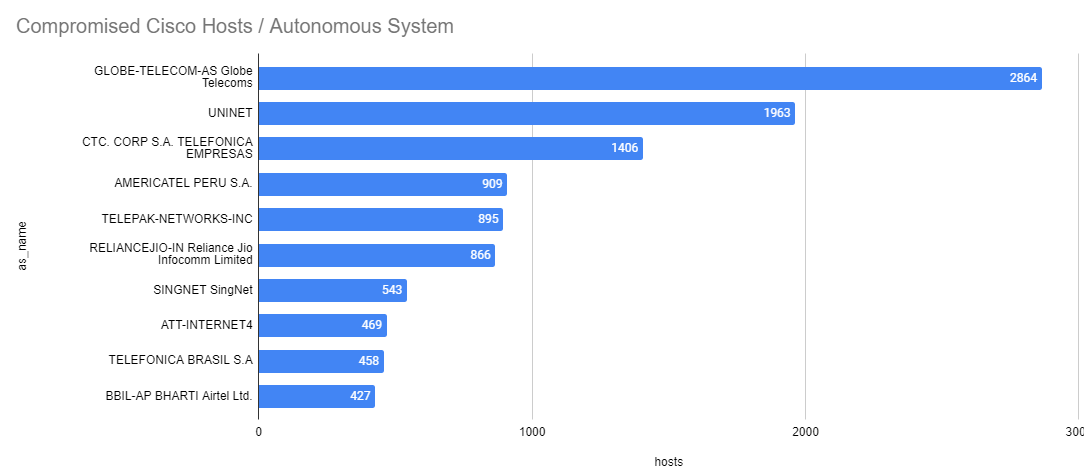

Die meisten Kompromittierungen gab es in den Vereinigten Staaten mit 4.659 Geräten, auf denen die Backdoor installiert war, dicht gefolgt von den Philippinen mit über 3.200 kompromittierten Hosts. Dies zeigt jedoch nur ein kleines Bild. Wenn wir uns die autonomen Systeme ansehen, in denen diese kompromittierten Geräte untergebracht sind, erhalten wir eine bessere Vorstellung davon, wer die allgemeinen Opfer sind:

| GLOBE-TELECOM-AS Globe Telecoms |

2,864 |

| UNINET |

1,963 |

| CTC. CORP S.A. TELEFONICA EMPRESAS |

1,406 |

| AMERICATEL PERU S.A. |

909 |

| TELEPAK-NETWORKS-INC |

895 |

| RELIANCEJIO-IN Reliance Jio Infocomm Limited |

866 |

| SINGNET SingNet |

543 |

| ATT-INTERNET4 |

469 |

| TELEFONICA BRASIL S.A. |

458 |

| BBIL-AP BHARTI Airtel Ltd. |

427 |

Welche Merkmale weisen die meisten dieser autonomen Systeme auf? Es handelt sich in erster Linie um Telekommunikationsunternehmen, die Internetdienste sowohl für Haushalte als auch für Unternehmen anbieten. Ein Beispiel ist ATT-INTERNET4: Das Unternehmen ist zwar in der Regel mit dem Internetzugang für Privathaushalte verbunden, bietet aber auch Lösungen für Unternehmen an, was sich in der Verwendung von Cisco (XE)-Routern der Unternehmensklasse zeigt. Folglich sind nicht in erster Linie große Unternehmen von dieser Schwachstelle betroffen, sondern kleinere Unternehmen und Privatpersonen, die anfälliger sind.

Censys sammelt noch immer Daten, und die neu erstellten Etiketten werden bereitgestellt. Wir werden in den nächsten 48 Stunden Updates bereitstellen, aber hier sind erst einmal ein paar Links: