Résumé

- Le 19 octobre, le nombre d'appareils Cisco compromis est passé à 36 541, soit plus de 5 000 il y a moins de 24 heures.

- Le 18 octobre, nous avons constaté une augmentation du nombre d'infections de 34 140 à 41 983 hôtes.

- Le 16 octobre, Cisco a publié un avis concernant une vulnérabilité critique d'escalade de privilèges de type "zero day" dans son logiciel IOS XE Web UI.

- Cette vulnérabilité, répertoriée sous le nom de CVE-2023-20198, a déjà été utilisée pour exploiter des dizaines de milliers d'appareils afin d'installer une porte dérobée.

- À l'heure actuelle, les chercheurs de Censys observent 34 140 appareils sur lesquels une porte dérobée semble avoir été installée.

La vulnérabilité

Ces dernières semaines, nous avons eu droit à notre lot d'avis susceptibles d'ébranler le ciel : La vulnérabilité Exim, qui n'a servi à rien, et l'attaque HTTP/2 "Rapid Reset", qui n'a posé de problème qu'aux principaux fournisseurs d'accès à Internet utilisant des technologies web de pointe dans des environnements fortement proxys. Mais cette fois, Apollo, je pense que nous avons un problème.

Le lundi 16 octobre, Cisco a publié des informations sur une vulnérabilité qui affecte les appareils utilisant le logiciel IOS XE avec l'interface d'administration web. Répertoriée sous le nom de CVE-2023-20198, cette vulnérabilité a le score de criticité le plus élevé (10) et peut être exploitée à distance sans authentification, ce qui confère à l'attaquant des privilèges d'administration complets.

Comme si cela ne suffisait pas, des attaquants ont déjà utilisé cette vulnérabilité pour exploiter des dizaines de milliers d'appareils afin d'y accéder et d'y installer une porte dérobée. Cette activité de porte dérobée a été découverte en raison d'une règle de détection existante pour une vulnérabilité plus ancienne, CVE-2021-1435. L'équipe Talos de Cisco a déclaré lundi ce qui suit:

"En s'appuyant sur les détections existantes, nous avons observé que l'acteur exploitait la norme CVE-2021-1435, pour laquelle Cisco a fourni un correctif en 2021, afin d'installer l'implant après avoir obtenu l'accès à l'appareil. Nous avons également vu des appareils entièrement patchés contre CVE-2021-1435 dont l'implant a été installé avec succès par le biais d'un mécanisme encore indéterminé".

Identification des hôtes compromis

Talos détaille également un indicateur de compromission (IOC) que tout utilisateur peut utiliser pour déterminer si son appareil a été victime de cette attaque :

curl -k -X POST "https[:]//DEVICEIP/webui/logoutconfirm.html?logon_hash=1"

Si le serveur répond par un code d'état 200, accompagné d'une chaîne hexadécimale de 18 octets, l'appareil a été compromis et exécute la porte dérobée injectée.

Afin d'aider les chercheurs, Censys a déployé une nouvelle étiquette pour trouver ces interfaces web Cisco spécifiques : labels=`cisco-xe-webui` qui marquera les hôtes potentiellement vulnérables au cours des 48 prochaines heures. Il convient de noter que cette étiquette ne dit pas si l'appareil est compromis ou non, mais seulement s'il utilise une interface web Cisco IOS-XE.

Nous avons également effectué une analyse secondaire afin de déterminer l'étendue de cette vulnérabilité en utilisant les données de Censys comme base de référence et en utilisant les utilitaires libres censys-cli, httpx et jq pour effectuer notre analyse.

$ censys search 'services.labels=cisco-xe-webui' \

| jq -cr '.[] | . | .ip as $ip \

| .matched_services[] \

| { ip: $ip, sn: .extended_service_name | ascii_downcase, port: .port } \

| "\(.sn)://\(.ip):\(.port)"' | \

httpx -bp -title -sc -x POST \

-path /webui/logoutconfirm.html?logon_hash=1 -mr '([a-f0-9]{18})'

Le point de vue Censys

19 octobre 2023

Au cours des 24 heures qui se sont écoulées depuis notre dernière mise à jour sur les compromissions en cours, nous avons reçu des nouvelles à la fois prometteuses et inquiétantes. Bien que la vague initiale de compromissions semble avoir diminué, nous sommes maintenant confrontés à un nombre substantiel de routeurs compromis. Cela représente une menace potentielle pour de nombreuses organisations.

Notre récent scan de ce soir a montré des résultats encourageants : une diminution notable des appareils infectés. Plus de 5 400 appareils Cisco XE ont retiré leur interface web de l'internet, ont été mis hors ligne ou ont vu leur configuration réinitialisée. Cependant, Censys a identifié 36 541 appareils qui restent en ligne et compromis.

Le point positif est que la sensibilisation à cette attaque s'est répandue. Il est essentiel d'amplifier ce message, car le plus sûr est de mettre ces appareils hors ligne. Le fait que plus de 5 000 appareils aient été sécurisés ou déconnectés en une seule journée est louable, mais nous ne sommes pas encore hors de danger.

18 octobre 2023

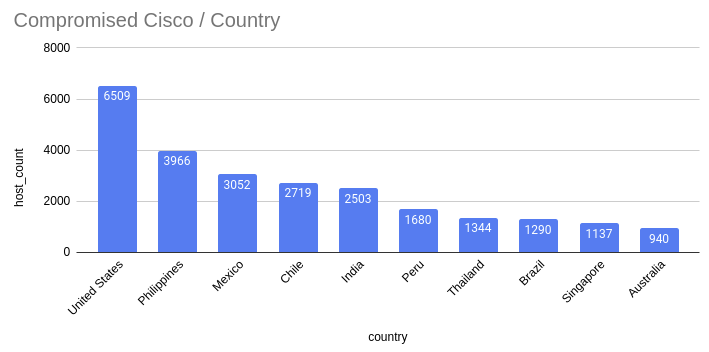

Nous avons réexécuté l'analyse pendant la nuit et constaté une forte augmentation des infections. Nous avons modifié notre requête actuelle pour trouver des cibles potentielles, en y ajoutant des conditions plus génériques, dans l'espoir de trouver encore plus d'hôtes potentiellement vulnérables. Malheureusement, les mises à jour ont réussi et nous avons trouvé encore plus d'hôtes compromis ce matin. Voici un ensemble de statistiques mises à jour.

| Pays |

Nombre d'hôtes |

Delta |

| États-Unis |

6,509 |

+1,850 |

| Philippines |

3,966 |

+742 |

| Mexique |

3,052 |

+720 |

| Chili |

2,719 |

+385 |

| Inde |

2,503 |

+588 |

| Pérou |

1,680 |

+370 |

| Thaïlande |

1,344 |

+17 |

| Brésil |

1,290 |

+190 |

| Singapour |

1,137 |

+214 |

| Australie |

940 |

+17 |

Le nombre d'infections passe ainsi de 34 140 à 41 983 hôtes.

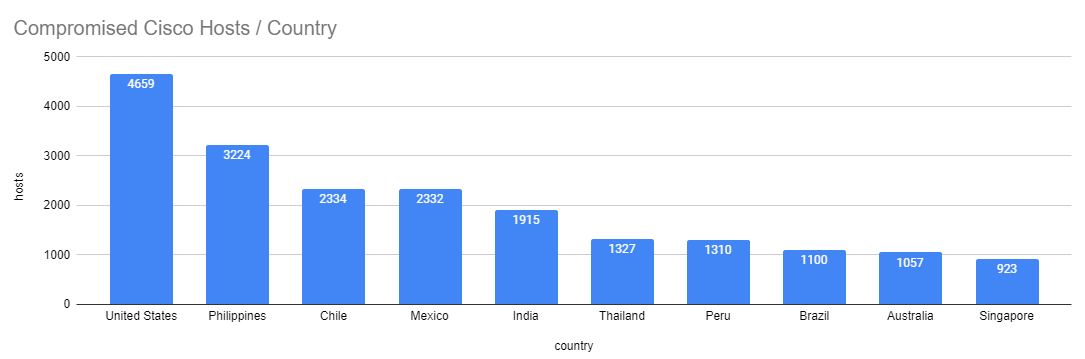

17 octobre 2023

Dans notre analyse des données, nous avons identifié 67 445 hôtes utilisant l'interface web de Cisco. Fait alarmant, 34 140 hôtes distincts, soit un peu plus de 50 %, présentaient des traces de la porte dérobée associée au récent CVE, ce qui indique qu'ils ont été compromis.

| États-Unis |

4,659 |

| Philippines |

3,224 |

| Chili |

2,334 |

| Mexique |

2,332 |

| Inde |

1,915 |

| Thaïlande |

1,327 |

| Pérou |

1,310 |

| Brésil |

1,100 |

| Australie |

1,057 |

| Singapour |

923 |

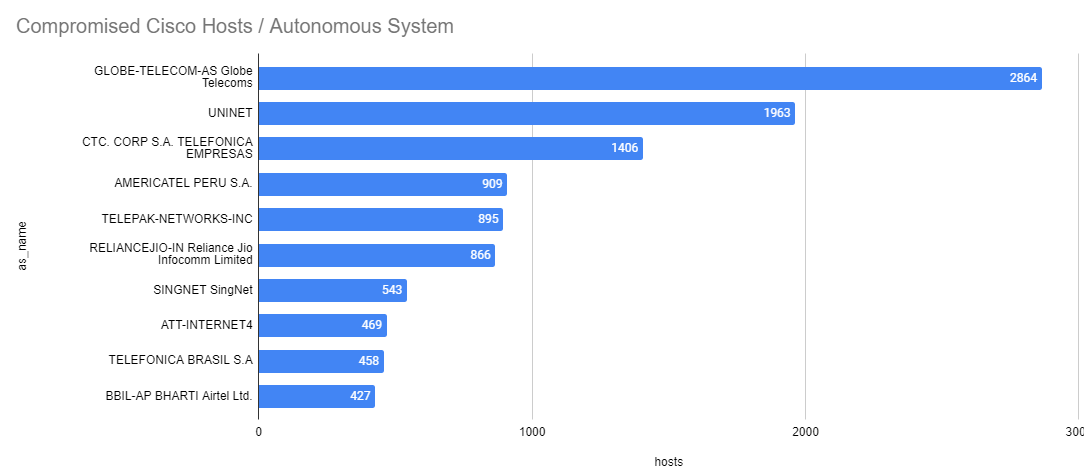

C'est aux États-Unis que l'on trouve la majorité des compromissions, avec 4 659 appareils munis d'une porte dérobée, suivis de près par les Philippines, avec plus de 3 200 hôtes compromis. Mais ce n'est qu'une petite partie du tableau. En examinant les systèmes autonomes qui hébergent ces dispositifs compromis, nous pouvons avoir une meilleure idée de l'identité des victimes :

| GLOBE-TELECOM-AS Globe Telecoms |

2,864 |

| UNINET |

1,963 |

| CTC. CORP S.A. TELEFONICA EMPRESAS |

1,406 |

| AMERICATEL PERU S.A. |

909 |

| TELEPAK-NETWORKS-INC |

895 |

| RELIANCEJIO-IN Reliance Jio Infocomm Limited |

866 |

| SINGNET SingNet |

543 |

| ATT-INTERNET4 |

469 |

| TELEFONICA BRASIL S.A |

458 |

| BBIL-AP BHARTI Airtel Ltd. |

427 |

Quelles sont les caractéristiques communes à la plupart de ces systèmes autonomes ? Ils représentent principalement des entreprises de télécommunications qui offrent des services internet aux ménages et aux entreprises. Prenons l'exemple d'ATT-INTERNET4 : bien qu'il soit généralement associé à l'accès résidentiel à l'internet, il fournit également des solutions professionnelles, comme en témoigne son utilisation du routeur Cisco (XE) de qualité professionnelle. Par conséquent, les principales cibles de cette vulnérabilité ne sont pas les grandes entreprises, mais les petites entités et les particuliers, qui sont plus vulnérables.

Censys recueille encore des données et les étiquettes nouvellement créées sont en train d'être déployées. Des mises à jour seront disponibles dans les prochaines 48 heures, mais pour l'instant, voici quelques liens :