Resumen ejecutivo

- El 19 de octubre, el número de dispositivos Cisco comprometidos ha descendido a 36.541, más de 5.000 menos que hace 24 horas.

- El 18 de octubre, hemos visto un aumento en el número de infecciones de 34.140 a 41.983 hosts.

- El 16 de octubre, Cisco publicó un aviso sobre una vulnerabilidad crítica de escalada de privilegios de día cero en su software IOS XE Web UI.

- Esta vulnerabilidad, rastreada como CVE-2023-20198, ya se ha utilizado para explotar decenas de miles de dispositivos e instalar una puerta trasera.

- A fecha de este post, los investigadores de Censys observan 34.140 dispositivos que parecen tener instalado el backdoor

La vulnerabilidad

En las últimas semanas hemos asistido a un buen número de advertencias que podrían hacernos saltar por los aires: La vulnerabilidad Exim, que no significó casi nada, y el ataque HTTP/2 "Rapid Reset", que sólo fue un problema para los principales proveedores de Internet que ejecutan tecnologías web de vanguardia en entornos fuertemente proxy. Pero esta vez, Apollo, creo que tenemos un problema.

El lunes 16 de octubre, Cisco publicó información sobre una vulnerabilidad que afecta a los dispositivos que ejecutan el software IOS XE junto con la interfaz de administración web. Rastreada como CVE-2023-20198, esta vulnerabilidad tiene la puntuación de criticidad más alta de 10 y puede ser explotada remotamente sin autenticación, otorgando al atacante privilegios administrativos completos.

Por si fuera poco, los atacantes ya han utilizado esta vulnerabilidad para explotar decenas de miles de dispositivos con el fin de obtener acceso e instalar una puerta trasera. Esta actividad de puerta trasera se encontró debido a una regla de detección existente para una vulnerabilidad más antigua, CVE-2021-1435. El equipo de Cisco Talos dijo el lunes lo siguiente:

"Aprovechando las detecciones existentes, observamos que el actor explotaba la CVE-2021-1435, para la que Cisco proporcionó un parche en 2021, para instalar el implante después de obtener acceso al dispositivo. También hemos visto dispositivos totalmente parcheados contra CVE-2021-1435 que consiguen instalar el implante con éxito a través de un mecanismo aún por determinar."

Identificación de hosts comprometidos

Talos también detalla un indicador de compromiso (IOC) que cualquier usuario puede utilizar para determinar si su dispositivo ha sido víctima de este ataque:

curl -k -X POST "https[:]//DEVICEIP/webui/logoutconfirm.html?logon_hash=1"

Si el servidor responde con un código de estado 200, junto con una cadena hexadecimal de 18 bytes, entonces el dispositivo ha sido comprometido y está ejecutando el backdoor inyectado.

Para ayudar a los investigadores, Censys ha desplegado una nueva etiqueta para encontrar estas interfaces web específicas de Cisco: labels=`cisco-xe-webui` que etiquetará los hosts potencialmente vulnerables durante las próximas 48 horas. Debe tenerse en cuenta que esto no dice si el dispositivo está comprometido o no, sólo que está ejecutando una interfaz web Cisco IOS-XE.

También hemos llevado a cabo un escaneo secundario para analizar hasta qué punto está extendida esta vulnerabilidad utilizando los datos de Censys como referencia y empleando las utilidades de código abierto censys-cli, httpx y jq para realizar nuestro análisis.

$ censys search 'services.labels=cisco-xe-webui' \

| jq -cr '.[] | . | .ip as $ip \

| .matched_services[] \

| { ip: $ip, sn: .extended_service_name | ascii_downcase, port: .port } \

| "\(.sn)://\(.ip):\(.port)"' | \

httpx -bp -title -sc -x POST \

-path /webui/logoutconfirm.html?logon_hash=1 -mr '([a-f0-9]{18})'

El sitio Censys View

19 de octubre de 2023

En las últimas 24 horas desde nuestra última actualización sobre los compromisos en curso, hay noticias prometedoras y preocupantes. Aunque la oleada inicial de ataques parece haber disminuido, ahora nos enfrentamos a un número considerable de routers comprometidos. Esto supone una amenaza potencial para muchas organizaciones.

Nuestro reciente escaneo de esta tarde mostró resultados alentadores: una notable disminución de los dispositivos infectados. Más de 5.400 dispositivos Cisco XE han eliminado su interfaz web de Internet, han sido desconectados o se ha restablecido su configuración. Sin embargo, Censys ha identificado 36.541 dispositivos que permanecen en línea y comprometidos.

El lado positivo es que la concienciación sobre este ataque se ha extendido. Amplificar este mensaje es crucial, ya que lo más seguro es desconectar estos dispositivos. El hecho de que más de 5.000 dispositivos hayan sido protegidos o desconectados en un solo día es encomiable, pero aún no estamos fuera de peligro.

18 de octubre de 2023

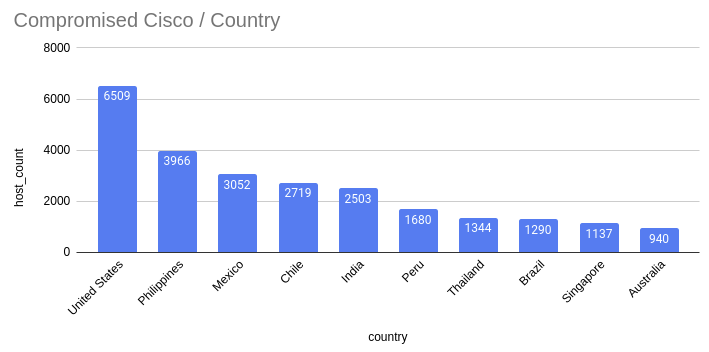

Volvimos a realizar el análisis durante la noche y detectamos un fuerte aumento de las infecciones. Iterando nuestra consulta actual para encontrar objetivos potenciales, la actualizamos con algunos condicionales más genéricos, con la esperanza de encontrar aún más hosts potencialmente vulnerables. Desafortunadamente, las actualizaciones tuvieron éxito, y esta mañana encontramos aún más hosts comprometidos. He aquí un conjunto actualizado de estadísticas.

| País |

Recuento de anfitriones |

Delta |

| Estados Unidos |

6,509 |

+1,850 |

| Filipinas |

3,966 |

+742 |

| México |

3,052 |

+720 |

| Chile |

2,719 |

+385 |

| India |

2,503 |

+588 |

| Perú |

1,680 |

+370 |

| Tailandia |

1,344 |

+17 |

| Brasil |

1,290 |

+190 |

| Singapur |

1,137 |

+214 |

| Australia |

940 |

+17 |

Esto aumenta el número de infecciones a 41.983 hosts desde la cifra anterior de 34.140 hosts.

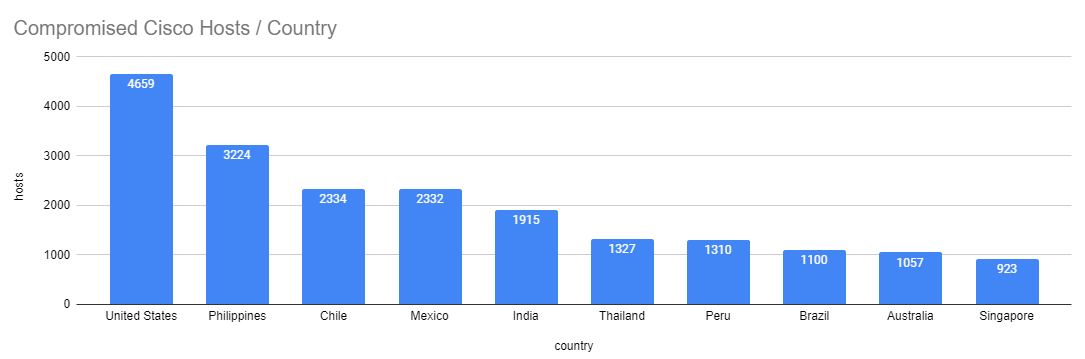

17 de octubre de 2023

En nuestro análisis de datos, identificamos 67.445 hosts que utilizaban la interfaz web de Cisco. De forma alarmante, 34.140 hosts distintos -algo más del 50%- mostraban evidencias de la puerta trasera asociada a la reciente CVE, lo que indica que han sido comprometidos.

| Estados Unidos |

4,659 |

| Filipinas |

3,224 |

| Chile |

2,334 |

| México |

2,332 |

| India |

1,915 |

| Tailandia |

1,327 |

| Perú |

1,310 |

| Brasil |

1,100 |

| Australia |

1,057 |

| Singapur |

923 |

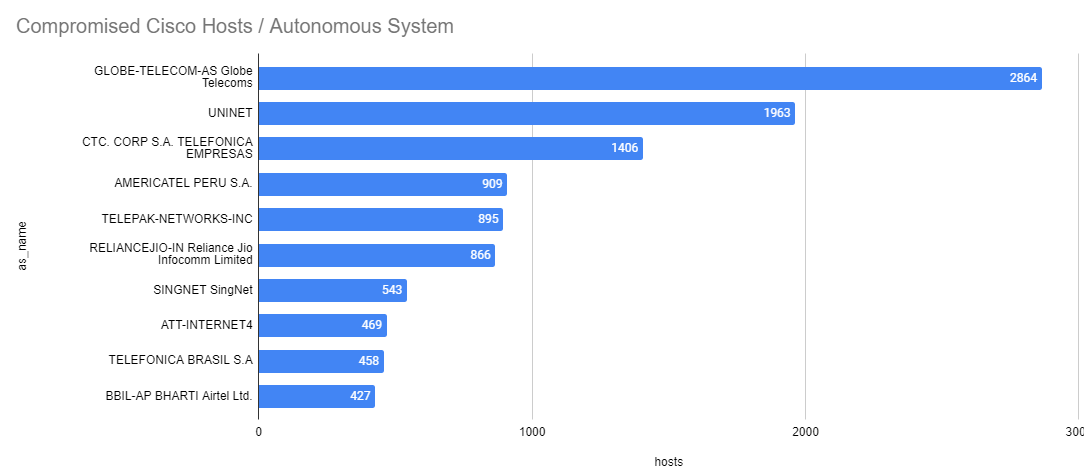

Estados Unidos es el país más comprometido, con 4.659 dispositivos con la puerta trasera instalada, seguido de cerca por Filipinas, con más de 3.200 hosts comprometidos. Pero esto es sólo una pequeña imagen. Si nos fijamos en los sistemas autónomos que albergan estos dispositivos comprometidos, podemos hacernos una mejor idea de quiénes son las víctimas en general:

| GLOBE-TELECOM-AS Globe Telecoms |

2,864 |

| UNINET |

1,963 |

| CTC. CORP S.A. TELEFONICA EMPRESAS |

1,406 |

| AMERICATEL PERU S.A. |

909 |

| TELEPAK-NETWORKS-INC |

895 |

| RELIANCEJIO-IN Reliance Jio Infocomm Limited |

866 |

| SINGNET SingNet |

543 |

| ATT-INTERNET4 |

469 |

| TELEFONICA BRASIL S.A |

458 |

| BBIL-AP BHARTI Airtel Ltd. |

427 |

¿Qué características comparten la mayoría de estos sistemas autónomos? Representan sobre todo a empresas de telecomunicaciones que ofrecen servicios de Internet tanto a hogares como a empresas. Tomemos, por ejemplo, ATT-INTERNET4: aunque suele estar vinculada al acceso residencial a Internet, también ofrece soluciones empresariales, lo que queda patente en su uso del router Cisco (XE) de nivel empresarial. En consecuencia, los principales objetivos de esta vulnerabilidad no son las grandes empresas, sino las entidades más pequeñas y los particulares, que son más susceptibles.

Censys sigue recopilando datos, y las etiquetas recién creadas se están desplegando. Tendremos actualizaciones en las próximas 48 horas, y por ahora aquí hay algunos enlaces: