Censys hat Einblick in 19,5k ausgediente Cisco-Geräte für Privatpersonen und kleine Unternehmen im Internet, die für einen neuen Angriff anfällig sein könnten. Und zu allem Übel wird es auch noch keine offizielle Lösung geben.

Einführung

Am 11. Januar 2023 wurden einige Details über eine kritische Sicherheitslücke in den Routern der Small-Business-Serie von Cisco bekannt. Diese Schwachstelle wird derzeit unter der Bezeichnung CVE-2023-20025 geführt und wurde von dem Forscher Hou Liuyang von Qihoo360(via Bleeping Computer) entdeckt. Cisco wies darauf hin, dass ein Exploit im Internet kursiert, der jedoch nicht öffentlich zugänglich gemacht wurde. Die gute Nachricht ist jedoch, dass Cisco keine Kenntnis davon hat, dass diese Schwachstellen böswillig genutzt werden.

Die Schwachstelle ist offenbar auf eine unsachgemäße Validierung von Benutzereingaben im webbasierten Verwaltungstool zurückzuführen, wodurch nicht authentifizierte Clients die Authentifizierung umgehen und administrative Rechte erlangen können, mit denen sie beliebige Befehle ausführen können.

Die Sicherheitslücke besteht in vier verschiedenen Cisco-Routern für kleine Unternehmen:

Cisco erklärte in seinem Advisory, dass sie "keine Software-Updates veröffentlicht haben, um die in [dem] Advisory beschriebenen Schwachstellen zu beheben" und dass "es keine Workarounds gibt, die diese Schwachstellen beheben". Da es sich bei diesen Geräten um End-of-Life-Geräte handelt (d. h. sie werden von Cisco nicht mehr unterstützt), wird es keine offizielle Lösung für die Sicherheitslücken geben. Wenn eines dieser Geräte direkt mit dem Internet verbunden ist und die Webadministrationsschnittstelle aktiviert ist, sind sie anfällig und werden es auch weiterhin sein.

Sichtbarkeit

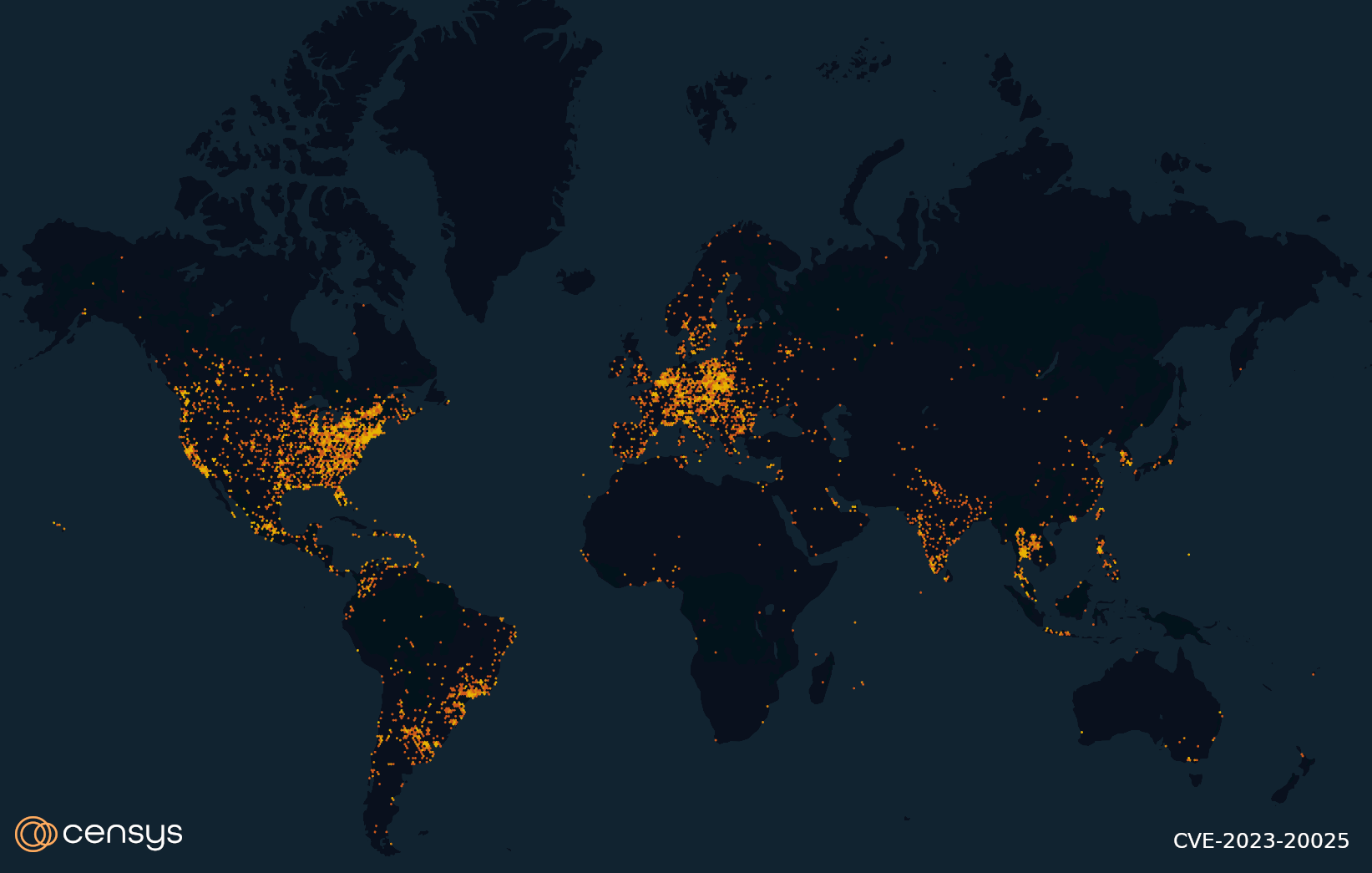

Wenn man nur HTTP-Dienste betrachtet, die die Modellnummern entweder im "WWW-Authenticate"-Antwort-Header oder in einem HTTPS-Dienst mit einer passenden TLS-Organisationseinheit enthalten, zeigen dieCensys -Suchergebnisse, dass rund 20.000 Hosts Indikatoren dafür haben, dass sie potenziell für diesen Angriff anfällig sind.

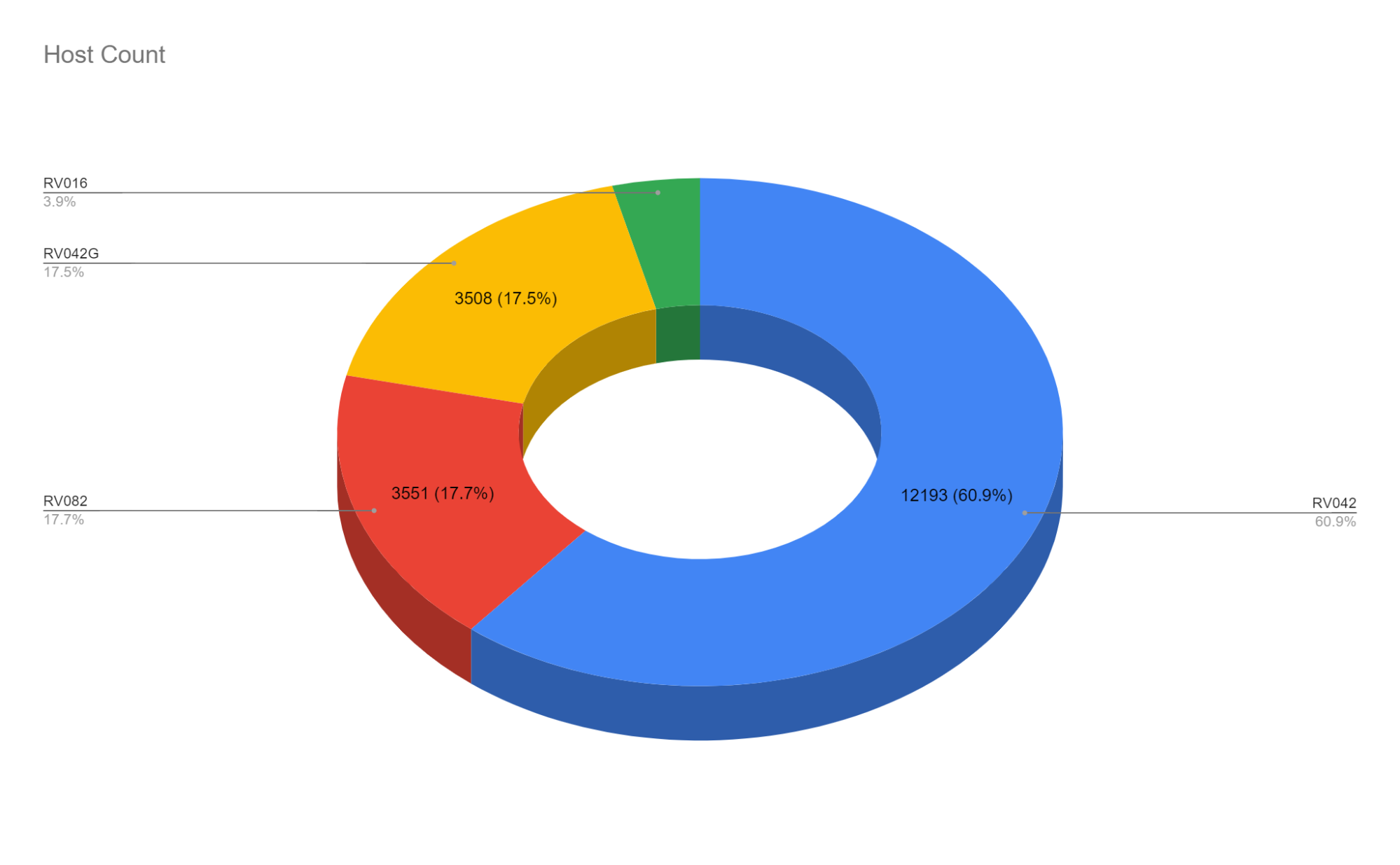

Von den vier gefährdeten Modellen dominiert der RV042 die Landschaft mit über 12k Hosts, die dem Internet ausgesetzt sind. Der RV082 und der RV042 mit 3,5k Hosts, während der RV016 mit nur 784 Internet-exponierten Assets das Schlusslicht bildet.

(Potenziell anfällige Cisco-Modelle)

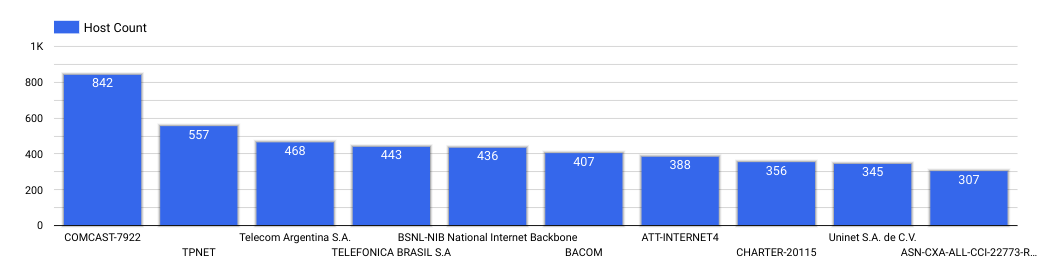

Nachstehend sind die zehn wichtigsten autonomen Systeme aufgeführt, in denen diese speziellen Cisco-Router zu finden sind. Der Leser wird feststellen, dass es sich bei den meisten dieser autonomen Systeme um die verschiedener privater Internetdienstanbieter handelt, was bedeutet, dass kleine Unternehmen und Privatpersonen die am stärksten betroffene Kundengruppe sind. Auch wenn es sich um kleine Unternehmen handelt, kann die Anzahl dieser sichtbaren Geräte, die online sind, erheblichen Schaden verursachen, wenn dies unbemerkt bleibt.

| Die 10 verwundbarsten autonomen Systeme |

|

| AS Name |

Host-Zahl |

| COMCAST-7922 |

842 |

| TPNET |

557 |

| Telecom Argentina S.A. |

468 |

| TELEFONICA BRASIL S.A. |

443 |

| BSNL-NIB Nationales Internet-Backbone |

436 |

| BACOM |

407 |

| ATT-INTERNET4 |

388 |

| CHARTER-20115 |

356 |

| Uninet S.A. de C.V. |

345 |

| ASN-CXA-ALL-CCI-22773-RDC |

307 |

|