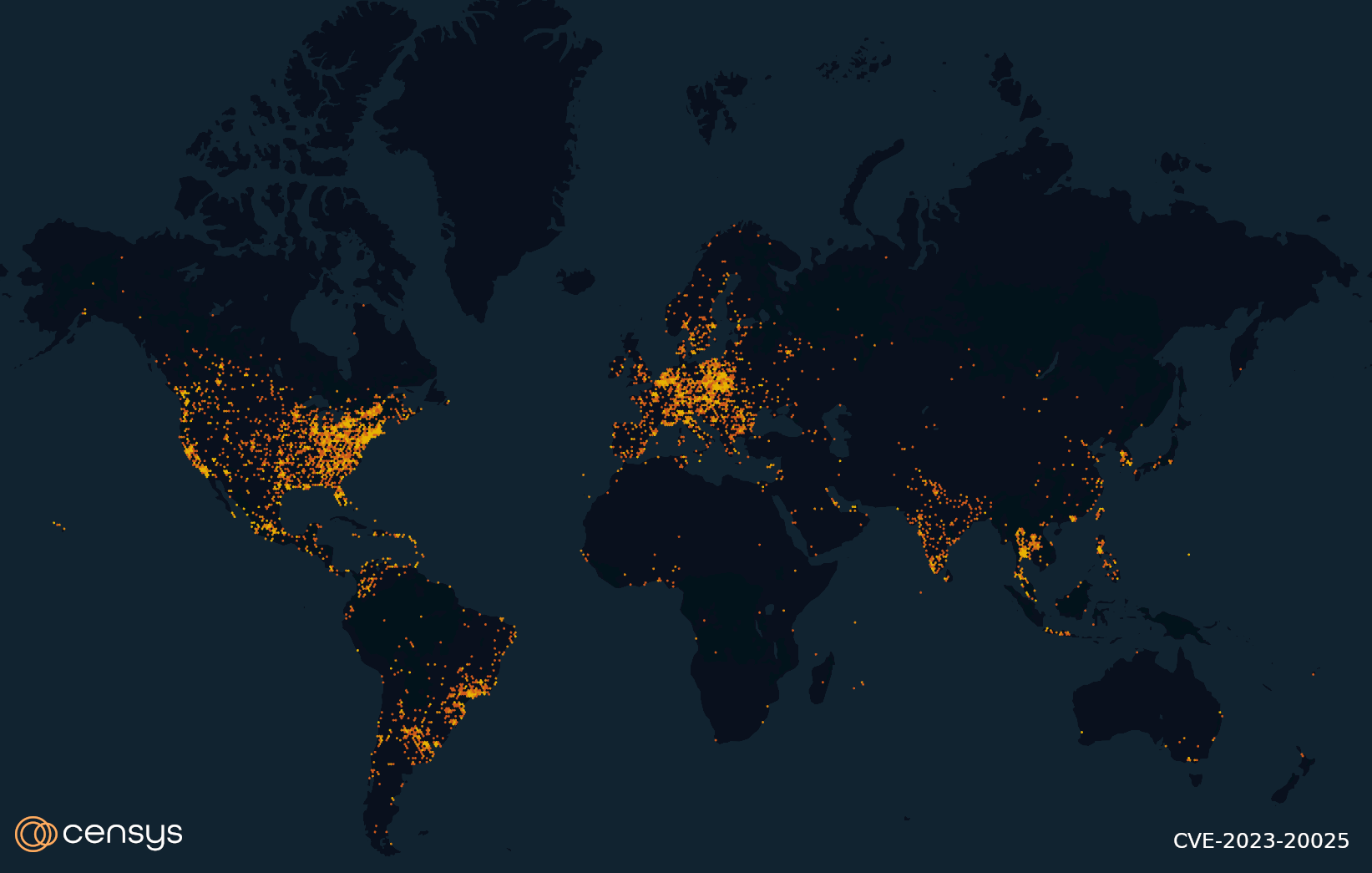

Censys tiene visibilidad sobre 19,5k dispositivos Cisco en desuso para particulares y pequeñas empresas en Internet, que pueden ser vulnerables a un nuevo ataque. Y para empeorar las cosas, no habrá una solución oficial.

Introducción

El 11 de enero de 2023, surgieron algunos detalles sobre una vulnerabilidad crítica en la serie de routers para pequeñas empresas de Cisco. Este fallo está siendo rastreado a través de CVE-2023-20025 y fue descubierto por el investigador Hou Liuyang en Qihoo360(vía Bleeping Computer). Cisco señaló que un exploit está flotando alrededor de Internet, aunque no se ha hecho públicamente disponible. Pero la buena noticia es que Cisco no tiene constancia de que estos exploits se estén utilizando de forma maliciosa.

Al parecer, la vulnerabilidad se debe a una validación incorrecta de las entradas de usuario en la herramienta de administración basada en web, lo que permite a clientes no autenticados saltarse la autenticación y obtener privilegios administrativos que pueden ejecutar comandos arbitrarios.

La vulnerabilidad existe en cuatro routers diferentes de Cisco para pequeñas empresas:

Cisco afirma en su aviso que "no ha publicado actualizaciones de software para solucionar las vulnerabilidades descritas en [el] aviso" y que "no existen soluciones que solucionen estas vulnerabilidades". Dado que estos dispositivos han llegado al final de su vida útil (lo que significa que Cisco no les da ningún tipo de soporte), no habrá una solución oficial para las vulnerabilidades. Si alguno de estos dispositivos está conectado directamente a Internet con la interfaz de administración web activada, es vulnerable y seguirá siéndolo.

De los cuatro modelos vulnerables, el RV042 domina el panorama, con más de 12.000 hosts expuestos a Internet. El RV082 y el RV042 con 3,5k hosts, mientras que el RV016 le va a la zaga con sólo 784 activos expuestos a Internet.

(Modelos de Cisco potencialmente vulnerables)

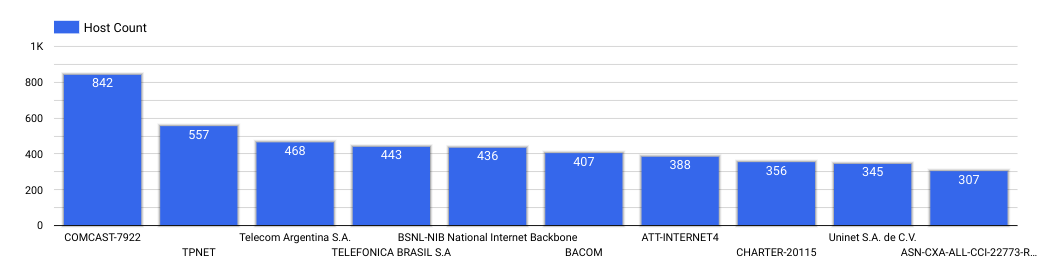

A continuación se muestran los diez principales sistemas autónomos en los que se pueden encontrar estos routers Cisco específicos. El lector observará que la mayoría de estos sistemas autónomos son los de varios proveedores de servicios de Internet residenciales, lo que significa que las pequeñas empresas y los particulares son la base de clientes más afectada. Y aunque las empresas pueden ser pequeñas, el número de estos dispositivos visibles en línea puede causar un daño significativo si esto pasa desapercibido.

| Los 10 sistemas autónomos más vulnerables |

|

| Nombre AS |

Recuento de anfitriones |

| COMCAST-7922 |

842 |

| TPNET |

557 |

| Telecom Argentina S.A. |

468 |

| TELEFONICA BRASIL S.A |

443 |

| Red troncal nacional de Internet BSNL-NIB |

436 |

| BACOM |

407 |

| ATT-INTERNET4 |

388 |

| CARTA-20115 |

356 |

| Uninet S.A. de C.V. |

345 |

| ASN-CXA-ALL-CCI-22773-RDC |

307 |

|