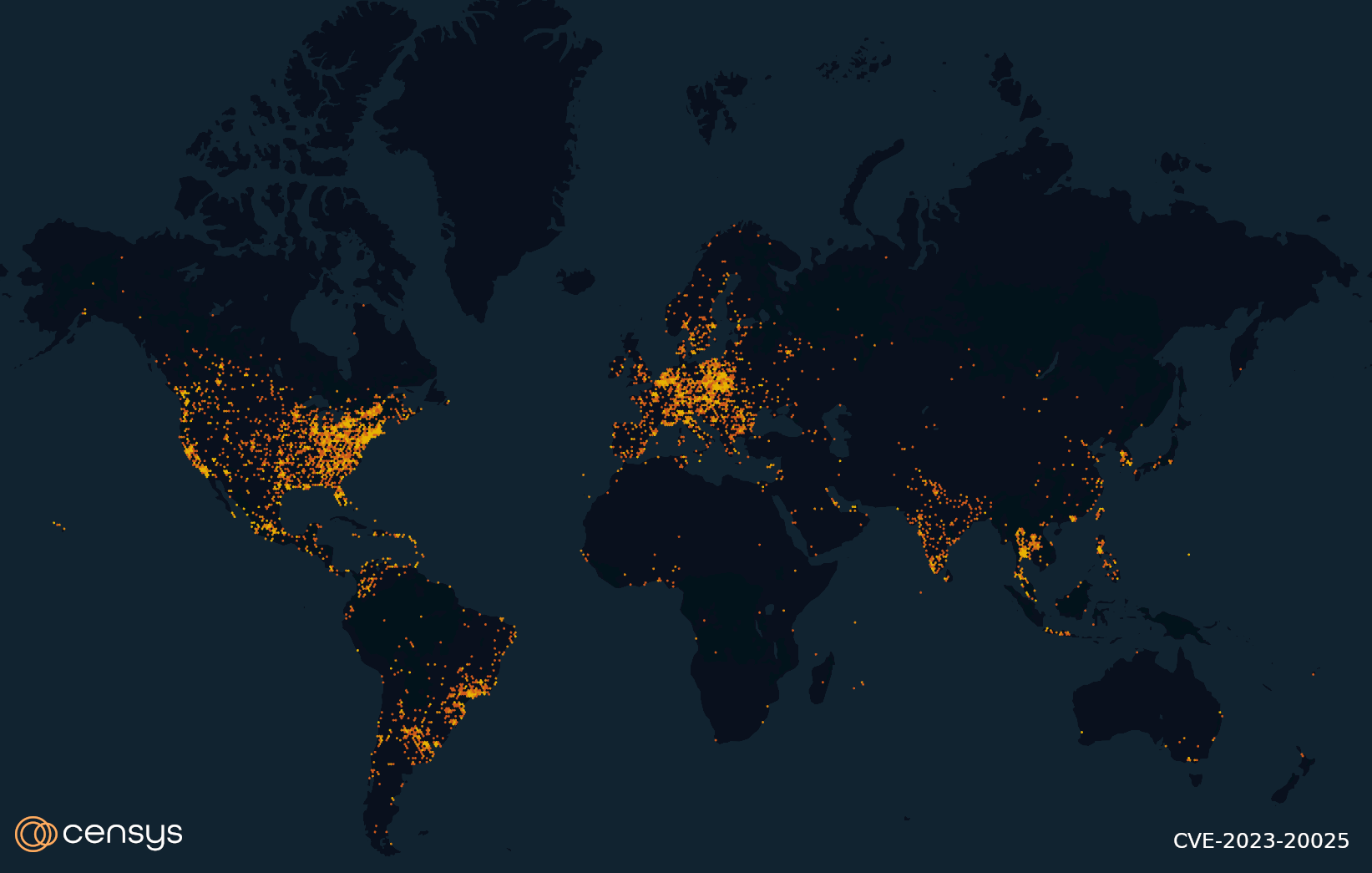

Censys a eu connaissance de 19,5 millions d'appareils Cisco en fin de vie destinés aux particuliers et aux petites entreprises sur l'internet, qui pourraient être vulnérables à une nouvelle attaque. Et pour ne rien arranger, il n'y aura pas de correctif officiel.

Introduction

Le 11 janvier 2023, certains détails sont apparus concernant une vulnérabilité critique dans la série de routeurs pour petites entreprises de Cisco. Cette faille est actuellement suivie via CVE-2023-20025 et a été découverte par le chercheur Hou Liuyang de Qihoo360(via Bleeping Computer). Cisco a noté qu'un programme d'exploitation circule sur l'internet, bien qu'il n'ait pas été rendu public. Mais la bonne nouvelle est que Cisco n'a pas connaissance de l'utilisation malveillante de ces exploits.

La vulnérabilité est apparemment due à une mauvaise validation des entrées utilisateur dans l'outil d'administration basé sur le web, ce qui permet à des clients non authentifiés de contourner l'authentification et d'obtenir des privilèges d'administration permettant d'exécuter des commandes arbitraires.

La vulnérabilité existe dans quatre routeurs Cisco différents pour petites entreprises :

Cisco a déclaré dans son avis qu'il n'avait "pas publié de mises à jour logicielles pour remédier aux vulnérabilités décrites dans [l'] avis" et qu'il n'existait "aucune solution de contournement pour remédier à ces vulnérabilités". Étant donné que ces appareils sont en fin de vie (ce qui signifie qu'ils ne sont plus du tout pris en charge par Cisco), il n'y aura pas de correctif officiel pour ces vulnérabilités. Si l'un de ces appareils est directement connecté à l'internet et que l'interface d'administration web est activée, il est vulnérable et continuera de l'être.

Parmi les quatre modèles vulnérables, le RV042 domine le paysage, avec plus de 12 000 hôtes exposés à l'internet. Les modèles RV082 et RV042 comptent 3,5 000 hôtes, tandis que le modèle RV016 est à la traîne avec seulement 784 actifs exposés à l'internet.

(Modèles Cisco potentiellement vulnérables)

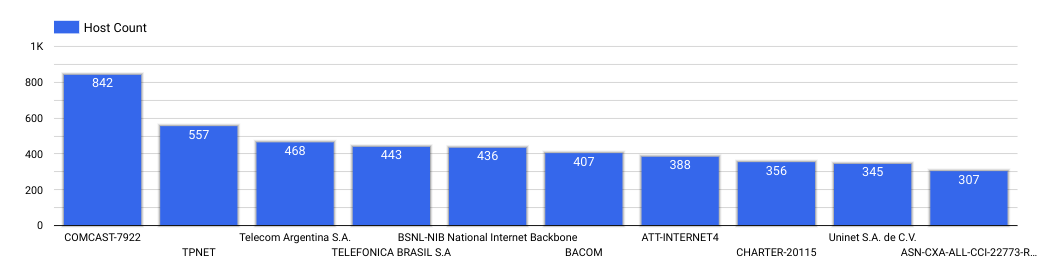

Vous trouverez ci-dessous les dix principaux systèmes autonomes dans lesquels ces routeurs Cisco spécifiques peuvent être trouvés. Le lecteur notera que la plupart de ces systèmes autonomes sont ceux de divers fournisseurs de services internet résidentiels, ce qui signifie que les petites entreprises et les particuliers constituent la clientèle la plus touchée. Et même si les entreprises sont petites, le nombre de ces appareils visibles en ligne peut causer des dommages importants s'ils passent inaperçus.

| Les 10 systèmes autonomes les plus vulnérables |

|

| Nom de l'AS |

Nombre d'hôtes |

| COMCAST-7922 |

842 |

| TPNET |

557 |

| Telecom Argentina S.A. |

468 |

| TELEFONICA BRASIL S.A |

443 |

| BSNL-NIB National Internet Backbone (dorsale Internet nationale) |

436 |

| BACOM |

407 |

| ATT-INTERNET4 |

388 |

| CHARTE-20115 |

356 |

| Uninet S.A. de C.V. |

345 |

| ASN-CXA-ALL-CCI-22773-RDC |

307 |

|