Am 30. Januar 2023 tauchten Informationen über eine neue Sicherheitslücke auf, die QNAP-Geräte betrifft. Obwohl es nur wenige Informationen über die Details der Schwachstelle gibt, wissen wir, dass sie QNAP QTS-Geräte mit Versionen kleiner als 5.0.1.2234 und QuTS Hero-Versionen kleiner als "h5.0.1.2248" betrifft und mit QTS-Version 5.0.1.2234 und QuTS Hero h5.0.1.2248 behoben wurde. Dies wird derzeit als CVE-2022-27596 nachverfolgt.

Wir wissen auch, dass ein Angreifer bei erfolgreicher Ausnutzung "bösartigen Code einschleusen" kann; QNAP hat diese Schwachstelle als kritisch eingestuft, da sie eine geringe Angriffskomplexität aufweist, keine Authentifizierung erforderlich ist und sie aus der Ferne ausgenutzt werden kann. Wir wissen auch, dass der Common Weakness Enumerator (CWE), der ihr zugewiesen wurde, "CWE-89" lautet: Unsachgemäße Neutralisierung von Spezialelementen, die in einem SQL-Befehl verwendet werden (oder SQL-Injection).

Was wir im Moment wissen:

- Es handelt sich um eine SQL-Injection-Schwachstelle

- Trivial auszunutzen

- Es ist keine Authentifizierung erforderlich

Wir haben die Probleme mit QNAP im Zusammenhang mit den Deadbolt-Ransomware-Kampagnen erörtert, die auf ihrem Höhepunkt über 20.000 Geräte infiziert und den Opfern knapp 200.000 US-Dollar entwendet hatten. Und obwohl es keine Anzeichen dafür gibt, dass bösartige Akteure diesen neuen Exploit nutzen, ist die Bedrohung definitiv am Horizont zu erkennen.

Da die Deadbolt-Ransomware speziell auf QNAP-NAS-Geräte abzielt, ist es sehr wahrscheinlich, dass dieselben Kriminellen, wenn ein Exploit veröffentlicht wird, diesen nutzen werden, um dieselbe Ransomware erneut zu verbreiten.

Censys hat 67.415 Hosts mit Hinweisen auf ein QNAP-basiertes System beobachtet; leider konnten wir die Versionsnummer nur von 30.520 Hosts erhalten. Wenn der Hinweis jedoch korrekt ist, wären über 98 % der identifizierten QNAP-Geräte für diesen Angriff anfällig. Wir fanden heraus, dass von den 30.520 Hosts mit einer Versionsangabe nur 557 mit QuTS Hero größer oder gleich "h5.0.1.2248" oder QTS größer oder gleich "5.0.1.2234" arbeiteten, was bedeutet, dass 29.968 Hosts von dieser Sicherheitslücke betroffen sein könnten.

Wenn der Exploit veröffentlicht und als Waffe eingesetzt wird, könnte er für Tausende von QNAP-Benutzern ein Problem darstellen. Jeder muss seine QNAP-Geräte sofort aktualisieren, um vor zukünftigen Ransomware-Kampagnen geschützt zu sein.

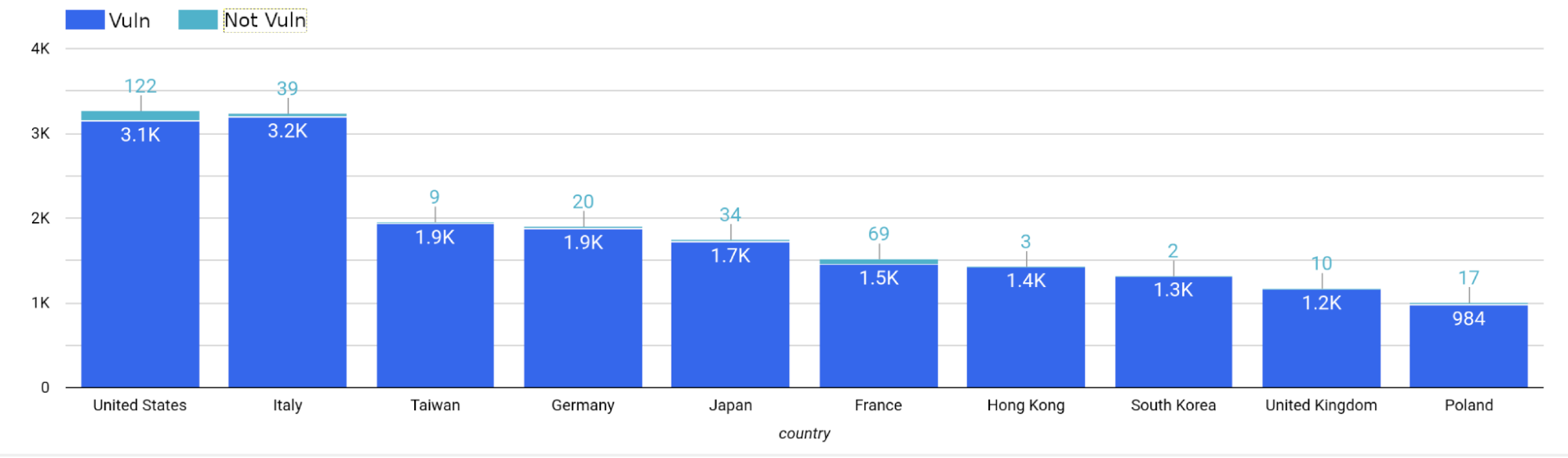

Top-Ten-Länder

Nachfolgend finden Sie eine Zusammenfassung der zehn Länder mit Hosts, auf denen QNAP-Versionen laufen, die als anfällig für CVE-2022-27596 gelten. Die meisten dieser Hosts befinden sich in den Vereinigten Staaten (3.271 insgesamt, 3.149 verwundbar) und Italien (3.239 insgesamt, 3.200 verwundbar).

|

| Land |

Hosts insgesamt |

Nicht verwundbare Hosts |

Gefährdete Hosts |

| Vereinigte Staaten |

3,271 |

122 |

3,149 |

| Italien |

3,239 |

39 |

3,200 |

| Taiwan |

1,951 |

9 |

1,942 |

| Deutschland |

1,901 |

20 |

1,881 |

| Japan |

1,748 |

34 |

1,714 |

| Frankreich |

1,527 |

69 |

1,458 |

| Hongkong |

1,425 |

3 |

1,422 |

| Südkorea |

1,313 |

2 |

1,311 |

| Vereinigtes Königreich |

1,167 |

10 |

1,157 |

| Polen |

1,001 |

17 |

984 |

|

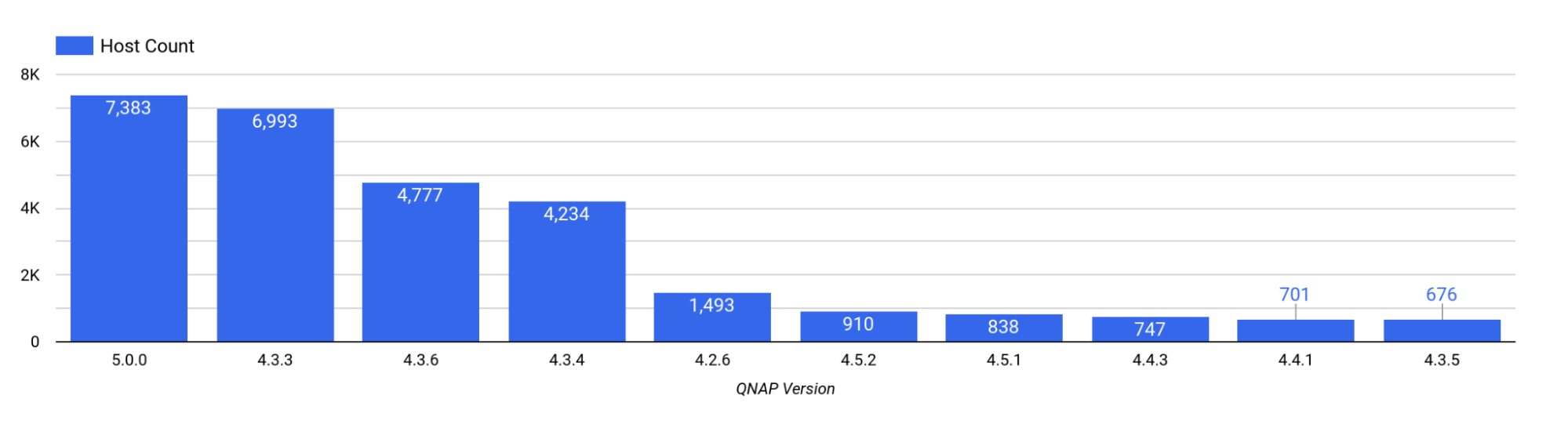

Top Ten der beobachteten anfälligen QNAP-Versionen

Im Folgenden finden Sie eine Auflistung der zehn verwundbarsten Versionen der QNAP-Software, die wir mit einem Hilfsscan im Internet gefunden haben. Wir haben das QNAP Advisory(QSA-23-01) verwendet, um diese Versionen zu ermitteln, und es besagt, dass die folgenden anfällig sind:

- QTS Versionen weniger als 5.0.1.2234

- QuTS Held Versionen weniger als h5.0.1.2248

|

| Version |

Host-Zahl |

| 5.0.0 |

7.383 |

| 4.3.3 |

6,993 |

| 4.3.6 |

4,777 |

| 4.3.4 |

4,234 |

| 4.2.6 |

1,493 |

| 4.5.2 |

910 |

| 4.5.1 |

838 |

| 4.4.3 |

747 |

| 4.4.1 |

701 |

| 4.3.5 |

676 |

|