El 30 de enero de 2023, surgió información sobre una nueva vulnerabilidad que tiene como objetivo los dispositivos QNAP. Aunque hay poca información sobre los detalles de la vulnerabilidad, sabemos que afecta a los dispositivos QTS de QNAP que ejecutan versiones inferiores a 5.0.1.2234 y QuTS Hero versiones inferiores a "h5.0.1.2248" y que se solucionó con la versión 5.0.1.2234 de QTS y h5.0.1.2248 de QuTS Hero. Actualmente se está realizando un seguimiento como CVE-2022-27596.

También sabemos que si la explotación tiene éxito, un atacante puede "inyectar código malicioso"; QNAP ha considerado que se trata de una vulnerabilidad crítica con una complejidad de ataque baja, no requiere autenticación y se puede explotar de forma remota. También sabemos que el Enumerador de Debilidad Común (CWE) que se le asignó es "CWE-89": Neutralización inadecuada de elementos especiales utilizados en un comando SQL (o inyección SQL).

Lo que sabemos ahora mismo:

- Se trata de una vulnerabilidad de inyección SQL

- Trivial de explotar

- No requiere autenticación

Ya hemos hablado de los problemas con QNAP en relación con las campañas de ransomware Deadbolt , que en su punto álgido habían infectado más de 20.000 dispositivos y robado con éxito algo menos de 200.000 dólares a las víctimas. Y aunque no hay indicios de que los malos actores estén utilizando este nuevo exploit, la amenaza está definitivamente en el horizonte.

Dado que el ransomware Deadbolt está dirigido específicamente a los dispositivos NAS de QNAP, es muy probable que si se hace público un exploit, los mismos delincuentes lo utilicen para propagar de nuevo el mismo ransomware.

Censys ha observado 67.415 hosts con indicios de ejecutar un sistema basado en QNAP; lamentablemente, sólo hemos podido obtener el número de versión de 30.520 hosts. Pero, si el aviso es correcto, más del 98% de los dispositivos QNAP identificados serían vulnerables a este ataque. Encontramos que de los 30.520 hosts con una versión, sólo 557 ejecutaban QuTS Hero mayor o igual a "h5.0.1.2248" o QTS mayor o igual a "5.0.1.2234", lo que significa que 29.968 hosts podrían estar afectados por esta vulnerabilidad.

Si el exploit se publica y se convierte en un arma, podría suponer un problema para miles de usuarios de QNAP. Todo el mundo debe actualizar sus dispositivos QNAP inmediatamente para estar a salvo de futuras campañas de ransomware.

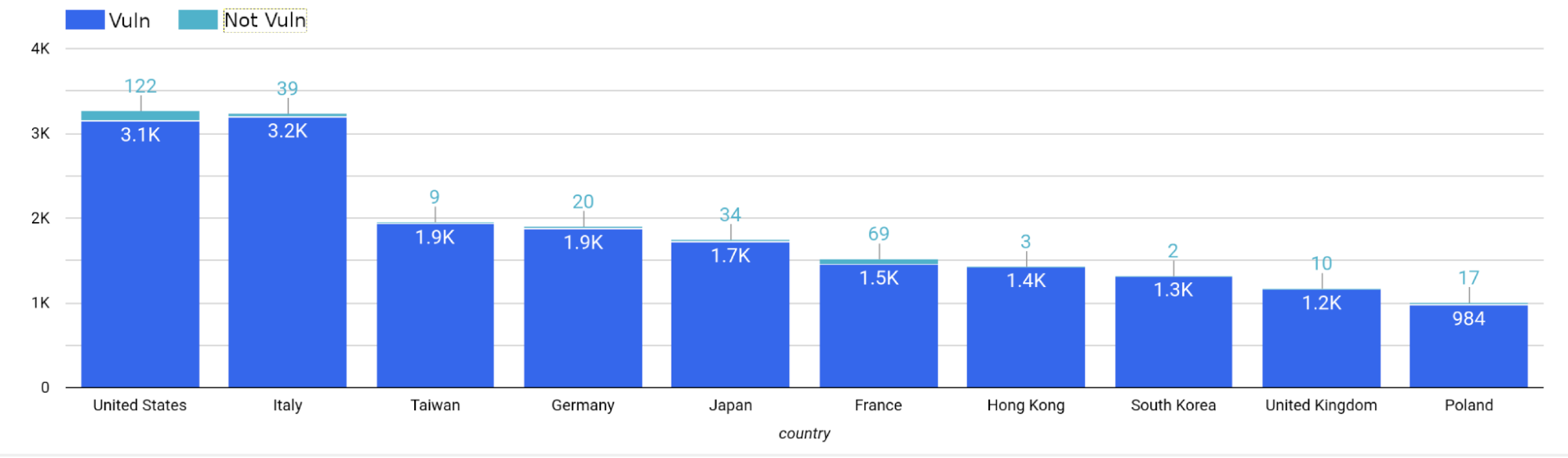

Los diez primeros países

A continuación se muestra un resumen de los diez principales países con hosts que ejecutan versiones de QNAP que se consideran vulnerables a CVE-2022-27596. La mayoría de estos hosts residen en Estados Unidos (3.271 en total, 3.149 vulnerables) e Italia (3.239 en total, 3.200 vulnerables).

|

| País |

Total de hosts |

Hosts no vulnerables |

Anfitriones vulnerables |

| Estados Unidos |

3,271 |

122 |

3,149 |

| Italia |

3,239 |

39 |

3,200 |

| Taiwán |

1,951 |

9 |

1,942 |

| Alemania |

1,901 |

20 |

1,881 |

| Japón |

1,748 |

34 |

1,714 |

| Francia |

1,527 |

69 |

1,458 |

| Hong Kong |

1,425 |

3 |

1,422 |

| Corea del Sur |

1,313 |

2 |

1,311 |

| Reino Unido |

1,167 |

10 |

1,157 |

| Polonia |

1,001 |

17 |

984 |

|

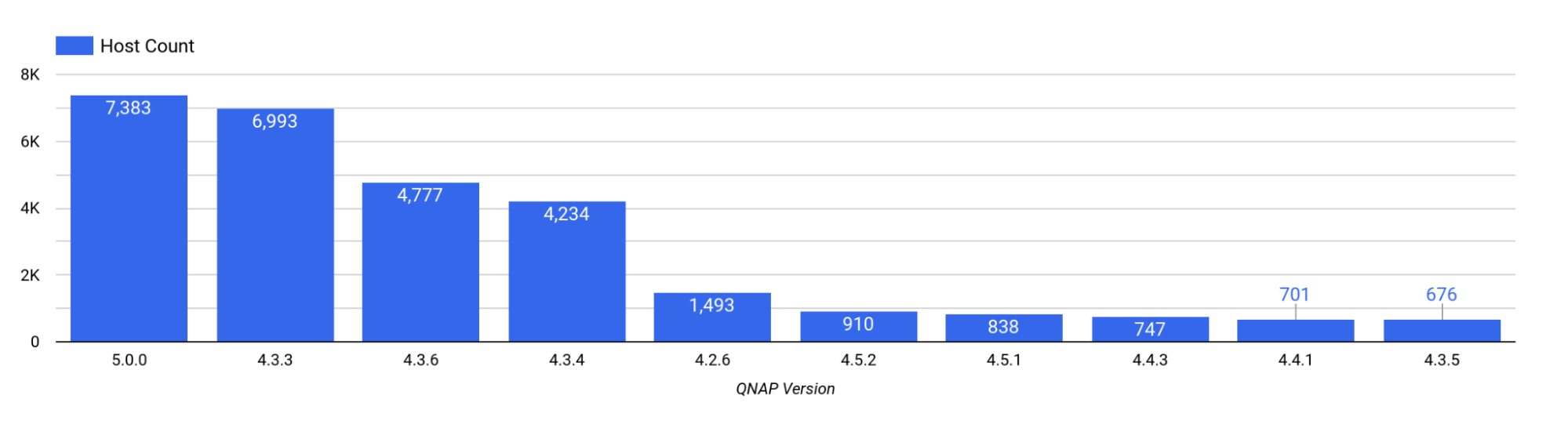

Las diez versiones de QNAP más vulnerables observadas

A continuación se muestra un desglose de las diez versiones más vulnerables del software de QNAP que hemos observado en Internet mediante un análisis auxiliar. Hemos utilizado el aviso de QNAP(QSA-23-01) para determinar estas versiones, y afirma que las siguientes son vulnerables:

- QTS versiones inferior a 5.0.1.2234

- Héroe QuTS versiones inferior a h5.0.1.2248

|

| Versión |

Recuento de anfitriones |

| 5.0.0 |

7.383 |

| 4.3.3 |

6,993 |

| 4.3.6 |

4,777 |

| 4.3.4 |

4,234 |

| 4.2.6 |

1,493 |

| 4.5.2 |

910 |

| 4.5.1 |

838 |

| 4.4.3 |

747 |

| 4.4.1 |

701 |

| 4.3.5 |

676 |

|