Le 30 janvier 2023, des informations ont émergé à propos d'une nouvelle vulnérabilité qui cible les appareils QNAP. Bien qu'il y ait peu d'informations sur les détails de la vulnérabilité, nous savons qu'elle affecte les appareils QNAP QTS fonctionnant avec des versions inférieures à 5.0.1.2234 et QuTS Hero avec des versions inférieures à "h5.0.1.2248" et a été corrigée avec la version 5.0.1.2234 de QTS et QuTS Hero h5.0.1.2248. Ce problème est actuellement suivi en tant que CVE-2022-27596.

Nous savons également que si l'exploitation réussit, un attaquant peut "injecter du code malveillant" ; QNAP a estimé qu'il s'agit d'une vulnérabilité critique avec une faible complexité d'attaque, aucune authentification n'est requise, et elle peut être exploitée à distance. Nous savons également que l'énumérateur commun de faiblesses (CWE) qui lui a été attribué est "CWE-89" : Neutralisation incorrecte d'éléments spéciaux utilisés dans une commande SQL (ou injection SQL).

Ce que nous savons aujourd'hui :

- Il s'agit d'une vulnérabilité par injection SQL

- Exploitation triviale

- Il ne nécessite pas d'authentification

Nous avons évoqué les problèmes rencontrés par QNAP dans le cadre des campagnes de ransomware Deadbolt , qui, à leur apogée, avaient infecté plus de 20 000 appareils et réussi à dérober un peu moins de 200 000 dollars aux victimes. Bien que rien n'indique que des acteurs malveillants utilisent ce nouvel exploit, la menace est bel et bien à l'ordre du jour.

Étant donné que le ransomware Deadbolt est conçu pour cibler spécifiquement les périphériques NAS de QNAP, il est très probable que si un exploit est rendu public, les mêmes criminels l'utiliseront pour diffuser à nouveau le même ransomware.

Censys a observé 67 415 hôtes avec des indications de fonctionnement d'un système basé sur QNAP ; malheureusement, nous n'avons pu obtenir le numéro de version que pour 30 520 hôtes. Malheureusement, nous n'avons pu obtenir le numéro de version que pour 30 520 hôtes. Mais si l'avis est correct, plus de 98 % des appareils QNAP identifiés seraient vulnérables à cette attaque. Nous avons constaté que sur les 30 520 hôtes avec une version, seulement 557 utilisaient QuTS Hero supérieur ou égal à "h5.0.1.2248" ou QTS supérieur ou égal à "5.0.1.2234", ce qui signifie que 29 968 hôtes pourraient être affectés par cette vulnérabilité.

Si l'exploit est publié et utilisé comme arme, des milliers d'utilisateurs de QNAP pourraient en pâtir. Tout le monde doit mettre à jour ses appareils QNAP immédiatement pour se prémunir contre de futures campagnes de ransomware.

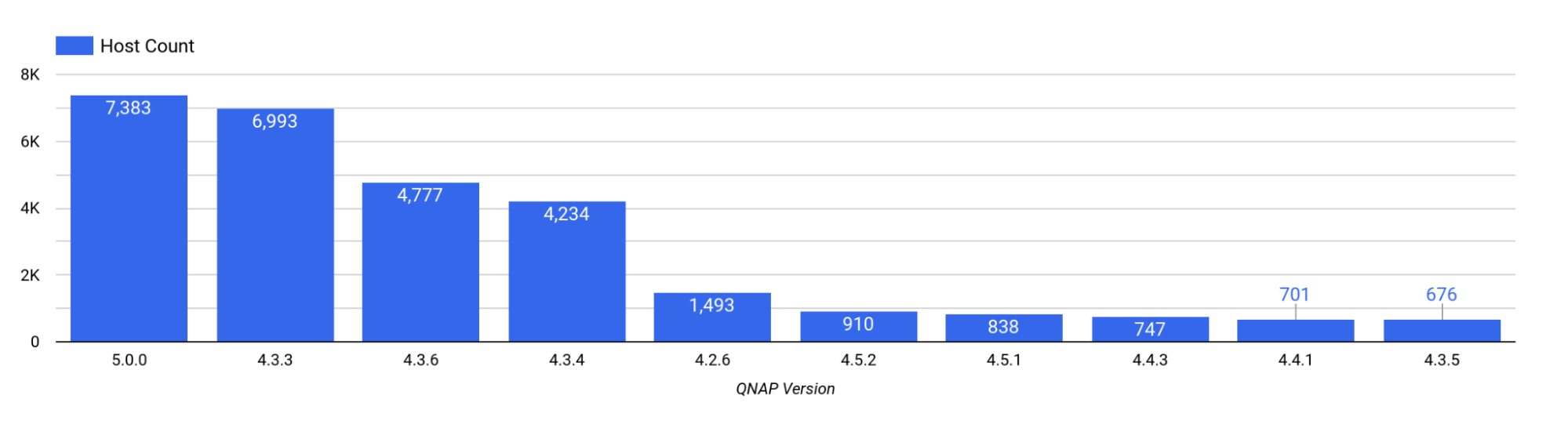

Les dix versions les plus vulnérables de QNAP observées

Vous trouverez ci-dessous une liste des dix versions les plus vulnérables du logiciel QNAP que nous avons observées sur Internet à l'aide d'un balayage auxiliaire. Nous avons utilisé l'avis de QNAP(QSA-23-01) pour déterminer ces versions, et il indique que les versions suivantes sont vulnérables :

- QTS versions inférieure à 5.0.1.2234

- QuTS Hero versions moins que h5.0.1.2248

|

| Version |

Nombre d'hôtes |

| 5.0.0 |

7.383 |

| 4.3.3 |

6,993 |

| 4.3.6 |

4,777 |

| 4.3.4 |

4,234 |

| 4.2.6 |

1,493 |

| 4.5.2 |

910 |

| 4.5.1 |

838 |

| 4.4.3 |

747 |

| 4.4.1 |

701 |

| 4.3.5 |

676 |

|