Die Autoren: Mark Ellzey, Ryan Lindner

Aktualisierungen:

- 06-08-2022: Informationen zum Vergleich hinzugefügt.

Am 2. Juni 2022 gab Atlassian eine neu entdeckte Schwachstelle ( CVE-2022-26134) in dem weit verbreiteten Unternehmens-WIKI-Produkt Confluence bekannt. Auch wenn die Details noch unklar sind, wissen wir, dass es sich um einen nicht authentifizierten Exploit handelt, der zu Remote Code Execution (RCE) führt und potenziell alle Confluence-Versionen bis hin zu den bekannten korrigierten Versionen betrifft. Wir wissen auch, dass der Fehler in der freien Wildbahn ausgenutzt wurde, also einen schönen Freitag!

In ihrem Advisory berichtet Atlassian, dass sie das Problem in den folgenden Versionen der Software behoben haben:

- 7.4.17

- 7.13.7

- 7.14.3

- 7.15.2

- 7.16.4

- 7.17.4

- 7.18.1

Es ist fast ein Jahr her, dass wir über die letzte große Sicherheitslücke in Confluence berichtet haben. Wir haben die Methoden erörtert, die wir zur Identifizierung von Confluence-Servern im Internet verwendet haben, und haben damals etwa 12.000 potenziell anfällige Dienste gefunden. Heute hat Censys rund 9.325 Dienste auf 8.347 verschiedenen Hosts gefunden, auf denen eine Version von Atlassian Confluence läuft.

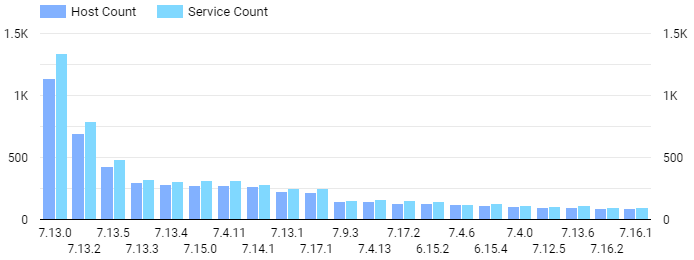

Confluence-Versionen

Von diesen Diensten waren die meisten Confluence-Versionen, die wir identifiziert haben, v7.13.0(1.137 Hosts), v7.13.2(690 Hosts) und v7.13.5(429 Hosts); und wenn der Hinweis korrekt ist, sind alle diese Versionen für diesen neuen Angriff anfällig.

Wie bei der vorherigen Confluence-Schwachstelle konnte Censys diese Server anhand einiger Datenpunkte in der HTTP-Antwort eines laufenden Servers identifizieren:

- Das Vorhandensein eines X-Confluence-Request-Time-Antwort-Headers.

- Der Wert des HTML-Meta-Tags: ajs-version-number

Benutzer können die folgende Censys Suchanfrage verwenden, um Confluence-Dienste zu finden und zu identifizieren:

same_service(services.http.response.body: <meta name=”ajs-version-number” AND services.http.response.headers.unknown.name: “X-Confluence-Request-Time”)

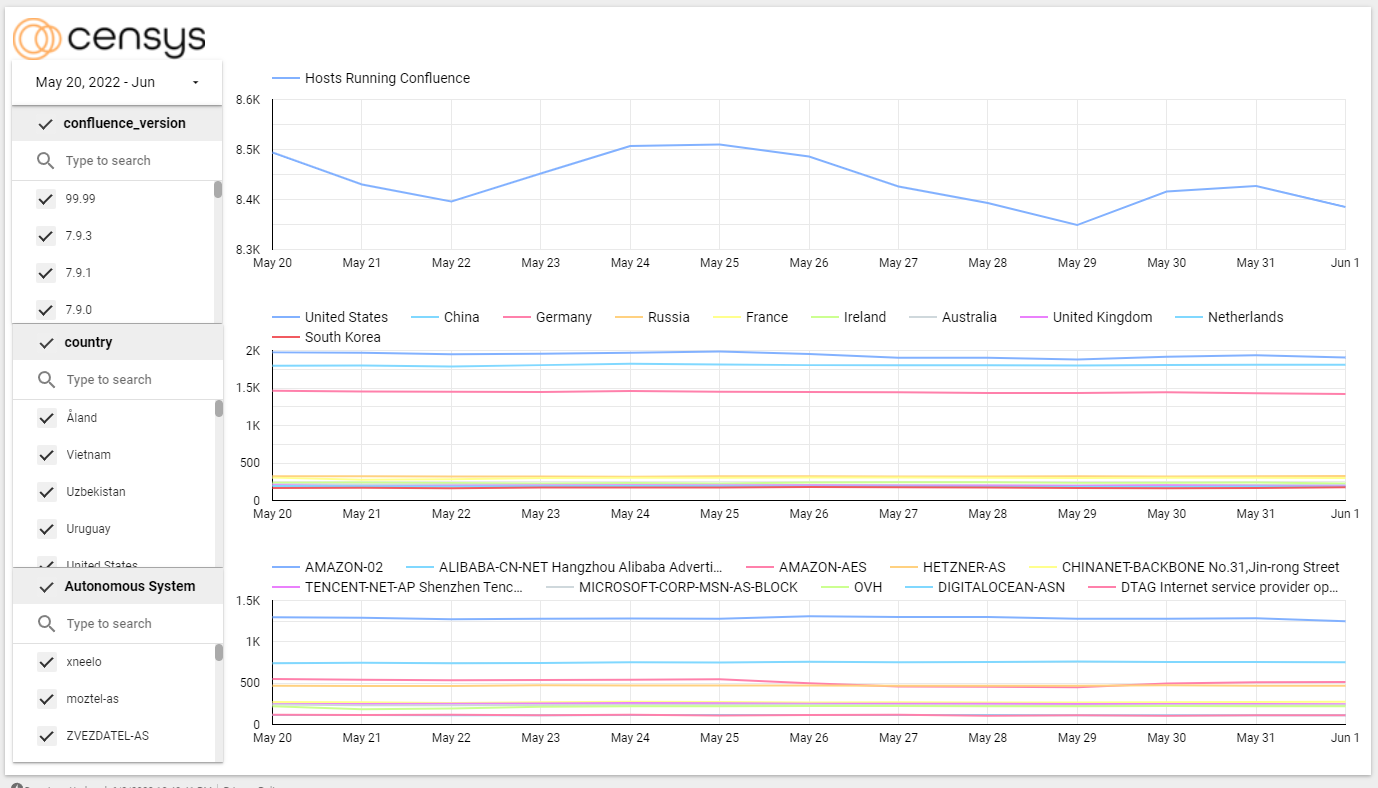

Optional hat Censys ein interaktives Dashboard zur Analyse von Confluence-Diensten im Internet erstellt. Dieses Dashboard ermöglicht es den Nutzern, nach zahlreichen Feldern zu drehen und zu filtern, einschließlich der aktuell laufenden Version von Confluence, des Landes und des autonomen Systems. Derzeit gibt es zwei Hauptdatenpunkte: detaillierte Informationen über aktuelle Confluence-Einsätze und einen weiteren für historische Trends. Es ist zu beachten, dass diese Daten alle 24 Stunden abgerufen und aggregiert werden.

Mit diesem Tool können Sie die Online-Bemühungen um Patches und Abhilfemaßnahmen für diese spezielle Sicherheitslücke im Laufe der Zeit verfolgen.

Heutige Details

Historische Trends

Technische Details

CVE-2022-26134 ist eine nicht authentifizierte, entfernte Codeausführungsschwachstelle, die aus einer Object Graph Navigational Language (OGNL)-Injektion resultiert. OGNL-Injektionsangriffe haben an Popularität gewonnen, nachdem Apache Struts im Jahr 2019(CVE-2019-0230) und Confluence im Jahr 2021(CVE-2021-26084) von einem RCE betroffen waren.

Um festzustellen, ob ein Confluence-Server ausnutzbar ist, muss ein Angreifer eine spezielle Nutzlast in den URI einer für den Dienst bestimmten HTTP-Anfrage einfügen. Ein Beispiel für eine solche URL-codierte OGNL-Nutzlast wäre wie folgt:

curl -v http://127.0.0.1:8081/%24%%7B&40java.lang.Runtime%40getRuntime%28%29.exec%28%22whoami%22%29%7D/

Bei erfolgreicher Ausnutzung wird ein `whoami`-Befehl auf dem Confluence-Server mit denselben Berechtigungen wie der Benutzer ausgeführt, der den Dienst ausführt (standardmäßig ist dies der Benutzer "confluence").

Ein Angreifer kann diese Nutzlast weiter verändern, um den Confluence-Server zu zwingen, die Befehlsausgabe in der HTTP-Antwort zu senden. So könnte die OGNL-Payload beispielsweise ein benutzerdefiniertes Response-Header-Feld erstellen und den Befehlswert in diesen Response-Reader einspeisen, so dass ein Angreifer leicht nach anfälligen Servern scannen kann, indem er eine Payload an alle Confluence-Server sendet und die Antwort auf den bösartigen Header analysiert. Ausführlichere Informationen über die Ursache der OGNL-Schwachstelle finden Sie in einem Beitrag von Rapid7 zu dieser Schwachstelle.

Vergleich mit CVE-2021-26084

Da diese neue Sicherheitslücke den gleichen Angriffsmustern folgt wie ein Exploit, der letztes Jahr zur gleichen Zeit auftrat, ist dies eine hervorragende Gelegenheit, einen Schritt zurückzutreten und eine vergleichende Analyse durchzuführen.

Als wir im August 2021 erstmals über CVE-2021-26084 berichteten, verzeichneten wir rund 13.787 einzelne Hosts, auf denen eine anfällige Version von Confluence lief. Nur sieben Tage nach der ersten Meldung (31. August 2021) war die Zahl der anfälligen Dienste auf 12.834 gesunken. Von diesen Hosts hatten 727 ein Upgrade auf eine nicht anfällige Version von Confluence durchgeführt, während 997 Dienste komplett aus dem öffentlichen Internet entfernt wurden.

Wenn man die alte Sicherheitslücke mit der neuen vergleicht, ist das ein Unterschied wie Tag und Nacht! Am 2. Juni 2022 gab es 7.540 anfällige Hosts, auf denen Confluence lief. Innerhalb von nur vier Tagen ist diese Zahl auf 5.359 gesunken, wobei 839 Hosts auf eine nicht anfällige Version aktualisiert und 3.229 aus dem öffentlichen Internet genommen wurden.

Da wir die Statistiken Tag für Tag erstellen, sind auch Hosts, die in diesem Zeitraum mit einer anfälligen Version von Confluence online gegangen sind oder die Verbindung wiederhergestellt haben, in dieser Zahl enthalten.

Was kann ich dagegen tun?

- Censys ASM-Kunden haben Zugriff auf ein neues Risiko, das potenziell gefährdete Confluence-Instanzen identifiziert.

- Befolgen Sie den in der offiziellen Empfehlung beschriebenen Aktualisierungs- und Abhilfeprozess.