Autores: Mark Ellzey, Ryan Lindner

Actualizaciones:

- 06-08-2022: Añadida información de comparación.

El 2 de junio de 2022, Atlassian anunció una vulnerabilidad recién descubierta (asignada CVE-2022-26134) en el producto WIKI empresarial ampliamente desplegado, Confluence. Y aunque los detalles aún son difusos, sabemos que se trata de un exploit no autenticado que resulta en la ejecución remota de código (RCE) que afecta potencialmente a todas las versiones de Con fluence hasta las versiones fijas conocidas. También sabemos que el bug ha sido reportado como explotado in the wild, así que ¡feliz viernes a todos!

En su aviso, Atlassian informa de que ha solucionado el problema en las siguientes versiones del software:

- 7.4.17

- 7.13.7

- 7.14.3

- 7.15.2

- 7.16.4

- 7.17.4

- 7.18.1

Ha pasado casi un año desde que informamos de la última vulnerabilidad importante encontrada en Confluence. Hablamos de los métodos que utilizamos para identificar los servidores de Confluence en Internet y, en ese momento, vimos alrededor de 12.000 servicios potencialmente vulnerables. En la actualidad, Censys ha encontrado alrededor de 9.325 servicios en 8.347 hosts distintos que ejecutan alguna versión de Atlassian Confluence.

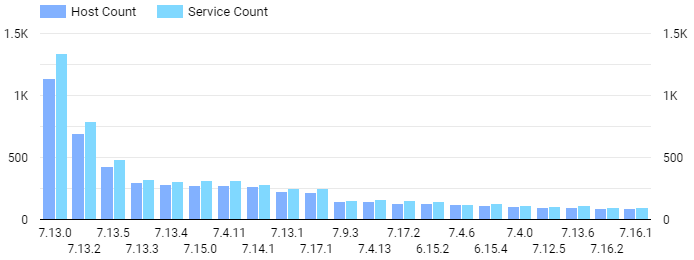

Versiones de Confluence

De esos servicios, la mayoría de las versiones de Confluence que identificamos eran v7.13.0(1.137 hosts), v7.13.2(690 hosts) y v7.13.5(429 hosts); y si el aviso es exacto, todas estas versiones son susceptibles a este nuevo ataque.

Al igual que con la anterior vulnerabilidad de Confluence, Censys fue capaz de identificar estos servidores utilizando unos pocos puntos de datos encontrados en la respuesta HTTP de un servidor en ejecución:

- La existencia de una cabecera de respuesta X-Confluence-Request-Time.

- Valor de la metaetiqueta HTML: ajs-version-number

Los usuarios pueden utilizar la siguiente consulta de búsqueda Censys para encontrar e identificar los servicios de Confluence:

same_service(services.http.response.body: <meta name=”ajs-version-number” AND services.http.response.headers.unknown.name: “X-Confluence-Request-Time”)

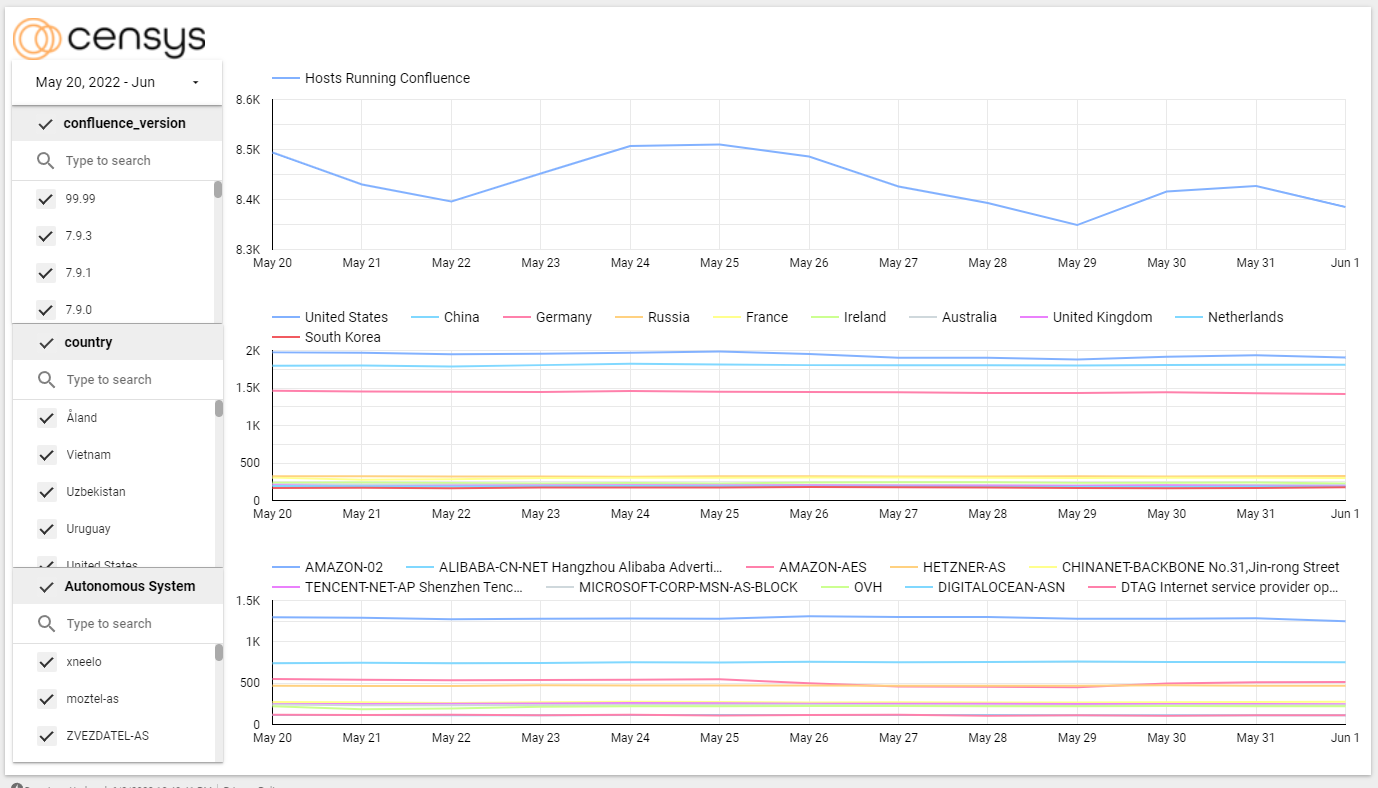

Opcionalmente, Censys ha creado un panel interactivo para analizar los servicios de Confluence en Internet. Este panel permite a los usuarios pivotar y filtrar en numerosos campos, incluyendo la versión actual de Confluence, el país y el sistema autónomo. Actualmente, hay dos puntos de datos principales: información detallada sobre los despliegues actuales de Confluence y otra sobre las tendencias históricas. Cabe señalar que estos datos se obtienen y agregan cada 24 horas.

Esta herramienta se puede utilizar para realizar un seguimiento de los esfuerzos en línea para parchear y remediar esta vulnerabilidad específica a medida que pasa el tiempo.

Detalles actuales

Tendencias históricas

Detalles técnicos

CVE-2022-26134 es una vulnerabilidad no autenticada de ejecución remota de código resultante de una inyección de Object Graph Navigational Language (OGNL). Los ataques de inyección OGNL han aumentado en popularidad después de que Apache Struts se viera afectado por un RCE en 2019(CVE-2019-0230) y Confluence en 2021(CVE-2021-26084).

Para identificar si un servidor Confluence es explotable, un atacante debe colocar una carga útil especial en la URI de una petición HTTP destinada al servicio. Un ejemplo de este tipo de carga útil OGNL codificada en URL sería el siguiente:

curl -v http://127.0.0.1:8081/%24%%7B&40java.lang.Runtime%40getRuntime%28%29.exec%28%22whoami%22%29%7D/

Si se explota con éxito, se ejecutará un comando `whoami` en el servidor Confluence con los mismos permisos que el usuario que ejecuta el servicio (por defecto, es el usuario "confluence").

Un atacante puede alterar aún más esta carga útil para forzar al servidor Confluence a enviar la salida del comando en la respuesta HTTP. Por ejemplo, la carga útil de OGNL podría crear un campo de encabezado de respuesta personalizado e introducir el valor del comando en ese lector de respuesta, lo que permitiría a un atacante buscar fácilmente servidores vulnerables enviando una carga útil a todos los servidores de Confluence y analizando la respuesta en busca del encabezado malicioso. Para obtener información más detallada sobre la causa raíz de la vulnerabilidad OGNL, visite el post de Rapid7 sobre esta vulnerabilidad.

Comparación con CVE-2021-26084

Dado que esta reciente vulnerabilidad sigue de cerca los mismos patrones de ataque que un exploit del año pasado por las mismas fechas, es una excelente oportunidad para dar un paso atrás y hacer un análisis comparativo entre ambos.

Cuando informamos inicialmente sobre CVE-2021-26084 en agosto de 2021, observamos alrededor de 13.787 hosts únicos que ejecutaban una versión vulnerable de Confluence. Tan solo siete días después del aviso inicial (31 de agosto de 2021), el número de servicios vulnerables se había reducido a 12.834. De esos hosts, 727 se habían actualizado a una versión no vulnerable de Confluence, mientras que 997 servicios se habían eliminado por completo de la Internet pública.

Si comparamos la antigua vulnerabilidad con la nueva, la diferencia es abismal. El 2 de junio de 2022, había 7.540 hosts vulnerables ejecutando Confluence, y en sólo cuatro días, ese número se ha reducido a 5.359, donde 839 hosts se actualizaron a una versión no vulnerable, y 3.229 fueron retirados de la Internet pública.

Debe tenerse en cuenta que, dado que estamos extrayendo estadísticas día a día, los hosts que se han conectado o han recuperado la conectividad durante este periodo de tiempo ejecutando una versión vulnerable de Confluence también forman parte de esa cifra.

¿Qué puedo hacer al respecto?

- Censys Los clientes de ASM tienen acceso a un nuevo riesgo que identifica las instancias de Confluence potencialmente vulnerables.

- Siga el proceso de actualización y corrección descrito en el aviso oficial.