Auteurs: Mark Ellzey, Ryan Lindner

Mises à jour :

- 06-08-2022: Ajout d'informations sur les comparaisons.

Le 2 juin 2022, Atlassian a annoncé la découverte d' une nouvelle vulnérabilité (assignée CVE-2022-26134) dans le produit WIKI d'entreprise largement déployé, Confluence. Bien que les détails soient encore flous, nous savons qu'il s'agit d'un exploit non authentifié qui entraîne l'exécution de code à distance (RCE) et qui affecte potentiellement toutes les versions de Confluence jusqu'aux versions corrigées connues. Nous savons également que le bogue a été signalé comme étant exploité dans la nature, alors bon vendredi à tous !

Dans son avis, Atlassian indique avoir corrigé le problème dans les versions suivantes du logiciel :

- 7.4.17

- 7.13.7

- 7.14.3

- 7.15.2

- 7.16.4

- 7.17.4

- 7.18.1

Cela fait presque un an que nous avons rapporté la dernière vulnérabilité majeure trouvée dans Confluence. Nous avons discuté des méthodes que nous avons utilisées pour identifier les serveurs Confluence sur Internet et, à l'époque, nous avions trouvé environ 12 000 services potentiellement vulnérables. Aujourd'hui, Censys a trouvé environ 9 325 services sur 8 347 hôtes distincts exécutant une version d'Atlassian Confluence.

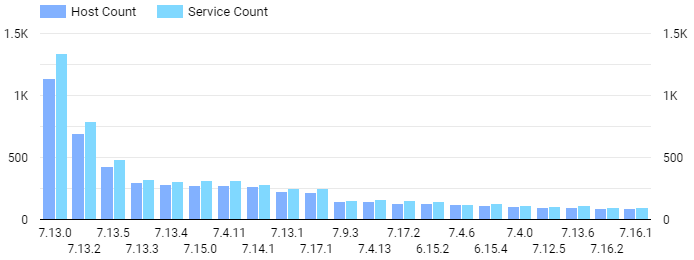

Versions de Confluence

Parmi ces services, la plupart des versions de Confluence que nous avons identifiées étaient v7.13.0(1 137 hôtes), v7.13.2(690 hôtes) et v7.13.5(429 hôtes) ; et si l'avis est exact, toutes ces versions sont susceptibles de subir cette nouvelle attaque.

Comme pour la vulnérabilité précédente de Confluence, Censys a pu identifier ces serveurs en utilisant quelques points de données trouvés dans la réponse HTTP d'un serveur en cours d'exécution :

- L'existence d'un en-tête de réponse X-Confluence-Request-Time.

- La valeur de la balise HTML meta : ajs-version-number

Les utilisateurs peuvent utiliser la requête de recherche suivante Censys pour trouver et identifier les services Confluence :

same_service(services.http.response.body: <meta name=”ajs-version-number” AND services.http.response.headers.unknown.name: “X-Confluence-Request-Time”)

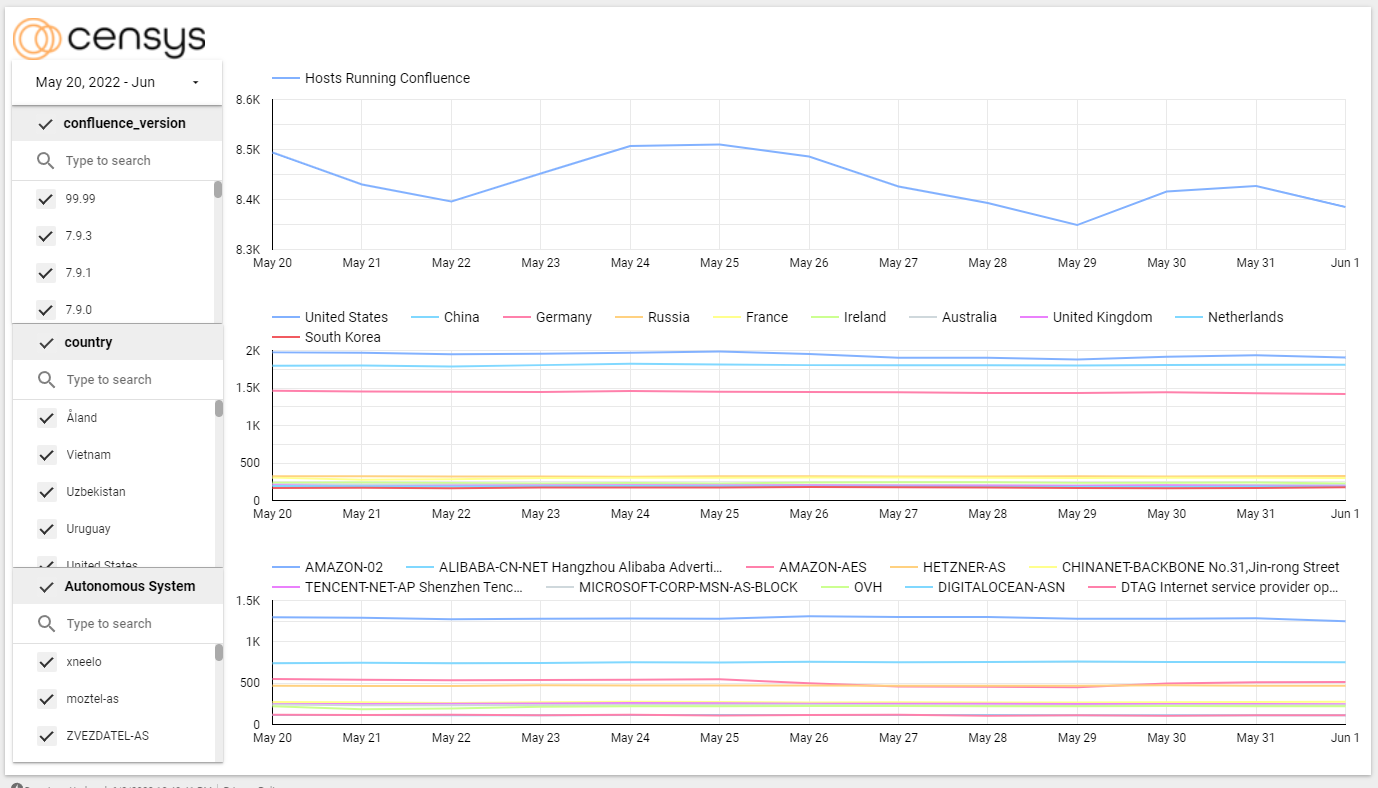

En option, Censys a créé un tableau de bord interactif pour analyser les services Confluence sur Internet. Ce tableau de bord permet aux utilisateurs de pivoter et de filtrer sur de nombreux champs, y compris la version actuelle de Confluence, le pays et le système autonome. Actuellement, il y a deux points de données principaux : des informations détaillées sur les déploiements actuels de Confluence et un autre pour les tendances historiques. Il convient de noter que ces données sont récupérées et agrégées toutes les 24 heures.

Cet outil peut être utilisé pour suivre les efforts déployés en ligne pour corriger et remédier à cette vulnérabilité spécifique au fil du temps.

Détails actuels

Tendances historiques

Détails techniques

CVE-2022-26134 est une vulnérabilité d'exécution de code à distance, non authentifiée, résultant d'une injection d'Object Graph Navigational Language (OGNL). Les attaques par injection d'OGNL ont gagné en popularité après qu'Apache Struts ait été affecté par une RCE en 2019(CVE-2019-0230) et Confluence en 2021(CVE-2021-26084).

Pour déterminer si un serveur Confluence est exploitable, un attaquant doit placer une charge utile spéciale dans l'URI d'une requête HTTP destinée au service. Un exemple d'une telle charge utile OGNL encodée dans l'URL serait le suivant :

curl -v http://127.0.0.1:8081/%24%%7B&40java.lang.Runtime%40getRuntime%28%29.exec%28%22whoami%22%29%7D/

En cas d'exploitation réussie, la commande `whoami` sera lancée sur le serveur Confluence avec les mêmes permissions que l'utilisateur qui exécute le service (par défaut, il s'agit de l'utilisateur "confluence").

Un attaquant peut encore modifier cette charge utile pour forcer le serveur Confluence à envoyer une sortie de commande dans la réponse HTTP. Par exemple, la charge utile OGNL pourrait créer un champ d'en-tête de réponse personnalisé et introduire la valeur de la commande dans ce lecteur de réponse, ce qui permettrait à un attaquant de rechercher facilement des serveurs vulnérables en envoyant une charge utile à tous les serveurs Confluence et en analysant la réponse à la recherche de l'en-tête malveillant. Pour des informations plus détaillées sur la cause première de la vulnérabilité OGNL, consultez l 'article de Rapid7 sur cette vulnérabilité.

Comparaison avec CVE-2021-26084

Étant donné que cette vulnérabilité récente fait étroitement écho aux mêmes schémas d'attaque qu'un exploit réalisé l'année dernière à la même époque, il s'agit d'une excellente occasion de prendre du recul et de procéder à une analyse comparative entre ces deux types d'attaques.

Lorsque nous avons initialement signalé le CVE-2021-26084 en août 2021, nous avons noté environ 13 787 hôtes uniques exécutant une version vulnérable de Confluence. Sept jours seulement après l'avis initial (31 août 2021), ce nombre de services vulnérables avait chuté à 12 834. Parmi ces hôtes, 727 ont été mis à niveau vers une version non vulnérable de Confluence, tandis que 997 services ont été retirés de l'internet public.

La comparaison entre l'ancienne vulnérabilité et la nouvelle est une différence du jour au lendemain ! Le 2 juin 2022, il y avait 7 540 hôtes vulnérables exécutant Confluence, et en seulement quatre jours, ce nombre est tombé à 5 359, où 839 hôtes ont été mis à niveau vers une version non vulnérable, et 3 229 ont été retirés de l'internet public.

Il convient de noter que, puisque nous établissons des statistiques au jour le jour, les hôtes qui ont été mis en ligne ou qui ont rétabli la connectivité au cours de cette période et qui utilisent une version vulnérable de Confluence sont également pris en compte dans ce chiffre.

Que puis-je faire ?

- Censys Les clients ASM ont accès à un nouveau risque qui identifie les instances Confluence potentiellement vulnérables.

- Suivez la procédure de mise à niveau et de remédiation décrite dans l'avis officiel.