Wie sieht die digitale Angriffsfläche in Ihrem Unternehmen aus? Ist Ihr Bild davon vollständig? Exakt?

Sicherheitsteams denken vielleicht, dass sie einen vollständigen Überblick über alles haben, was mit ihrer Organisation verbunden ist. In Wirklichkeit haben die meisten jedoch mit Sichtbarkeitslücken zu kämpfen, die durch Shadow IT, ephemere Cloud-Instanzen und andere digitale Ressourcen außerhalb ihres Zuständigkeitsbereichs entstehen.

In der Tat, Censys stellt fest, dass bis zu 80 % der Angriffsfläche eines Unternehmens unbekannt ist (mehr dazu, was eine Angriffsfläche ausmacht, siehe unten). Darüber hinaus gaben fast 70 % der Unternehmen an, dass sie einen Angriff erlebt haben, der auf eine unbekannte, nicht oder schlecht verwaltete externe Angriffsfläche zurückzuführen ist.

Abbildung Ihrer Angriffsfläche

Diese digitalen Bestände sind problematisch, weil Sicherheitsteams ihr Netzwerk nicht überwachen und verteidigen können, wenn sie nicht genau wissen, was sie besitzen. Für die Aufrechterhaltung einer effektiven Sicherheitslage muss man wissen, wie viele Assets man hat, wem sie innerhalb des Unternehmens gehören, wo sie sich befinden und welche davon anfällig für Social-Engineering-Angriffe, Phishing-Attacken oder andere Angriffe sein könnten.

Diese Notwendigkeit, die digitale Angriffsfläche des Unternehmens zu dokumentieren und kontinuierlich zu aktualisieren, macht die Abbildung der Angriffsfläche zu einem wesentlichen Bestandteil jeder Sicherheitsstrategie.

Sichern Sie Ihr Netzwerk mit Attack Surface Mapping

Bei der Erfassung von Angriffsflächen geht es um die Identifizierung, Überwachung und Verwaltung aller nach außen gerichteten Anlagen eines Unternehmens, die dem öffentlichen Internet (und damit auch Bedrohungsakteuren) ausgesetzt sind. Ein effektives Mapping ermöglicht es Unternehmen, ihre Angriffsfläche zu verstehen, einschließlich aller versteckten oder unbekannten Anlagen, die möglicherweise übersehen oder falsch konfiguriert wurden.

Was verstehen wir unter Angriffsfläche?

Es gibt verschiedene Arten von Angriffsflächen, darunter:

- Externe Angriffsfläche: Vermögenswerte, die dem öffentlichen Internet ausgesetzt sind, wie Domänen, IP-Adressen und Webserver.

- Interne Angriffsfläche: Vermögenswerte innerhalb des privaten Netzwerks einer Organisation, die ausgenutzt werden können, wenn Angreifer internen Zugang erhalten.

Das Verständnis der verschiedenen Arten von Angriffsflächen ist für die Umsetzung wirksamer Sicherheitsstrategien unerlässlich.

Wenn wir von der externen Angriffsfläche sprechen, beziehen wir uns auf alle nach außen gerichteten Ressourcen, die von Angreifern ausgenutzt werden könnten, um sich unbefugten Zugang zu einem System oder Netzwerk zu verschaffen. Zu diesen Ressourcen gehören alle öffentlich zugänglichen digitalen Ressourcen, die mit der Außenwelt interagieren.

Zu den typischen Komponenten einer Angriffsfläche gehören:

- IP-Adressen

- Domains

- Web-Server

- Cloud-Ressourcen (z. B. Speicherbereiche oder virtuelle Maschinen)

- Webanwendungen (ein wichtiger Schwerpunkt der Anwendungssicherheit)

- IoT-Geräte

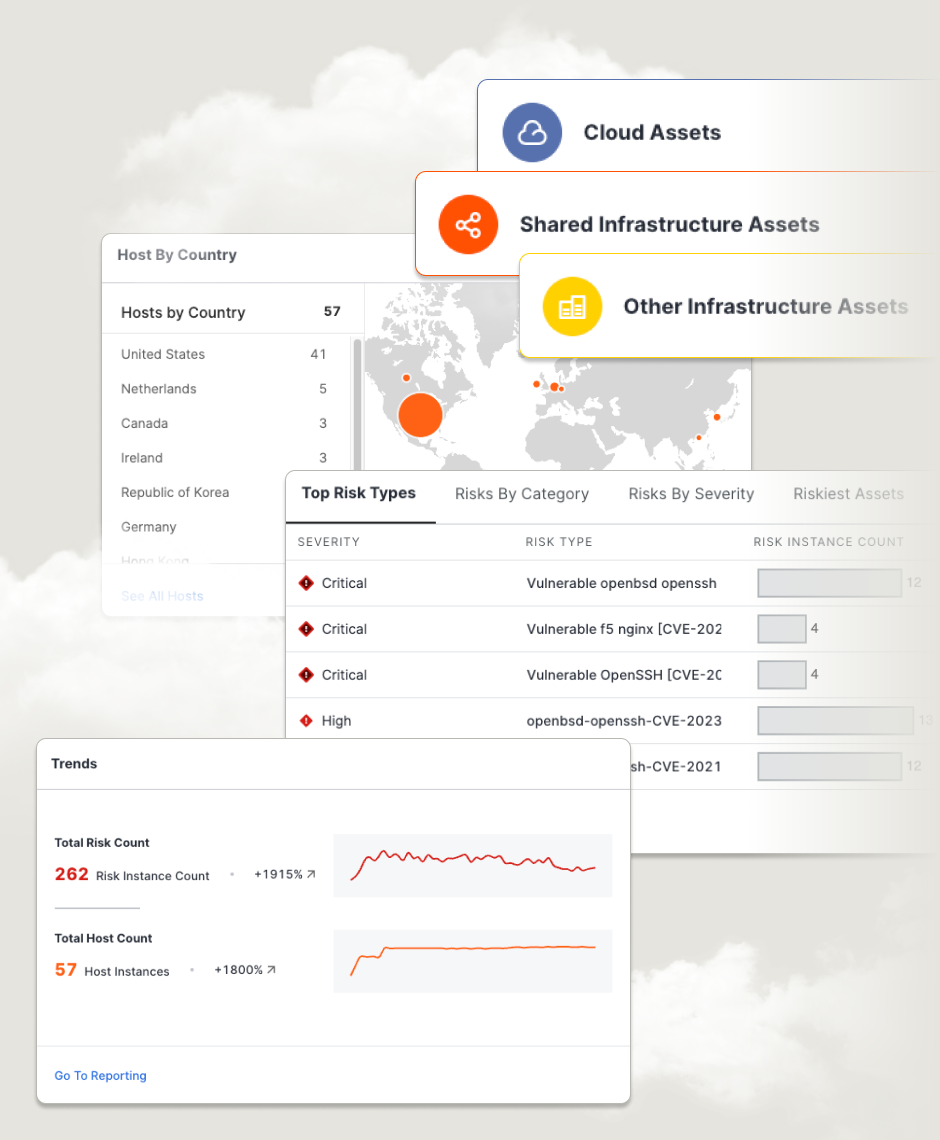

In Censys ASM entdeckte Angriffsflächentypen

Darüber hinaus können TLS/SSL-Zertifikate, APIs und sogar DNS-Einträge Teil einer Angriffsfläche sein. In dem Maße, in dem Unternehmen ihre digitale Angriffsfläche durch Cloud-Umgebungen, SaaS-Anwendungen und verteilte Infrastrukturen erweitern, wächst auch ihre Angriffsfläche, was das Risiko von Schwachstellen und Cyber-Bedrohungen erhöht.

Die sich entwickelnde Angriffsfläche

Angriffsflächen sind alles andere als statisch. Es ist sogar sehr wahrscheinlich, dass Ihre Angriffsfläche gestern noch anders aussah als heute. Die meisten Angriffsflächen entwickeln sich ständig weiter, da neue Ressourcen bereitgestellt werden, veraltete Ressourcen ausgemustert werden, Shadow IT ihren Weg ins Internet findet und sich Cloud-Instanzen kontinuierlich verändern.

All diese Veränderungen bedeuten, dass herkömmliche, punktuelle Bemühungen, eine Angriffsfläche zu kartieren, nicht ausreichen. Die monatliche, zweimonatliche oder sogar wöchentliche manuelle Bestandsaufnahme von Anlagen birgt Sicherheitsrisiken, denn zwischen diesen Bestandsaufnahmen können Anlagen ungeschützt und angreifbar werden und ins Visier von Bedrohungsakteuren geraten.

Alternativ dazu bietet eine Lösung zur Darstellung der Angriffsoberfläche einen Echtzeitüberblick über die sich entwickelnde Angriffsoberfläche, so dass Sicherheitsteams die nötige Transparenz erhalten, um Lücken zu schließen und die Angriffsoberfläche zu reduzieren.

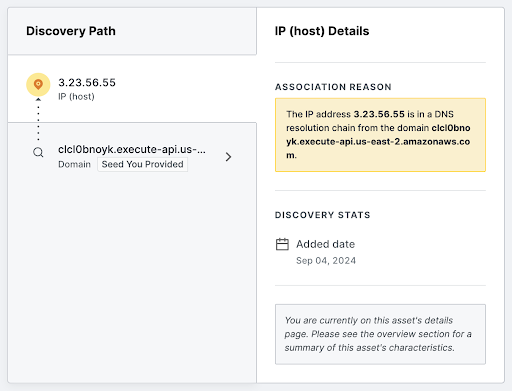

Censys Entdeckungspfad für die ASM-Angriffsoberfläche

Die Bedeutung des Attack Surface Mapping

Das Verständnis und die Verwaltung der Angriffsfläche ist für Sicherheitsteams und Entwickler von entscheidender Bedeutung, da sie so die mit den gefährdeten Ressourcen verbundenen Risiken mindern können. Die Abbildung der Angriffsfläche, die durch Tools wie External Attack Surface Management erleichtert wird, gibt den Teams die Möglichkeit, dieses Ziel kontinuierlich zu erreichen.

Wie Unternehmen von der Kartierung von Angriffsflächen profitieren

- Verbessertes Risikobewusstsein: Durch den Einsatz von Tools zur Abbildung von Angriffsflächen erhalten Sicherheitsteams Einblick in gefährdete Anlagen und können so potenzielle Einstiegspunkte für Angreifer erkennen. Dieses Bewusstsein ermöglicht ein proaktives Risikomanagement.

- Frühzeitige Erkennung von Schwachstellen: Kontinuierliche Sicherheitstests und die Analyse von Angriffsflächen helfen dabei, Schwachstellen in Echtzeit zu erkennen. So können Teams Fehlkonfigurationen, veraltete Software oder ungeschützte Dienste, die sensible Daten beherbergen könnten, beheben, bevor Angreifer sie als potenzielle Angriffsvektoren nutzen können.

- Bessere Reaktion auf Vorfälle: Mit einer gut verwalteten Angriffsfläche können Sicherheitsteams effizienter auf Sicherheitsvorfälle reagieren, da sie ein klares Bild von allen exponierten Anlagen und ihren potenziellen Risiken haben.

- Priorisierung von kritischen Assets: Tools für das Attack Surface Management helfen bei der Priorisierung von Schwachstellen auf der Grundlage der Wahrscheinlichkeit eines Angriffs und der Auswirkungen auf das Geschäft, so dass die kritischsten Risiken zuerst behandelt werden.

- Schutz vor Shadow IT: Entwickler stellen häufig Cloud-Ressourcen oder -Dienste bereit, die von den IT-Abteilungen nicht formell verfolgt werden ( Shadow IT). Die Erkennung von Cloud-Angriffsflächen identifiziert diese Ressourcen und stellt sicher, dass sie ordnungsgemäß abgesichert sind.

- Einhaltung von Richtlinien und Vorschriften: Das Führen eines aktuellen Bestandsverzeichnisses der dem Internet zugewandten Anlagen durch Zuordnung der Angriffsfläche hilft Unternehmen, die Compliance-Anforderungen zu erfüllen und die Wahrscheinlichkeit von Verstößen zu verringern.

- Verkleinertes Angriffsfenster: Durch die kontinuierliche Kartierung der Angriffsoberfläche können Unternehmen die Zeit, in der Schwachstellen ungeschützt bleiben, verkürzen und so das Zeitfenster für Angreifer verkleinern.

- Proaktive Ransomware-Abwehr: Durch die Verwaltung exponierter Anlagen, die von Ransomware angegriffen werden könnten, können Unternehmen die Risiken frühzeitig minimieren und so die Wahrscheinlichkeit eines erfolgreichen Ransomware-Angriffs verringern. Exponierte, öffentlich zugängliche Anlagen sind der Haupteinstiegspunkt für Ransomware-Gruppen.

Best Practices für die Kartierung und Analyse von Angriffsflächen

Nachdem wir nun festgestellt haben, warum die Erfassung von Angriffsflächen wichtig ist, wollen wir nun darüber sprechen, wie Ihre Bemühungen zur Erfassung von Angriffsflächen aussehen sollten, um eine maximale Wirksamkeit zu gewährleisten. Wie bereits erwähnt, können Sicherheitsteams ein Tool wie Attack Surface Management nutzen, um sich einen vollständigen Überblick über ihren digitalen Fußabdruck zu verschaffen. Bei der Evaluierung der Mapping- und Analyseoptionen von Attack Surface Management sollten Sie nach solchen suchen, die Ihnen die Möglichkeit bieten,:

- Kontinuierliche Erkennung und Inventarisierung von Assets: Aktualisieren Sie täglich Ihr Inventar aller mit dem Internet verbundenen Anlagen, einschließlich Servern, IP-Adressen, Cloud-Umgebungen und IoT-Geräten. Auf diese Weise wird sichergestellt, dass neu bereitgestellte oder geänderte Anlagen nachverfolgt und gesichert werden. Die kontinuierliche Überwachung ist von entscheidender Bedeutung, da sich Anlagen häufig ändern können, insbesondere in dynamischen Umgebungen wie Cloud-Diensten.

- Automatisieren Sie die Bestandsermittlung: Verwenden Sie automatisierte Tools zum regelmäßigen Scannen und Erkennen von Beständen. Die automatisierte Erkennung von Beständen stellt sicher, dass keine Lücken in der Angriffsoberfläche übersehen werden, insbesondere in komplexen Umgebungen, in denen Bestände unbekannt oder nicht verwaltet sein können, wie z. B. bei Tochtergesellschaften und Übernahmen.

- Priorisierung der Risiken auf der Grundlage ihrer Auswirkungen: Nicht alle Schwachstellen sind gleich. Verwenden Sie eine risikobasierte Priorisierung, um sich auf die Anlagen zu konzentrieren, die am ehesten angegriffen und ausgenutzt werden können. Dabei werden Faktoren wie der Geschäftswert der Anlagen, bekannte Schwachstellen und die Wahrscheinlichkeit eines Angriffs berücksichtigt.

- Überwachen Sie Cloud-Assets und ephemere Ressourcen: Stellen Sie sicher, dass Ihr Angriffsflächenmanagement auch Einblick in Cloud-basierte Ressourcen und dynamische Ressourcen wie Container, serverlose Funktionen und Cloud-Speicher-Buckets umfasst. Diese Ressourcen können schnell in Betrieb genommen und wieder außer Betrieb genommen werden, wodurch neue Risiken entstehen, wenn sie nicht kontinuierlich überwacht werden.

- Nutzen Sie Attribution für genaue Asset-Eigentümerschaft: Verwenden Sie Attributionstechniken, um sicherzustellen, dass entdeckte Assets korrekt der richtigen Organisation zugeordnet werden, insbesondere in Umgebungen mit komplexen Eigentumsstrukturen, wie z. B. Tochtergesellschaften oder Cloud-Service-Anbieter. Dies reduziert Fehlalarme und gewährleistet eine genaue Darstellung der Angriffsfläche.

- Implementierung strenger Sicherheitskontrollen und Patch-Management: Beschränken Sie den Zugang zu kritischen Systemen und bringen Sie regelmäßig Patches auf. Stellen Sie sicher, dass öffentlich zugängliche Dienste über eine ordnungsgemäße Authentifizierung verfügen und auf dem neuesten Stand sind, damit sie nicht von Angreifern ausgenutzt werden können, die das Internet nach ungepatchten Schwachstellen durchsuchen.

- Verfolgen und Verwalten von Zertifikaten und TLS-Konfigurationen: SSL/TLS-Fehlkonfigurationen sind ein häufiger Angriffsvektor. Überprüfen und aktualisieren Sie regelmäßig die Zertifikate und stellen Sie sicher, dass sie gültig und richtig konfiguriert sind, um Angreifer daran zu hindern, abgelaufene oder schwache Zertifikate auszunutzen.

- Regelmäßige Validierung der Behebungsmaßnahmen: Führen Sie kontinuierliche Scans durch, um zu überprüfen, ob die Schwachstellen korrekt gepatcht wurden und keine neuen Schwachstellen hinzugekommen sind. Auf diese Weise können Sie sicherstellen, dass frühere Probleme vollständig behoben und sicher sind.

Abbildung Ihrer Angriffsfläche

Angriffsflächenkartierung mit Censys

Censys Attack Surface Management geht über die herkömmliche Bestandsermittlung und -zuordnung hinaus, indem es tägliche Aktualisierungen und Echtzeittransparenz bietet, die die Herausforderungen bei der Zuordnung von Angriffsflächen entschärfen. Dieser proaktive Ansatz stellt sicher, dass Unternehmen ihre Angriffsfläche reduzieren, schnell auf Änderungen reagieren, neue Assets sichern und ein umfassendes Verständnis ihrer Angriffsfläche aufrechterhalten können, um Angriffe wie Ransomware und andere Exploits zu verhindern.

Censys Attack Surface Management

Mit Censys ASM profitieren Teams, die nach einer Lösung für die Abbildung von Angriffsflächen suchen, von folgenden Vorteilen:

Kontinuierliche Bestandsermittlung

Censys scannt kontinuierlich das Internet, um alle öffentlich zugänglichen Assets einer Organisation zu erkennen und zuzuordnen. Dazu gehören traditionelle Assets wie Domains, IP-Adressen und Zertifikate sowie ephemere Assets wie Cloud-Speicherbereiche und dynamische Cloud-Ressourcen. CensysDas internetweite Scannen stellt sicher, dass alle neuen oder geänderten Assets nahezu in Echtzeit identifiziert werden, so dass Unternehmen potenziellen Gefahren immer einen Schritt voraus sind.

Tägliche Aktualisierungen und automatisierte Aktualisierung der Bestände

Eine der Hauptstärken von Censysist die Fähigkeit, tägliche Aktualisierungen der Bestandserkennung durchzuführen. Dazu gehören das Scannen aller 65.535+ Ports und die Verarbeitung von Updates für Hosts, Domains, Zertifikate und Web-Entitäten. Automatische Seed-Aktualisierungen stellen sicher, dass neue Assets - ob durch Fusionen, Übernahmen oder neue Niederlassungen - schnell entdeckt und der Angriffsfläche hinzugefügt werden, um eine kontinuierliche Abdeckung zu gewährleisten.

Risikobasierte Prioritätensetzung

Censys unterstützt Sicherheitsteams bei der Priorisierung ihrer Reaktion auf Schwachstellen, indem sie einen umfassenden Kontext zu den entdeckten Assets liefert. Die Plattform hebt die kritischsten Schwachstellen auf der Grundlage von Faktoren wie CVE-Daten und Ausnutzungswahrscheinlichkeit hervor. So können sich die Teams auf die Anlagen konzentrieren, die das höchste Risiko für das Unternehmen darstellen.

Umfassende Cloud-Transparenz

Censys bietet über seine Cloud Connectors eine tiefgreifende Integration mit Cloud-Umgebungen, einschließlich AWS, Azure und GCP. Diese Konnektoren werden mehrmals täglich aktualisiert und stellen sicher, dass alle neu eingerichteten Cloud-Ressourcen schnell erkannt werden. Dies ist besonders wichtig für die Verwaltung der Sicherheit von Cloud-nativen und ephemeren Ressourcen, die sich häufig ändern.

Erweiterte Attribution für genaues Mapping

CensysDer Attributionsprozess ist ein wesentliches Unterscheidungsmerkmal beim Mapping von Angriffsflächen. Die Plattform verwendet fortschrittliche Techniken, einschließlich Daten aus Zertifikaten, DNS-Einträgen und WHOIS-Daten, um Assets genau ihren rechtmäßigen Eigentümern zuzuordnen. Dadurch werden Fehlalarme reduziert und sichergestellt, dass alle Objekte innerhalb der Angriffsfläche eines Unternehmens korrekt identifiziert werden.

Umfassendes Port- und Protokoll-Scanning

CensysDie Scanning-Funktionen sind beispiellos: Sie decken alle mehr als 65.000 Ports ab und nutzen prädiktives Scanning, um Dienste zu identifizieren, die auf Nicht-Standard-Ports laufen. Dieses Maß an Tiefe stellt sicher, dass auch schwer zu erkennende Dienste entdeckt und zugeordnet werden, so dass Unternehmen einen vollständigen Überblick über ihre Angriffsfläche erhalten.

Echtzeit-Warnungen und Integrationen

Censys bietet maßgeschneiderte Sicherheitswarnungen, die es Unternehmen ermöglichen, Benachrichtigungen auf der Grundlage ihrer Prioritäten zu erhalten, z. B. bei Änderungen an kritischen Anlagen oder neuen Schwachstellen. Diese Warnungen werden in bestehende Workflows und Sicherheitstools (z. B. SIEM, SOAR und Ticketingsysteme) integriert, um die Reaktion auf Vorfälle und deren Behebung zu optimieren.

Tiefgreifende Search Funktionen

CensysDie Plattform umfasst eine leistungsstarke Suchfunktion, mit der Benutzer ihren Anlagenbestand anhand von mehr als 2.000 Scan-Datenfeldern abfragen können. So erhalten Sicherheitsteams detaillierte Einblicke in ihre Anlagen, einschließlich offener Ports, Dienste, HTTP-Antwortdaten und Details zu Cloud-Anbietern, die dabei helfen, versteckte Schwachstellen aufzudecken.

Abbildung Ihrer Angriffsfläche

Zuordnen, Verwalten, Sichern

Durch den Einsatz von Tools zur Abbildung von Angriffsflächen können Sicherheitsteams einen kontinuierlichen Einblick in gefährdete Ressourcen gewinnen, Schwachstellen in Echtzeit erkennen und Prioritäten für das Risikomanagement setzen. Unabhängig davon, ob Sie Cloud-Umgebungen überwachen oder sich gegen Shadow IT verteidigen, bieten Lösungen wie Censys die notwendigen Einblicke in die Angriffsfläche, um fortschrittlichen Cyber-Bedrohungen einen Schritt voraus zu sein.

Interessieren Sie sich für weitere Ressourcen zur Kartierung und Verwaltung Ihrer Angriffsfläche? Lesen Sie unser Whitepaper ASM 101, das eBook Think Like an Attacker oder unseren ASM Buyer's Guide.