¿Qué aspecto tiene la superficie de ataque digital de su organización? ¿Está completa? ¿Es precisa?

Los equipos de seguridad pueden pensar que tienen una visión completa de todo lo que está conectado a su organización. Sin embargo, en realidad, la mayoría se enfrenta a lagunas de visibilidad causadas por las TI en la sombra, las instancias efímeras en la nube y otros activos digitales que surgen fuera de su ámbito.

De hecho, Censys ha descubierto que hasta el 80% de la superficie de ataque de una organización es desconocida (más adelante se explica en qué consiste una superficie de ataque). Además, casi el 70% de las organizaciones afirma haber sufrido un ataque derivado de una superficie de ataque externa desconocida, no gestionada o mal gestionada.

Mapee su superficie de ataque

Estos activos digitales son problemáticos porque los equipos de seguridad no pueden supervisar y defender su red si no tienen un conocimiento completo de lo que poseen. Mantener una postura de seguridad eficaz requiere saber cuántos activos se tienen, a quién pertenecen dentro de la organización, dónde viven y cuáles podrían ser vulnerables a un ataque de ingeniería social, de phishing o de otro tipo.

Esta necesidad de documentar y actualizar continuamente la superficie de ataque digital de la organización es lo que hace que el mapeo de la superficie de ataque sea una parte integral de cualquier estrategia de seguridad.

Protección de la red mediante el mapeo de la superficie de ataque

El mapeo de la superficie de ataque es el proceso de identificar, supervisar y gestionar todos los activos externos pertenecientes a una organización que están expuestos a la Internet pública (y, a su vez, a los actores de amenazas). Un mapeo eficaz permite a las organizaciones comprender su superficie de ataque, incluidos los activos ocultos o desconocidos que pueden haber sido pasados por alto o mal configurados.

¿Qué entendemos por superficie de ataque?

Existen varios tipos de superficie de ataque, entre ellos:

- Superficie de ataque externa: Activos expuestos a la Internet pública, como dominios, direcciones IP y servidores web.

- Superficie de ataque interna: Activos dentro de la red privada de una organización que podrían ser explotados si los atacantes obtienen acceso interno.

Comprender los distintos tipos de superficie de ataque es esencial para aplicar estrategias de seguridad eficaces.

Cuando hablamos de superficie de ataque externa, nos referimos a todos los activos externos que podrían ser explotados por los atacantes para obtener acceso no autorizado a un sistema o red. Estos activos incluyen cualquier recurso digital expuesto públicamente que interactúe con el mundo exterior.

Los componentes típicos de una superficie de ataque incluyen:

- Direcciones IP

- Dominios

- Servidores web

- Recursos en nube (como buckets de almacenamiento o máquinas virtuales)

- Aplicaciones web (un punto clave de la seguridad de las aplicaciones)

- Dispositivos IoT

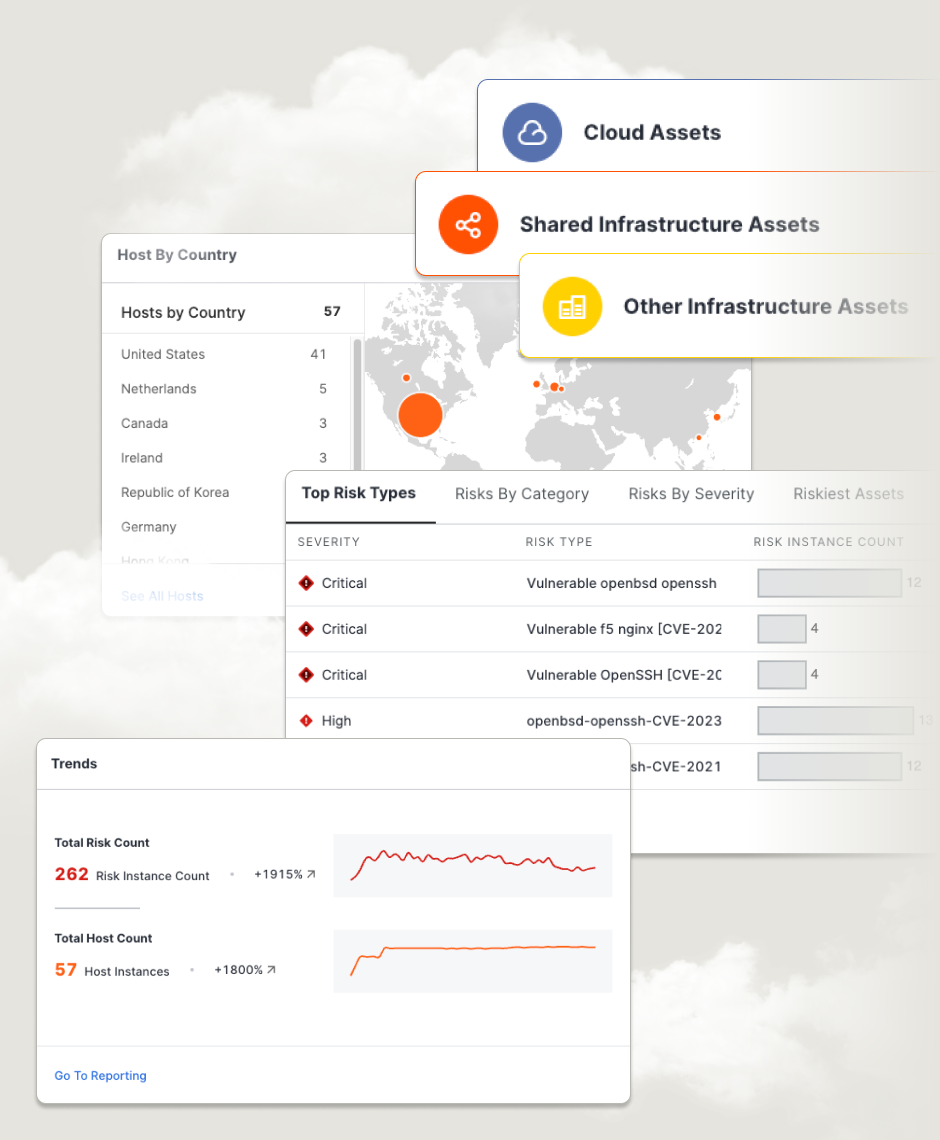

Tipos de activos de superficie de ataque descubiertos en Censys ASM

Además, los certificados TLS/SSL, las API e incluso los registros DNS pueden formar parte de una superficie de ataque. A medida que las organizaciones amplían su superficie de ataque digital a través de entornos en la nube, aplicaciones SaaS e infraestructuras distribuidas, su superficie de ataque crece, aumentando el riesgo de vulnerabilidades y ciberamenazas.

La evolución de la superficie de ataque

Las superficies de ataque son cualquier cosa menos estáticas. De hecho, es muy probable que la superficie de ataque de ayer no sea la de hoy. La mayoría de las superficies de ataque evolucionan constantemente a medida que se despliegan nuevos activos, se retiran activos obsoletos, los activos de TI en la sombra se abren camino en línea y las instancias en la nube cambian continuamente.

Todos estos cambios significan que los esfuerzos tradicionales y puntuales para cartografiar una superficie de ataque no son suficientes. Hacer un inventario manual de los activos mensual, bimensual o incluso semanalmente crea riesgos de seguridad, ya que entre estos esfuerzos de mapeo, los activos pueden quedar expuestos, vulnerables y convertirse en objetivo de los actores de amenazas.

Alternativamente, una solución de mapeo de la superficie de ataque proporciona una visión en tiempo real de la evolución de la superficie de ataque, dando a los equipos de seguridad la visibilidad que necesitan para cerrar las brechas y reducir la superficie de ataque.

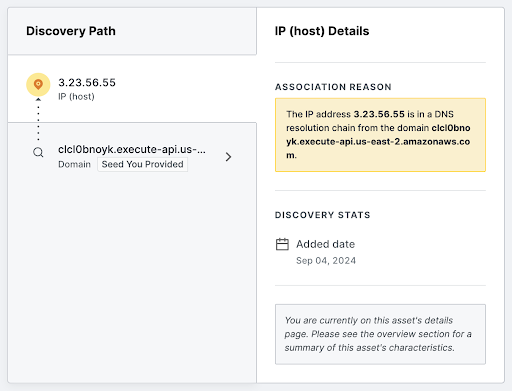

Censys Ruta de descubrimiento de la superficie de ataque ASM

La importancia del mapeo de la superficie de ataque

Comprender y gestionar la superficie de ataque es fundamental para los equipos de seguridad y los desarrolladores, ya que les permite mitigar los riesgos asociados a los activos expuestos. El mapeo de la superficie de ataque, facilitado por herramientas como Attack Surface Management externa, ofrece a los equipos una forma de lograr este objetivo de forma continua.

Cómo se benefician las organizaciones del mapeo de superficies de ataque

- Mejor conocimiento del riesgo: Mediante el uso de herramientas de mapeo de superficies de ataque, los equipos de seguridad pueden obtener visibilidad de los activos expuestos, lo que les ayuda a comprender los posibles puntos de entrada de los atacantes. Este conocimiento permite una gestión proactiva de los riesgos.

- Detección temprana de vulnerabilidades: Las pruebas de seguridad continuas y el análisis de la superficie de ataque ayudan a identificar vulnerabilidades en tiempo real, lo que permite a los equipos abordar configuraciones erróneas, software obsoleto o servicios expuestos que podrían estar albergando datos confidenciales antes de que los atacantes puedan utilizarlos como posibles vectores de ataque.

- Respuesta a incidentes mejorada: Con una superficie de ataque bien gestionada, los equipos de seguridad pueden responder más eficazmente a los incidentes de seguridad, ya que tienen una imagen clara de todos los activos expuestos y sus riesgos potenciales.

- Priorización de activos críticos: Las herramientas de gestión de la superficie de ataque ayudan a priorizar las vulnerabilidades en función de la probabilidad de explotación y el impacto empresarial, garantizando que los riesgos más críticos se aborden en primer lugar.

- Protección contra la TI en la sombra: Los desarrolladores a menudo despliegan recursos o servicios en la nube que pueden no ser formalmente rastreados por los departamentos de TI (también conocido como: Shadow IT). El descubrimiento de la superficie de ataque de la nube identifica estos activos y garantiza que estén debidamente protegidos.

- Cumplimiento y adhesión a la normativa: Mantener un inventario actualizado de los activos orientados a Internet mediante el mapeo de la superficie de ataque ayuda a las organizaciones a cumplir los requisitos de conformidad y a reducir la probabilidad de infracciones.

- Ventana de ataque reducida: Mediante el mapeo continuo de la superficie de ataque, las organizaciones pueden reducir el tiempo que las vulnerabilidades permanecen expuestas, reduciendo la ventana de oportunidad para los atacantes.

- Defensa proactiva contra el ransomware: Al gestionar los activos expuestos que podrían ser objetivo del ransomware, las organizaciones pueden mitigar los riesgos en una fase temprana, reduciendo las posibilidades de éxito de un ataque de ransomware. Los activos expuestos de cara al público son el principal punto de entrada para los grupos de ransomware.

Mejores prácticas para el mapeo y análisis de la superficie de ataque

Ahora que hemos establecido por qué es importante el mapeo de la superficie de ataque, hablemos de cómo deben ser sus esfuerzos de mapeo de la superficie de ataque para garantizar la máxima eficacia. Como ya se ha mencionado, los equipos de seguridad pueden recurrir a una herramienta de mapeo de superficies de ataque, como Attack Surface Management, para obtener una visión completa de su huella digital. Al evaluar las opciones de mapeo y análisis de Attack Surface Management, busque aquellas que le ofrezcan la posibilidad de:

- Descubra e inventaríe activos de forma continua: Actualice a diario su inventario de todos los activos con acceso a Internet, incluidos servidores, direcciones IP, entornos en la nube y dispositivos IoT. Esto garantiza el seguimiento y la seguridad de los activos recién desplegados o modificados. La supervisión continua es crucial, ya que los activos pueden cambiar con frecuencia, especialmente en entornos dinámicos como los servicios en la nube.

- Automatice el descubrimiento de activos: Utilice herramientas automatizadas para escanear y descubrir activos con regularidad. El descubrimiento automatizado de activos garantiza que no se pasen por alto lagunas en la superficie de ataque, especialmente cuando se trata de entornos complejos en los que los activos pueden ser desconocidos o no estar gestionados, como los que implican filiales y adquisiciones.

- Priorice los riesgos en función de su impacto: No todas las vulnerabilidades son iguales. Utilice la priorización basada en el riesgo para centrarse en los activos que tienen más probabilidades de ser atacados y explotados. Esto implica tener en cuenta factores como el valor empresarial de los activos, las vulnerabilidades conocidas y la probabilidad de explotación.

- Supervise los activos en la nube y los recursos efímeros: Asegúrese de que su gestión de la superficie de ataque incluye la visibilidad de los activos basados en la nube y los recursos dinámicos como contenedores, funciones sin servidor y cubos de almacenamiento en la nube. Estos activos pueden activarse y desactivarse rápidamente, creando nuevos riesgos si no se supervisan de forma continua.

- Aproveche la atribución para una propiedad precisa de los activos: Utilice técnicas de atribución para garantizar que los activos descubiertos se asignan correctamente a la organización adecuada, especialmente en entornos con estructuras de propiedad complejas, como filiales o proveedores de servicios en la nube. Esto reduce los falsos positivos y garantiza una representación precisa de la superficie de ataque.

- Aplique controles de seguridad estrictos y gestión de parches: Limite el acceso a los sistemas críticos y aplique parches con regularidad. Asegúrese de que los servicios expuestos públicamente cuentan con la autenticación adecuada y están actualizados para evitar su explotación por parte de atacantes que rastrean Internet en busca de vulnerabilidades sin parchear.

- Seguimiento y gestión de certificados y configuraciones TLS: Las desconfiguraciones SSL/TLS son un vector de ataque común. Analice y actualice periódicamente los certificados, asegurándose de que son válidos y están correctamente configurados para evitar que los atacantes se aprovechen de certificados caducados o débiles.

- Valide periódicamente los esfuerzos de corrección: Realice escaneos continuos para validar que las vulnerabilidades se han parcheado correctamente y que no se han introducido nuevas exposiciones. Esto ayuda a confirmar que los problemas anteriores se han corregido por completo y son seguros.

Mapee su superficie de ataque

Cartografía de la superficie de ataque con Censys

Censys La Gestión de la Superficie de Ataque va más allá del descubrimiento y mapeo tradicional de activos, ofreciendo actualizaciones diarias y visibilidad en tiempo real que mitigan los desafíos en el mapeo de la superficie de ataque. Este enfoque proactivo garantiza que las organizaciones puedan reducir su superficie de ataque, responder rápidamente a los cambios, proteger nuevos activos y mantener un conocimiento exhaustivo de su superficie de ataque, evitando que ataques como el ransomware y otros exploits tengan éxito.

Censys Attack Surface Management

Con Censys ASM, los equipos que buscan una solución de mapeo de superficies de ataque se benefician de:

Detección continua de activos

Censys explora continuamente Internet para descubrir y atribuir todos los activos públicos asociados a una organización. Esto incluye activos tradicionales como dominios, direcciones IP y certificados, así como activos efímeros como cubos de almacenamiento en la nube y recursos dinámicos en la nube. CensysLa exploración de Internet garantiza que cualquier activo nuevo o modificado se identifique prácticamente en tiempo real, lo que permite a las organizaciones anticiparse a posibles riesgos.

Actualizaciones diarias y actualización automática de semillas

Uno de los principales puntos fuertes de Censyses su capacidad para realizar actualizaciones diarias de detección de activos. Esto incluye el escaneado de los más de 65.535 puertos y el procesamiento de actualizaciones de hosts, dominios, certificados y entidades web. La actualización automática de semillas garantiza que los nuevos activos -ya sean introducidos por fusiones, adquisiciones o nuevas filiales- se descubran rápidamente y se añadan a la superficie de ataque, garantizando una cobertura continua.

Priorización basada en riesgos

Censys ayuda a los equipos de seguridad a priorizar su respuesta a las vulnerabilidades proporcionando un contexto rico en torno a los activos descubiertos. La plataforma destaca las exposiciones más críticas basándose en factores como los datos CVE y la probabilidad de explotación. Esto permite a los equipos centrarse en los activos que presentan el mayor riesgo para la organización.

Visibilidad integral de la nube

Censys ofrece una profunda integración con entornos de nube, incluidos AWS, Azure y GCP, a través de sus conectores de nube. Estos conectores se actualizan varias veces al día, lo que garantiza que se descubra rápidamente cualquier recurso en la nube que se haya puesto en marcha recientemente. Esto es especialmente importante para gestionar la seguridad de los recursos efímeros y nativos de la nube que cambian con frecuencia.

Atribución avanzada para un mapeo preciso

CensysEl proceso de "atribución" es un diferenciador clave en el mapeo de superficies de ataque. La plataforma utiliza técnicas avanzadas, incluidos datos de certificados, registros DNS y datos WHOIS, para atribuir con precisión los activos a sus legítimos propietarios. Esto reduce los falsos positivos y garantiza la correcta identificación de todos los activos de la superficie de ataque de una organización.

Escaneado completo de puertos y protocolos

CensysLas capacidades de escaneado de la solución de seguridad de Microsoft no tienen parangón, ya que cubre más de 65.000 puertos y utiliza el escaneado predictivo para identificar los servicios que se ejecutan en puertos no estándar. Este nivel de profundidad garantiza que incluso los servicios difíciles de detectar sean descubiertos y mapeados, proporcionando a las organizaciones una visión más completa de su superficie de ataque.

Alertas en tiempo real e integraciones

Censys proporciona alertas de seguridad personalizadas, permitiendo a las organizaciones recibir notificaciones basadas en sus prioridades, como cambios en activos críticos o vulnerabilidades emergentes. Estas alertas se integran en los flujos de trabajo y las herramientas de seguridad existentes (por ejemplo, SIEM, SOAR y sistemas de tickets) para agilizar la respuesta a incidentes y su corrección.

Funciones de búsqueda avanzada

CensysLa plataforma ' incluye una potente función de búsqueda que permite a los usuarios consultar su inventario de activos utilizando más de 2.000 campos de datos de escaneado. Esto proporciona a los equipos de seguridad información detallada sobre sus activos, incluidos puertos abiertos, servicios, datos de respuesta HTTP y detalles del proveedor de la nube, lo que ayuda a descubrir cualquier riesgo oculto.

Mapee su superficie de ataque

Mapearlo, gestionarlo, protegerlo

Al aprovechar las herramientas de mapeo de superficies de ataque, los equipos de seguridad pueden obtener visibilidad continua de los activos expuestos, detectar vulnerabilidades en tiempo real y priorizar los esfuerzos de gestión de riesgos. Tanto si supervisa entornos en la nube como si se defiende de las TI en la sombra, las soluciones como Censys proporcionan la información necesaria sobre la superficie de ataque para adelantarse a las ciberamenazas avanzadas.

¿Le interesan más recursos sobre el mapeo y la gestión de su superficie de ataque? Consulte nuestro documento ASM 101, el libro electrónico Think Like an Attacker (Piense como un atacante) o nuestra Guía del comprador de ASM.