À quoi ressemble la surface d'attaque numérique de votre organisation ? L'image que vous en avez est-elle complète ? Précise ?

Les équipes de sécurité peuvent penser qu'elles ont une vue complète de tout ce qui est connecté à leur organisation. Cependant, en réalité, la plupart d'entre elles sont confrontées à des lacunes de visibilité causées par Shadow IT, des instances éphémères dans le nuage et d'autres actifs numériques créés en dehors de leur champ d'action.

En effet, Censys constate que jusqu'à 80 % de la surface d'attaque d'une organisation est inconnue (pour en savoir plus sur ce qui constitue une surface d'attaque, voir ci-dessous). En outre, près de 70 % des organisations ont déclaré avoir subi une attaque résultant d'une surface d'attaque externe inconnue, non gérée ou mal gérée.

Cartographier votre surface d'attaque

Ces actifs numériques sont problématiques car les équipes de sécurité ne peuvent pas surveiller et défendre leur réseau si elles n'ont pas une compréhension complète de ce qu'ils possèdent. Pour maintenir une posture de sécurité efficace, il faut savoir combien d'actifs on possède, qui les possède au sein de l'organisation, où ils se trouvent et lesquels pourraient être vulnérables à une attaque d'ingénierie sociale, à une attaque par hameçonnage ou à toute autre attaque.

Ce besoin de documenter et d'actualiser en permanence la surface d'attaque numérique de l'organisation est la raison pour laquelle la cartographie de la surface d'attaque fait partie intégrante de toute stratégie de sécurité.

Sécuriser votre réseau grâce à la cartographie de la surface d'attaque

La cartographie de la surface d'attaque est le processus d'identification, de surveillance et de gestion de tous les actifs externes d'une organisation qui sont exposés à l'Internet public (et, par conséquent, aux acteurs de la menace). Une cartographie efficace permet aux organisations de comprendre leur surface d'attaque, y compris les actifs cachés ou inconnus qui peuvent avoir été négligés ou mal configurés.

Qu'entend-on par surface d'attaque ?

Il existe différents types de surface d'attaque:

- Surface d'attaque externe: Actifs exposés à l'internet public, tels que les domaines, les adresses IP et les serveurs web.

- Surface d'attaque interne: Actifs au sein du réseau privé d'une organisation qui pourraient être exploités si des attaquants obtenaient un accès interne.

Il est essentiel de comprendre les différents types de surface d'attaque pour mettre en œuvre des stratégies de sécurité efficaces.

Lorsque nous parlons de la surface d'attaque externe, nous faisons référence à tous les actifs en contact avec l'extérieur qui pourraient être exploités par des attaquants pour obtenir un accès non autorisé à un système ou à un réseau. Ces ressources comprennent toutes les ressources numériques exposées publiquement qui interagissent avec le monde extérieur.

Les éléments typiques d'une surface d'attaque sont les suivants

- Adresses IP

- Domaines

- Serveurs web

- Ressources en nuage (telles que les baquets de stockage ou les machines virtuelles)

- les applications web (un élément clé de la sécurité des applications)

- Dispositifs IoT

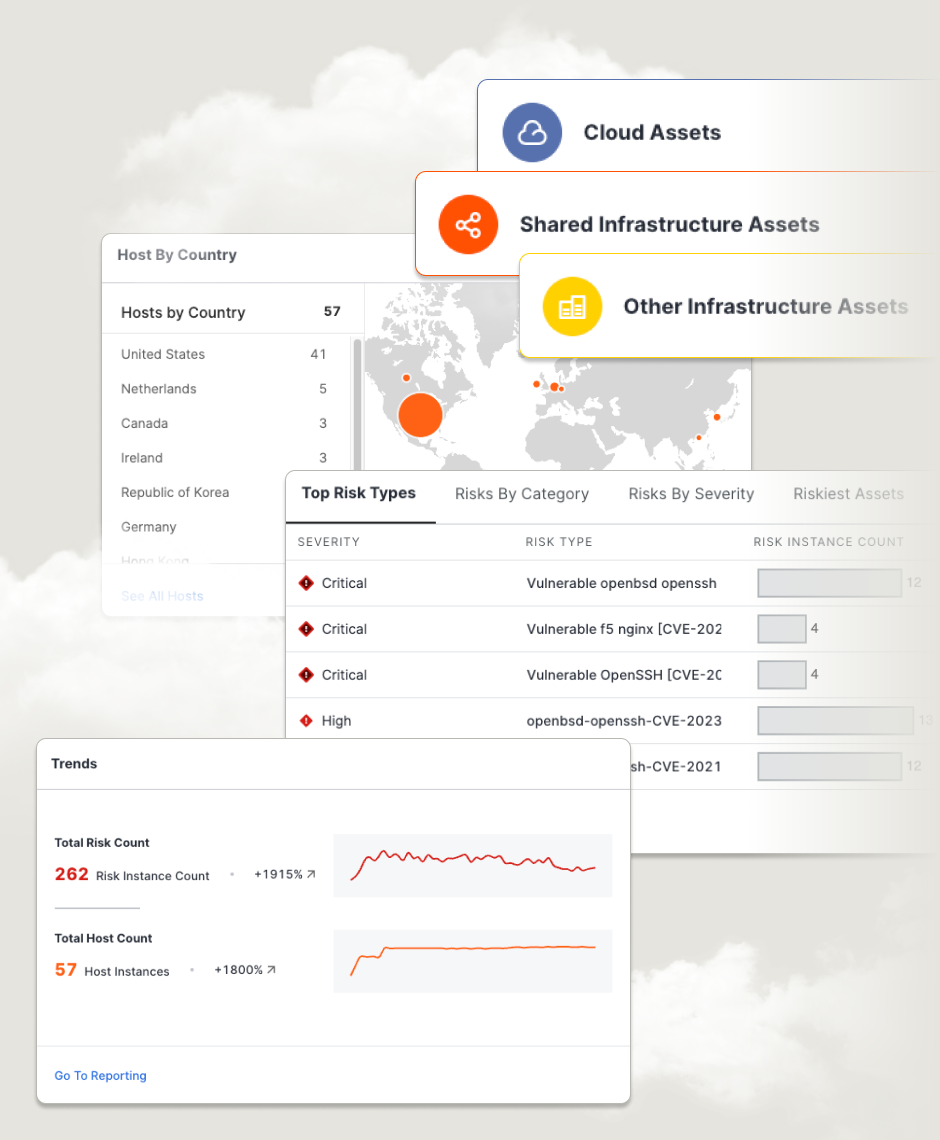

Types d'actifs de la surface d'attaque découverts dans Censys ASM

En outre, les certificats TLS/SSL, les API et même les enregistrements DNS peuvent faire partie d'une surface d'attaque. Au fur et à mesure que les entreprises étendent leur surface d'attaque numérique par le biais d'environnements en nuage, d'applications SaaS et d'infrastructures distribuées, leur surface d'attaque s'accroît, ce qui augmente le risque de vulnérabilités et de cybermenaces.

L'évolution de la surface d'attaque

Les surfaces d'attaque sont tout sauf statiques. En fait, il y a de fortes chances que votre surface d'attaque d'hier ne soit plus celle d'aujourd'hui. La plupart des surfaces d'attaque évoluent constamment au fur et à mesure que de nouveaux actifs sont déployés, que des actifs obsolètes sont mis hors service, que des actifs Shadow IT sont mis en ligne et que les instances en nuage changent continuellement.

Tous ces changements signifient que les efforts traditionnels et ponctuels pour cartographier une surface d'attaque ne sont pas suffisants. Faire manuellement l'inventaire des actifs tous les mois, tous les deux mois ou même toutes les semaines crée des risques pour la sécurité, car entre ces efforts de cartographie, les actifs peuvent devenir exposés, vulnérables et ciblés par les acteurs de la menace.

Par ailleurs, une solution de cartographie de la surface d'attaque fournit une vue en temps réel de l'évolution de la surface d'attaque, donnant aux équipes de sécurité la visibilité dont elles ont besoin pour combler les lacunes et réduire la surface d'attaque.

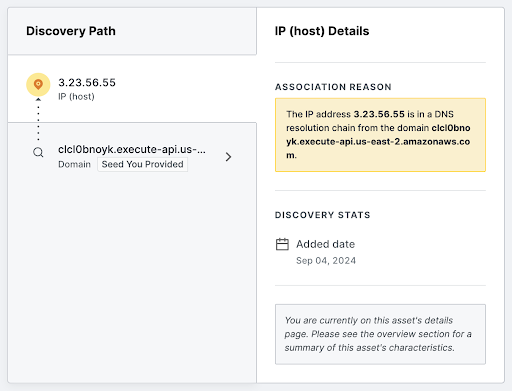

Censys Chemin de découverte de la surface d'attaque ASM

L'importance de la cartographie de la surface d'attaque

Comprendre et gérer la surface d'attaque est essentiel pour les équipes de sécurité et les développeurs, car cela leur permet d'atténuer les risques associés aux actifs exposés. La cartographie de la surface d'attaque, facilitée par des outils tels que la gestion externe de la surface d'attaque, permet aux équipes d'atteindre cet objectif de manière continue.

Comment les organisations peuvent-elles tirer profit de la cartographie des surfaces d'attaque ?

- Meilleure connaissance des risques: En utilisant des outils de cartographie de la surface d'attaque, les équipes de sécurité peuvent avoir une meilleure visibilité des actifs exposés, ce qui les aide à comprendre les points d'entrée potentiels pour les attaquants. Cette connaissance permet une gestion proactive des risques.

- Détection précoce des vulnérabilités: Les tests de sécurité continus et l'analyse de la surface d'attaque aident à identifier les vulnérabilités en temps réel, ce qui permet aux équipes de remédier aux mauvaises configurations, aux logiciels obsolètes ou aux services exposés qui pourraient abriter des données sensibles avant que les attaquants ne puissent les utiliser comme vecteurs d'attaque potentiels.

- Amélioration de la réponse aux incidents: Avec une surface d'attaque bien gérée, les équipes de sécurité peuvent répondre plus efficacement aux incidents de sécurité, car elles ont une vision claire de tous les actifs exposés et de leurs risques potentiels.

- Hiérarchisation des actifs critiques: Les outils de gestion de la surface d'attaque permettent de hiérarchiser les vulnérabilités en fonction de la probabilité d'exploitation et de l'impact sur l'entreprise, ce qui garantit que les risques les plus critiques sont traités en premier.

- Protection contre Shadow IT: Les développeurs déploient souvent des ressources ou des services en nuage qui peuvent ne pas être officiellement suivis par les services informatiques (alias : Shadow IT). La découverte de la surface d'attaque du cloud permet d'identifier ces ressources et de s'assurer qu'elles sont correctement sécurisées.

- Conformité et respect des réglementations: Le maintien d'un inventaire à jour des actifs connectés à Internet grâce à la cartographie de la surface d'attaque aide les organisations à répondre aux exigences de conformité et à réduire la probabilité d'infractions.

- Réduction de la fenêtre d'attaque: En cartographiant en permanence la surface d'attaque, les entreprises peuvent réduire le temps pendant lequel les vulnérabilités restent exposées, réduisant ainsi la fenêtre d'opportunité pour les attaquants.

- Défense proactive contre les ransomwares: en gérant les actifs exposés susceptibles d'être ciblés par des ransomwares, les organisations peuvent atténuer les risques à un stade précoce, réduisant ainsi les chances de réussite d'une attaque par ransomware. Les actifs exposés, en contact avec le public, sont le premier point d'entrée pour les groupes de ransomwares.

Meilleures pratiques pour la cartographie et l'analyse de la surface d'attaque

Maintenant que nous avons établi pourquoi la cartographie de la surface d'attaque est importante, voyons à quoi devraient ressembler vos efforts de cartographie de la surface d'attaque pour garantir une efficacité maximale. Comme nous l'avons mentionné, les équipes de sécurité peuvent se tourner vers un outil de cartographie de la surface d'attaque, comme Attack Surface Management, pour obtenir une vue complète de leur empreinte numérique. Lorsque vous évaluez les options de cartographie et d'analyse d'Attack Surface Management, recherchez celles qui vous permettent de :

- Découvrez et inventoriez les actifs en continu: Mettez à jour quotidiennement votre inventaire de tous les actifs faisant face à Internet, y compris les serveurs, les adresses IP, les environnements cloud et les appareils IoT. Cela permet de s'assurer que les actifs nouvellement déployés ou modifiés sont suivis et sécurisés. La surveillance continue est cruciale, car les actifs peuvent changer fréquemment, en particulier dans les environnements dynamiques tels que les services cloud.

- Automatiser la découverte des actifs: Utilisez des outils automatisés pour analyser et découvrir régulièrement les actifs. La découverte automatisée des actifs permet de s'assurer qu'aucune faille n'est oubliée dans la surface d'attaque, en particulier dans les environnements complexes où les actifs peuvent être inconnus ou non gérés, comme dans le cas de filiales et d'acquisitions.

- Hiérarchiser les risques en fonction de leur impact: Toutes les vulnérabilités ne sont pas égales. La hiérarchisation des risques permet de se concentrer sur les actifs les plus susceptibles d'être ciblés et exploités. Cela implique de prendre en compte des facteurs tels que la valeur commerciale des actifs, les vulnérabilités connues et la probabilité d'exploitation.

- Surveiller les actifs du cloud et les ressources éphémères: Assurez-vous que votre gestion de la surface d'attaque inclut une visibilité sur les actifs basés sur le cloud et les ressources dynamiques comme les conteneurs, les fonctions sans serveur et les buckets de stockage dans le cloud. Ces actifs peuvent être mis en service et hors service rapidement, créant de nouveaux risques s'ils ne sont pas surveillés en permanence.

- Tirer parti de l'attribution pour une propriété précise des actifs: Utilisez des techniques d'attribution pour vous assurer que les actifs découverts sont correctement attribués à la bonne organisation, en particulier dans les environnements avec des structures de propriété complexes, telles que les filiales ou les fournisseurs de services en nuage. Cela permet de réduire les faux positifs et de garantir une représentation précise de la surface d'attaque.

- Mettre en œuvre des contrôles de sécurité solides et une gestion des correctifs: Limiter l'accès aux systèmes critiques et appliquer régulièrement les correctifs. Veillez à ce que les services accessibles au public disposent d'une authentification appropriée et soient à jour afin d'éviter qu'ils ne soient exploités par des pirates qui recherchent sur l'internet des vulnérabilités non corrigées.

- Suivre et gérer les certificats et les configurations TLS: Les mauvaises configurations SSL/TLS sont un vecteur d'attaque courant. Analysez et mettez à jour régulièrement les certificats, en vous assurant qu'ils sont valides et correctement configurés, afin d'empêcher les attaquants d'exploiter des certificats périmés ou faibles.

- Valider régulièrement les efforts de remédiation: Effectuez des analyses continues pour vérifier que les vulnérabilités ont été corrigées correctement et que de nouvelles vulnérabilités n'ont pas été introduites. Cela permet de confirmer que les problèmes antérieurs ont été entièrement corrigés et sécurisés.

Cartographier votre surface d'attaque

Cartographie de la surface d'attaque avec Censys

Censys La gestion de la surface d'attaque va au-delà de la découverte et de la cartographie traditionnelles des actifs en offrant des mises à jour quotidiennes et une visibilité en temps réel qui atténuent les difficultés liées à la cartographie de la surface d'attaque. Cette approche proactive permet aux entreprises de réduire leur surface d'attaque, de réagir rapidement aux changements, de sécuriser les nouveaux actifs et de maintenir une compréhension complète de leur surface d'attaque, empêchant ainsi les attaques telles que les ransomwares et autres exploits de réussir.

Censys Attack Surface Management

Avec Censys ASM, les équipes à la recherche d'une solution de cartographie de la surface d'attaque bénéficient des avantages suivants :

Découverte continue des actifs

Censys balaie continuellement l'internet pour découvrir et attribuer tous les actifs publics associés à une organisation. Cela inclut les actifs traditionnels tels que les domaines, les adresses IP et les certificats, ainsi que les actifs éphémères tels que les godets de stockage en nuage et les ressources dynamiques en nuage. CensysL'analyse à l'échelle de l'Internet garantit que tout actif nouveau ou modifié est identifié en temps quasi réel, ce qui permet aux organisations de rester à l'affût des risques potentiels.

Mises à jour quotidiennes et rafraîchissement automatisé des semences

L'un des principaux atouts de Censysest sa capacité à effectuer des mises à jour quotidiennes de la découverte des actifs. Cela comprend l'analyse des 65 535+ ports et le traitement des mises à jour pour les hôtes, les domaines, les certificats et les entités Web. L'actualisation automatique des semences garantit que les nouveaux actifs - qu'ils soient introduits par des fusions, des acquisitions ou de nouvelles filiales - sont rapidement découverts et ajoutés à la surface d'attaque, assurant ainsi une couverture continue.

Priorité basée sur le risque

Censys aide les équipes de sécurité à hiérarchiser leur réponse aux vulnérabilités en fournissant un contexte riche autour des actifs découverts. La plateforme met en évidence les expositions les plus critiques sur la base de facteurs tels que les données CVE et la probabilité d'exploitation. Cela permet aux équipes de se concentrer sur les actifs qui présentent le risque le plus élevé pour l'organisation.

Visibilité complète de l'informatique en nuage

Censys offre une intégration approfondie avec les environnements en nuage, notamment AWS, Azure et GCP, grâce à ses connecteurs en nuage. Ces connecteurs sont mis à jour plusieurs fois par jour, ce qui permet de découvrir rapidement toute nouvelle ressource en nuage. Ceci est particulièrement important pour gérer la sécurité des ressources éphémères et natives du nuage qui changent fréquemment.

Attribution avancée pour une cartographie précise

CensysLe processus d'attribution est un élément clé de différenciation dans la cartographie de la surface d'attaque. La plateforme utilise des techniques avancées, notamment des données provenant de certificats, d'enregistrements DNS et de données WHOIS, pour attribuer avec précision les actifs à leurs propriétaires légitimes. Cela permet de réduire les faux positifs et de s'assurer que tous les actifs de la surface d'attaque d'une organisation sont correctement identifiés.

Analyse complète des ports et des protocoles

CensysLes capacités d'analyse du logiciel sont inégalées : elles couvrent plus de 65 000 ports et utilisent l'analyse prédictive pour identifier les services fonctionnant sur des ports non standard. Ce niveau de profondeur garantit que même les services difficiles à détecter sont découverts et cartographiés, offrant aux entreprises une vue plus complète de leur surface d'attaque.

Alertes en temps réel et intégrations

Censys Le système d'alertes en temps réel fournit des alertes de sécurité personnalisées, permettant aux organisations de recevoir des notifications basées sur leurs priorités, telles que des changements dans les actifs critiques ou des vulnérabilités émergentes. Ces alertes sont intégrées dans les flux de travail et les outils de sécurité existants (par exemple, SIEM, SOAR et systèmes de billetterie) afin de rationaliser la réponse aux incidents et la remédiation.

Capacités de recherche approfondies

CensysLa plateforme ' inclut une puissante fonctionnalité de recherche qui permet aux utilisateurs d'interroger leur inventaire d'actifs à l'aide de plus de 2 000 champs de données d'analyse. Les équipes de sécurité disposent ainsi d'informations détaillées sur leurs actifs, notamment les ports ouverts, les services, les données de réponse HTTP et les détails du fournisseur de cloud, ce qui permet de découvrir toute exposition cachée.

Cartographier votre surface d'attaque

Le cartographier, le gérer, le sécuriser

En utilisant des outils de cartographie de la surface d'attaque, les équipes de sécurité peuvent obtenir une visibilité continue sur les actifs exposés, détecter les vulnérabilités en temps réel et prioriser les efforts de gestion des risques. Qu'il s'agisse de surveiller des environnements en nuage ou de se défendre contre Shadow IT, des solutions telles que Censys fournissent les informations nécessaires sur la surface d'attaque pour garder une longueur d'avance sur les cybermenaces avancées.

Vous souhaitez obtenir d'autres ressources sur la cartographie et la gestion de votre surface d'attaque ? Consultez notre livre blanc ASM 101, l'ebook Think Like an Attacker ou notre guide d'achat ASM.