IP seguras de Ivanti Connect comprometidas

Actualización el 31 de enero de 2024:

Dos nuevas vulnerabilidadesCVE-2024-21893 y CVE-2024-21888, en las pasarelas Connect Secure, Policy Secure y ZTA, la primera de las cuales está siendo explotada activamente. Ivanti ha publicado una nueva mitigación que sirve como solución provisional hasta que estén disponibles los parches oficiales.

Ya está disponible un parche para las vulnerabilidades CVE-2023-46805 y CVE-2024-21887 reveladas anteriormente en Connect Secure (versiones 9.1R14.4, 9.1R17.2, 9.1R18.3, 22.4R2.2 y 22.5R1.1) y en la versión 22.6R1.3 de ZTA. En su aviso, Ivanti recomienda un restablecimiento de fábrica del dispositivo antes de aplicar el parche como medida de precaución. Los clientes que hayan aplicado este parche no necesitan implementar la mitigación.

Resumen

- La Directiva de Emergencia 24-01 de CISA, emitida el pasado viernes, requiere que todas las agencias de la FCEB mitiguen una cadena de exploits en Ivanti Connect Secure y Policy Secure, que actualmente está siendo explotada masivamente(CVE-2023-46805 y CVE-2024-21887).

- Cuando se utilizan estos dos CVE, un actor de amenazas no autenticado puede aprovechar estas vulnerabilidades para ejecutar comandos arbitrarios en servidores vulnerables.

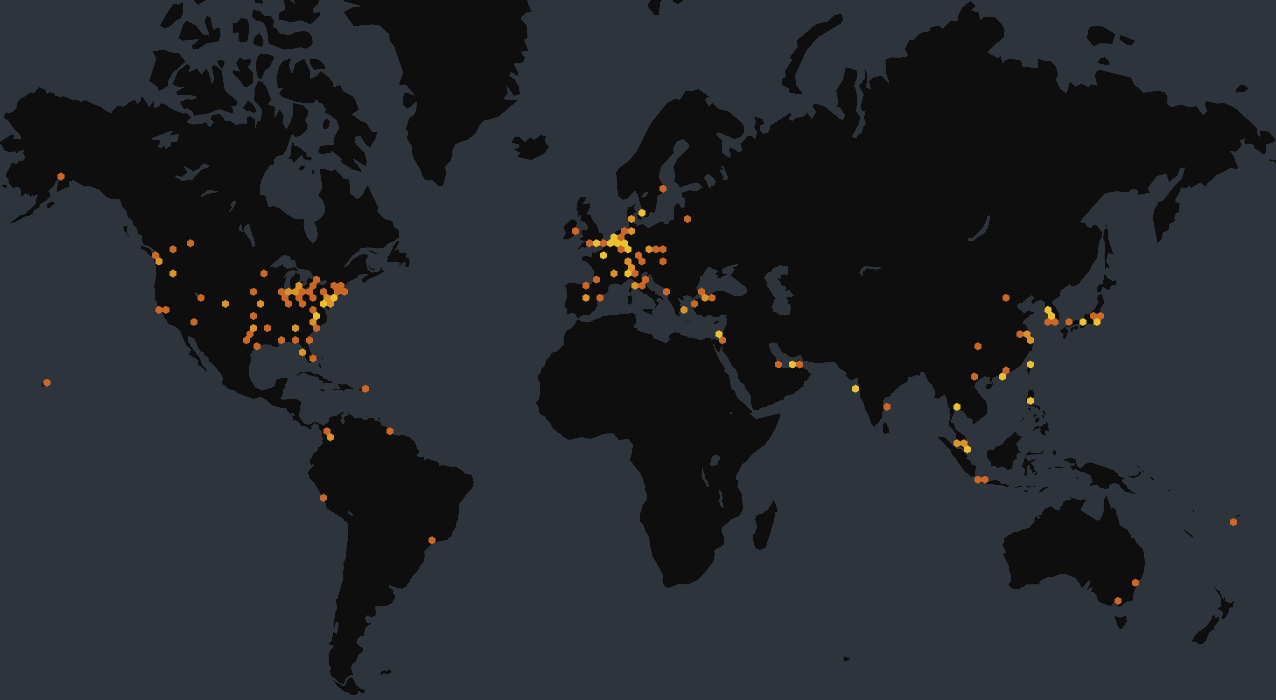

- A partir del lunes 22 de enero de 2024, Censys observado:

- Más de 26.000 hosts únicos de Connect Secure expuestos en la Internet pública. Las versiones versiones compatibles (9.x y 22.x) son vulnerables si las soluciones/mitigaciones no se aplican al dispositivo.

- 412 hosts permanecen comprometidos con una puerta trasera utilizada para el robo de credenciales.

- En el momento de escribir estas líneas, no se ha publicado ningún parche oficial. Sin embargo, Ivanti ha publicado los pasos de recuperación para que los clientes mitiguen sus sistemas mientras tanto. Se recomienda encarecidamente que aplique esta mitigación lo antes posible y ejecute sus sistemas con la herramienta de comprobación de integridad del proveedor para comprobar si están comprometidos.

El viernes pasado, CISA emitió la Directiva de Emergencia 24-01 que obliga a todas las agencias del Poder Ejecutivo Civil Federal (FCEB) a solucionar dos vulnerabilidades activamente explotadas en Ivanti Connect Secure e Ivanti Policy Secure. Estas vulnerabilidades, CVE-2023-46805 (una vulnerabilidad de omisión de autenticación) y CVE-2024-21887 (una vulnerabilidad de inyección de comandos), cuando se explotan en combinación, permiten a los actores maliciosos lograr la ejecución remota de código (RCE) en servidores vulnerables. Todas las versiones soportadas, incluidas las versiones 9.x y 22.x, están afectadas por estas vulnerabilidades (consulte la matriz de soporte de versiones de Ivanti).

Las agencias del FCEB tenían hasta las 11:59 EST del lunes 22 de enero para aplicar los pasos de recuperación de Ivanti, ejecutar la herramienta de comprobación de integridad del proveedor y tomar medidas adicionales si se detectaban indicios de compromiso.

Esta directiva no es ninguna sorpresa, teniendo en cuenta la explotación masiva en todo el mundo observada desde que Ivanti reveló inicialmente las vulnerabilidades el 10 de enero. Estas vulnerabilidades son especialmente graves dada la gravedad, la amplia exposición de estos sistemas y la complejidad de la mitigación, sobre todo teniendo en cuenta la ausencia de un parche oficial del proveedor en el momento de escribir estas líneas. Ivanti esbozó un plan para publicar parches en un calendario escalonado a partir de esta semana.

Los investigadores de Volexity identificaron por primera vez intentos de explotación que se remontaban a diciembre de 2023. Análisis posteriores revelaron que la actividad inicial era probablemente obra de un actor de amenazas no identificado rastreado por Volexity como "UTA0178." El 16 de enero se publicó una prueba de concepto.

Censys los investigadores realizaron escaneos para profundizar en el alcance de los servidores comprometidos.

Censys Hallazgos

A partir del lunes 22 de enero de 2024, Censys observó lo siguiente:

| Descripción |

Valor |

| Número de hosts únicos Connect Secure |

26,095 |

| Número de hosts comprometidos de Connect Secure |

412 |

| Porcentaje de hosts comprometidos |

1.5% |

| Número de receptores únicos de robo de credenciales / URL de devolución de llamada |

22 |

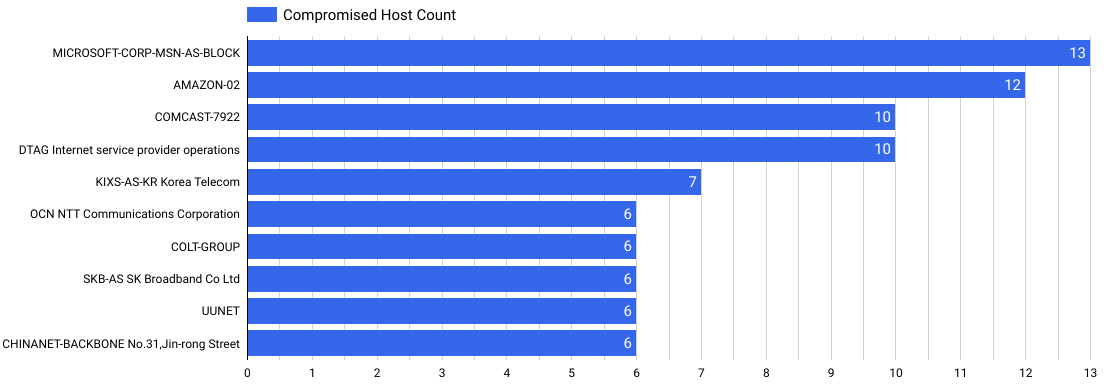

| Hosts comprometidos por sistema autónomo |

|

| Sistema autónomo |

Recuento de hosts comprometidos |

| MICROSOFT-CORP-MSN |

13 |

| AMAZON-02 |

12 |

| COMCAST-7922 |

10 |

| DTAG ISP |

10 |

| KIXS-AS-KR |

7 |

| OCN NTT Communications |

6 |

| COLT-GROUP |

6 |

| SKB-AS SK |

6 |

| UUNET |

6 |

| CHINANET-BACKBONE |

6 |

|

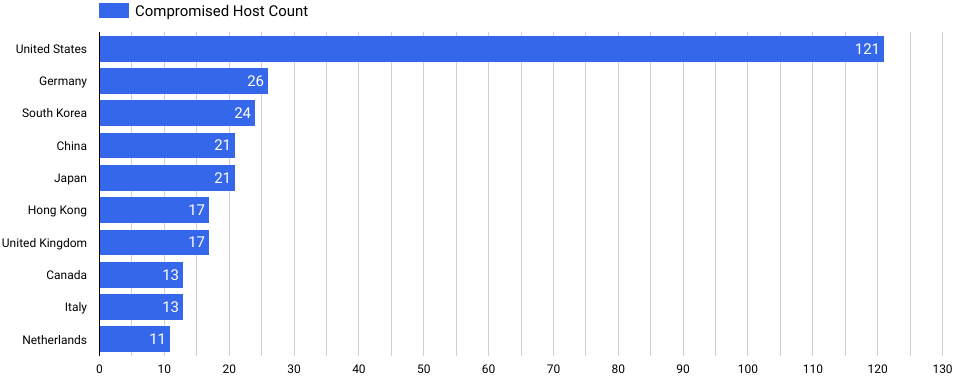

| Anfitriones comprometidos por país |

|

| Sistema autónomo |

Recuento de hosts comprometidos |

| Estados Unidos |

121 |

| Alemania |

26 |

| Corea del Sur |

24 |

| China |

21 |

| Japón |

21 |

| Hong Kong |

17 |

| Reino Unido |

17 |

| Canadá |

13 |

| Italia |

13 |

| Países Bajos |

11 |

|

En su investigación, Volexity observó que un componente javascript legítimo (/dana-na/auth/lastauthserverused.js), utilizado para recordar el último dominio de autenticación seleccionado, había sido modificado por los atacantes para incluir varios mecanismos de secuestro y exfiltración de la información de inicio de sesión del cliente. Este backdoored javascript enviaba los nombres de usuario, las contraseñas y la URL del intento de autenticación a un servidor HTTP propiedad del atacante.

Realizamos un análisis secundario en todos los servidores Ivanti Connect Secure de nuestro conjunto de datos y encontramos 412 hosts únicos con esta puerta trasera. Además, encontramos 22 "variantes" distintas (o métodos de devolución de llamada únicos), lo que podría indicar que varios atacantes o un único atacante están evolucionando sus tácticas.

Censys Los clientes de búsqueda pueden utilizar la siguiente consulta para identificar hosts Ivanti Connect Secure.

services.software.cpe: `cpe:2.3:a:ivanti:connect_secure:*:*:*:*:*:*:*`

- Supervisar la evolución de Ivanti de Ivanti para CVE-2023-46805 y CVE-2024-21887.

- Si un cliente afectado necesita ayuda adicional, abra un ticket con el soporte de Ivanti o póngase en contacto con CISA u otras agencias cibernéticas relevantes.

- Check if your Ivanti instance is exposed to the public internet using this Censys Search query: services.software.product: {“Connect Secure”, “connect_secure”}

- Censys Los clientes de Exposure Management pueden buscar hosts vulnerables mediante la siguiente consulta:

host.services.software.uniform_resource_identifier: `cpe:2.3:a:ivanti:connect_secure:*:*:*:*:*:*:*:*` o web_entity.instances.software.uniform_resource_identifier: `cpe:2.3:a:ivanti:connect_secure:*:*:*:*:*:*:*:*`

- Bloquea la siguiente lista de IPs detectadas haciendo intentos de explotación en los sensores Ivanti de GreyNoise: IPs que están escaneando o explotando dispositivos Ivanti vulnerables (a la GreyNoise) - GitHub