Kompromittierte Ivanti Connect Secure IPs

Aktualisierung am 31. Januar 2024:

Zwei neue SicherheitslückenCVE-2024-21893 und CVE-2024-21888, wurden in den Connect Secure-, Policy Secure- und ZTA-Gateways identifiziert, wobei die erstere aktiv ausgenutzt wird. Ivanti hat eine neue Entschärfung veröffentlicht, die als Workaround dient, bis offizielle Patches verfügbar sind.

Für die zuvor veröffentlichten CVE-2023-46805 und CVE-2024-21887 in Connect Secure (Versionen 9.1R14.4, 9.1R17.2, 9.1R18.3, 22.4R2.2 und 22.5R1.1) und ZTA Version 22.6R1.3 ist jetzt ein Patch verfügbar. Als Vorsichtsmaßnahme empfiehlt Ivanti, die Appliance vor der Anwendung des Patches auf die Werkseinstellungen zurückzusetzen. Kunden, die diesen Patch bereits installiert haben, müssen die Abschwächung nicht durchführen.

Zusammenfassung

- Die CISA-Notfalldirektive 24-01, die letzten Freitag herausgegeben wurde, verlangt von allen FCEB-Behörden, eine Exploit-Kette in Ivanti Connect Secure und Policy Secure zu entschärfen, die derzeit massenhaft ausgenutzt wird(CVE-2023-46805 und CVE-2024-21887)

- Wenn diese beiden CVEs verwendet werden, kann ein nicht authentifizierter Bedrohungsakteur diese Schwachstellen ausnutzen, um beliebige Befehle auf anfälligen Servern auszuführen.

- Ab Montag, 22. Januar 2024, Censys beobachtet:

- Über 26.000 einzelne Connect Secure-Hosts sind im öffentlichen Internet ausgesetzt. Die von dieser Software unterstützten Versionen (9.x und 22.x) sind anfällig, wenn die gemeldeten Abhilfemaßnahmen/Militärmaßnahmen nicht auf das Gerät angewendet werden.

- 412 Hosts bleiben kompromittiert mit einer Hintertür, die zum Diebstahl von Anmeldeinformationen verwendet wird.

- Zum Zeitpunkt der Erstellung dieses Artikels wurde noch kein offizieller Patch zur Verfügung gestellt. Ivanti hat jedoch Wiederherstellungsschritte für Kunden veröffentlicht, um ihre Systeme in der Zwischenzeit zu entschärfen. Es wird dringend empfohlen, dass Sie diese Abhilfemaßnahmen so schnell wie möglich anwenden und Ihre Systeme mit dem Integritätsprüfungs-Tool des Herstellers auf eine Gefährdung überprüfen.

Am vergangenen Freitag hat die CISA die Notfalldirektive 24-01 herausgegeben, die alle Bundesbehörden der zivilen Exekutive (Federal Civilian Executive Branch, FCEB) auffordert, zwei aktiv ausgenutzte Sicherheitslücken in Ivanti Connect Secure und Ivanti Policy Secure zu schließen. Diese Schwachstellen, CVE-2023-46805 (eine Sicherheitslücke zur Umgehung der Authentifizierung) und CVE-2024-21887 (eine Sicherheitslücke zur Einschleusung von Befehlen), ermöglichen es böswilligen Akteuren, Remotecodeausführung (RCE) auf anfälligen Servern zu erreichen, wenn sie in Kombination ausgenutzt werden. Alle unterstützten Versionen, einschließlich der Versionen 9.x und 22.x, sind von diesen Sicherheitslücken betroffen (siehe Ivantis Versionsunterstützungsmatrix).

Die FCEB-Agenturen hatten bis Montag, 22. Januar, 11:59 EST Zeit, die Wiederherstellungsmaßnahmen von Ivanti zu implementieren, das Integritätsprüfungs-Tool des Anbieters auszuführen und weitere Maßnahmen zu ergreifen, falls Anzeichen einer Kompromittierung festgestellt wurden.

Diese Richtlinie ist keine Überraschung, wenn man bedenkt, dass die Schwachstellen seit der ersten Veröffentlichung durch Ivanti am 10. Januar weltweit massiv ausgenutzt wurden. Diese Schwachstellen sind angesichts des Schweregrads, der weit verbreiteten Exposition dieser Systeme und der Komplexität der Abhilfemaßnahmen besonders schwerwiegend - vor allem, wenn man bedenkt, dass zum Zeitpunkt des Verfassens dieses Artikels noch kein offizieller Patch vom Hersteller zur Verfügung stand. Ivanti hat einen Plan zur Veröffentlichung von Patches in einem gestaffelten Zeitplan ab dieser Woche vorgestellt.

Die Volexity-Forscher identifizierten erste Ausnutzungsversuche, die auf den Dezember 2023 zurückgehen. Nachfolgende Analysen ergaben, dass die anfänglichen Aktivitäten wahrscheinlich das Werk eines nicht identifizierten Bedrohungsakteurs waren, der von Volexity als "UTA0178" verfolgt wurde. Ein Proof of Concept wurde am 16. Januar veröffentlicht.

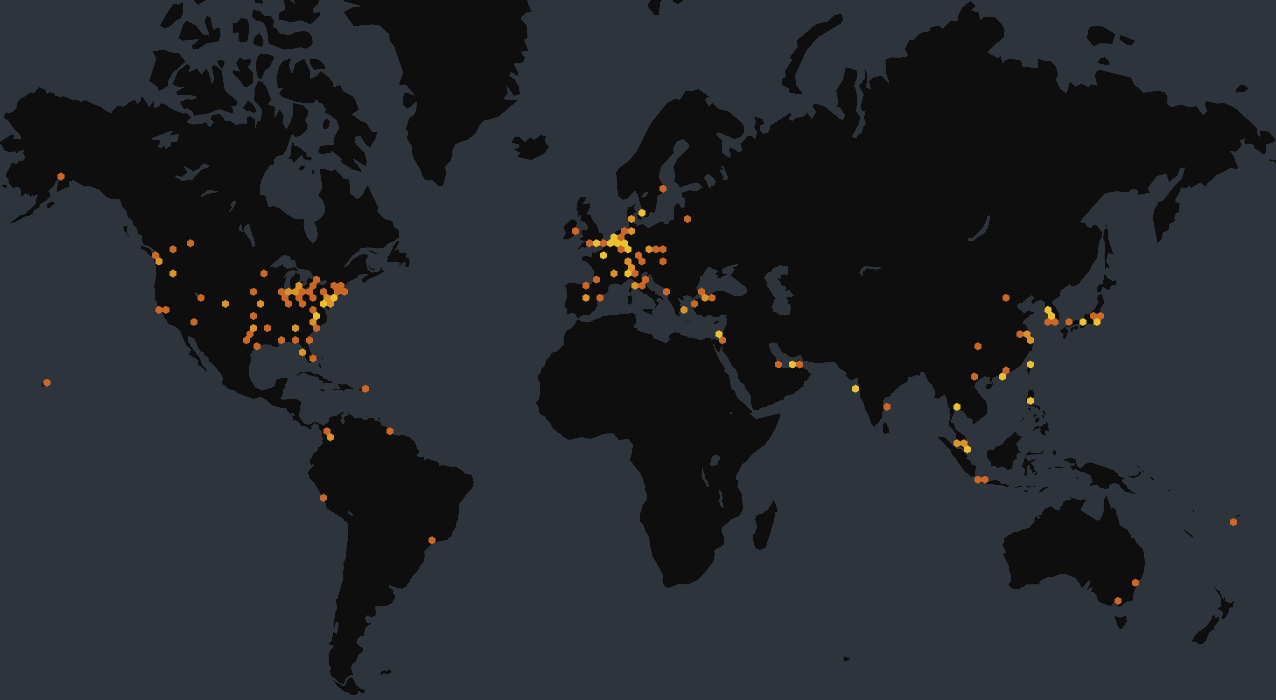

Censys Forscher führten Scans durch, um das Ausmaß der kompromittierten Server zu ermitteln.

Censys Fundstücke

Ab Montag, 22. Januar 2024, beobachtet Censys Folgendes:

| Beschreibung |

Wert |

| Anzahl der eindeutigen Connect Secure Hosts |

26,095 |

| Anzahl einzigartiger kompromittierter Connect Secure Hosts |

412 |

| Prozentsatz der kompromittierten Hosts |

1.5% |

| Anzahl der eindeutigen Credential Stealing Receivers / Callback URLs |

22 |

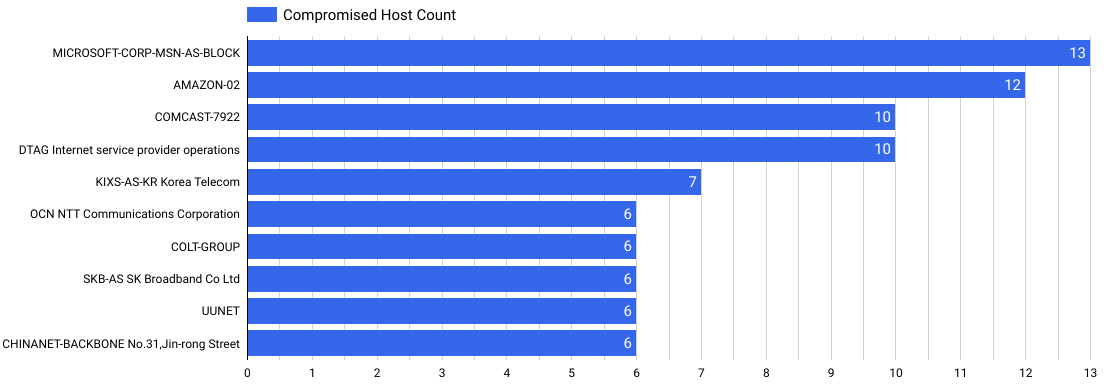

| Kompromittierte Hosts pro Autonomem System |

|

| Autonomes System |

Anzahl kompromittierter Hosts |

| MICROSOFT-CORP-MSN |

13 |

| AMAZON-02 |

12 |

| COMCAST-7922 |

10 |

| DTAG ISP |

10 |

| KIXS-AS-KR |

7 |

| OCN NTT Communications |

6 |

| COLT-GROUP |

6 |

| SKB-AS SK |

6 |

| UUNET |

6 |

| CHINANET-BACKBONE |

6 |

|

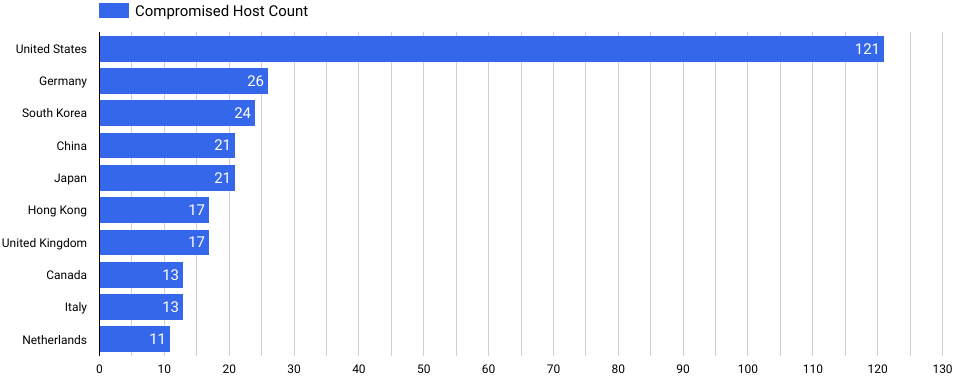

| Gefährdete Hosts pro Land |

|

| Autonomes System |

Anzahl kompromittierter Hosts |

| Vereinigte Staaten |

121 |

| Deutschland |

26 |

| Südkorea |

24 |

| China |

21 |

| Japan |

21 |

| Hongkong |

17 |

| Vereinigtes Königreich |

17 |

| Kanada |

13 |

| Italien |

13 |

| Niederlande |

11 |

|

In ihren Untersuchungen stellte Volexity fest, dass eine legitime Javascript-Komponente (/dana-na/auth/lastauthserverused.js), die dazu dient, den zuletzt gewählten Authentifizierungsbereich zu speichern, von Angreifern so verändert wurde, dass sie verschiedene Mechanismen zum Abfangen und Exfiltrieren von Client-Anmeldeinformationen enthält. Dieses manipulierte Javascript sendet die Benutzernamen, Kennwörter und die URL der versuchten Authentifizierung zurück an einen HTTP-Server, der sich im Besitz des Angreifers befindet.

Wir führten einen zweiten Scan auf allen Ivanti Connect Secure-Servern in unserem Datensatz durch und fanden 412 einzelne Hosts mit dieser Backdoor. Darüber hinaus fanden wir 22 verschiedene "Varianten" (oder einzigartige Callback-Methoden), was auf mehrere Angreifer oder einen einzelnen Angreifer hinweisen könnte, der seine Taktik weiterentwickelt.

Censys Search Kunden können die folgende Abfrage verwenden, um Ivanti Connect Secure-Hosts zu identifizieren.

services.software.cpe: `cpe:2.3:a:ivanti:connect_secure:*:*:*:*:*:*:*:*:*`

- Überwachen Sie Ivantis sich entwickelnde Anleitung zur Risikominderung für CVE-2023-46805 und CVE-2024-21887.

- Wenn ein betroffener Kunde zusätzliche Hilfe benötigt, öffnen Sie ein Ticket beim Ivanti-Support oder wenden Sie sich an die CISA oder andere zuständige Cyber-Agenturen.

- Check if your Ivanti instance is exposed to the public internet using this Censys Search query: services.software.product: {“Connect Secure”, “connect_secure”}

- Censys Exposure Management Kunden können mit der folgenden Abfrage nach gefährdeten Hosts suchen:

host.services.software.uniform_resource_identifier: `cpe:2.3:a:ivanti:connect_secure:*:*:*:*:*:*:*:*` oder web_entity.instances.software.uniform_resource_identifier: `cpe:2.3:a:ivanti:connect_secure:*:*:*:*:*:*:*:*`

- Blockieren Sie die folgende Liste von IPs, die bei Ausnutzungsversuchen von GreyNoise Ivanti-Sensoren entdeckt wurden: IPs, die nach verwundbaren Ivanti-Geräten scannen oder diese ausnutzen (a la GreyNoise) - GitHub