IP sécurisées Ivanti Connect compromises

Mise à jour le 31 janvier 2024 :

Deux nouvelles vulnérabilitésCVE-2024-21893 et CVE-2024-21888, ont été identifiées dans les passerelles Connect Secure, Policy Secure et ZTA, la première faisant l'objet d'une exploitation active. Ivanti a publié une nouvelle mesure d'atténuation qui sert de solution de contournement jusqu'à ce que les correctifs officiels soient disponibles.

Un correctif est maintenant disponible pour les CVE-2023-46805 et CVE-2024-21887 précédemment divulgués dans Connect Secure (versions 9.1R14.4, 9.1R17.2, 9.1R18.3, 22.4R2.2 et 22.5R1.1) et ZTA version 22.6R1.3. Dans son avis, Ivanti recommande une réinitialisation d'usine de l'appareil avant d'appliquer le correctif par mesure de précaution. Les clients qui ont appliqué ce correctif n'ont pas besoin de mettre en œuvre les mesures d'atténuation.

Résumé

- La directive d'urgence 24-01 de la CISA, publiée vendredi dernier, demande à toutes les agences FCEB d'atténuer une chaîne d'exploitation dans Ivanti Connect Secure et Policy Secure, qui fait actuellement l'objet d'une exploitation massive(CVE-2023-46805 et CVE-2024-21887).

- Lorsque ces deux CVE sont utilisés, un acteur non authentifié peut exploiter ces vulnérabilités pour exécuter des commandes arbitraires sur des serveurs vulnérables.

- A partir du lundi 22 janvier 2024, Censys a observé :

- À l'heure où nous écrivons ces lignes, aucun correctif officiel n'a été mis à disposition. Cependant, Ivanti a publié des étapes de récupération pour les clients afin d'atténuer leurs systèmes dans l'intervalle. Il est fortement recommandé d'appliquer ces mesures d'atténuation dès que possible et d'utiliser l'outil de vérification de l'intégrité du fournisseur pour vérifier que les systèmes ne sont pas compromis.

Vendredi dernier, la CISA a publié la directive d'urgence 24-01 demandant à toutes les agences du pouvoir exécutif civil fédéral (FCEB) de remédier à deux vulnérabilités activement exploitées dans Ivanti Connect Secure et Ivanti Policy Secure. Ces vulnérabilités, CVE-2023-46805 (une vulnérabilité de contournement d'authentification) et CVE-2024-21887 (une vulnérabilité d'injection de commande), lorsqu'elles sont exploitées en combinaison, permettent à des acteurs malveillants de réaliser une exécution de code à distance (RCE) sur des serveurs vulnérables. Toutes les versions supportées, y compris les versions 9.x et 22.x, sont affectées par ces vulnérabilités (voir la matrice de support des versions d'Ivanti).

Les agences du FCEB avaient jusqu'au lundi 22 janvier à 11:59 EST pour mettre en œuvre les étapes de récupération d'Ivanti, exécuter l'outil de vérification de l'intégrité du fournisseur et prendre des mesures supplémentaires si des signes de compromission étaient détectés.

Cette directive n'est pas une surprise, compte tenu de l'exploitation massive observée dans le monde entier depuis qu'Ivanti a révélé les vulnérabilités le 10 janvier. Ces vulnérabilités sont particulièrement graves compte tenu de leur sévérité, de l'exposition généralisée de ces systèmes et de la complexité des mesures d'atténuation, d'autant plus qu'aucun correctif officiel n'a été fourni par le fournisseur au moment de la rédaction du présent document. Ivanti a présenté un plan visant à publier des correctifs selon un calendrier échelonné à partir de cette semaine.

Les chercheurs de Volexity ont d'abord identifié des tentatives d'exploitation remontant à décembre 2023. Une analyse ultérieure a révélé que l'activité initiale était probablement le fait d'un acteur non identifié, identifié par Volexity sous le nom de "UTA0178". Une preuve de concept a été publiée le 16 janvier.

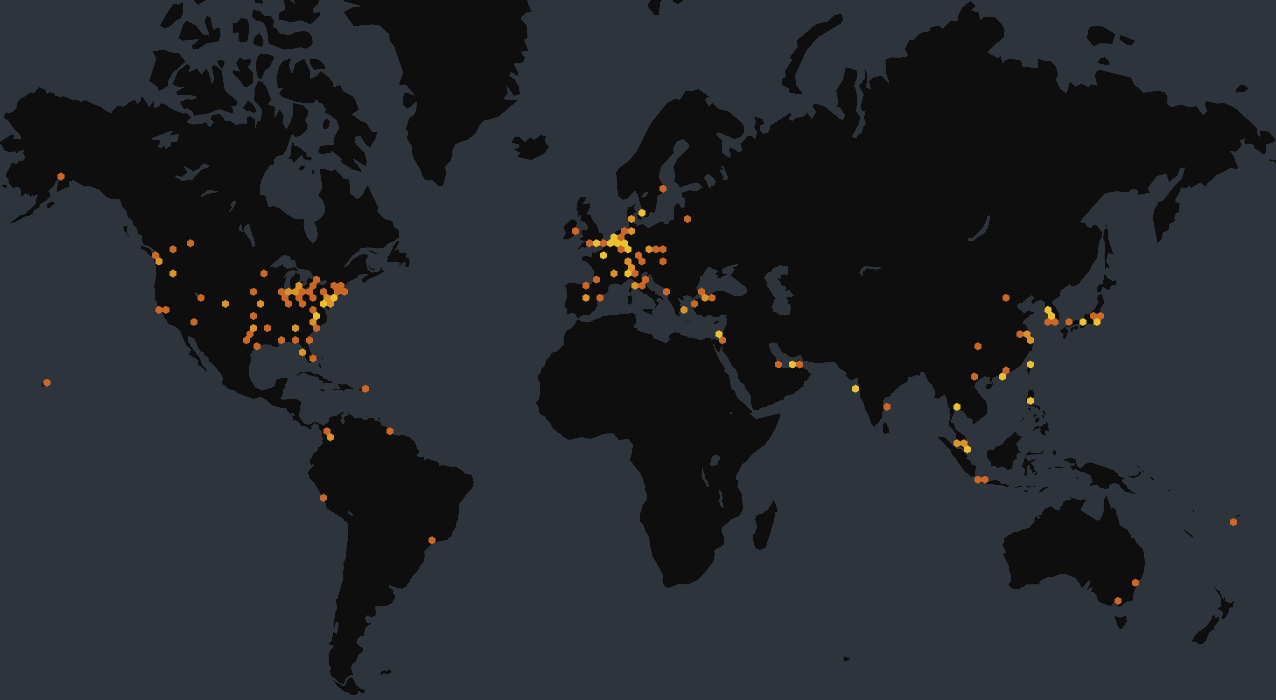

Censys ont effectué des analyses afin d'approfondir l'étendue des serveurs compromis.

Censys Résultats

A partir du lundi 22 janvier 2024, Censys a observé ce qui suit :

| Description |

Valeur |

| Nombre d'hôtes uniques Connect Secure |

26,095 |

| Nombre d'hôtes sécurisés Compromised Connect uniques |

412 |

| Pourcentage d'hôtes compromis |

1.5% |

| Nombre de récepteurs uniques de vol de données d'identification / URL de rappel |

22 |

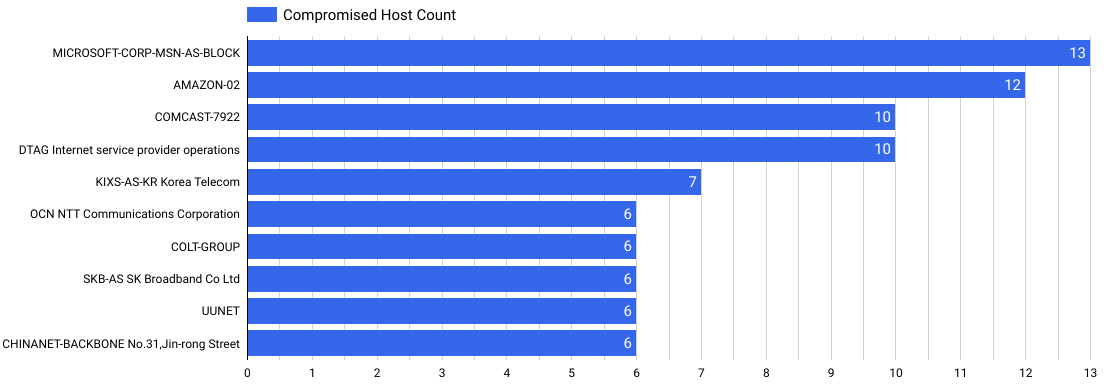

| Hôtes compromis par système autonome |

|

| Système autonome |

Nombre d'hôtes compromis |

| MICROSOFT-CORP-MSN |

13 |

| AMAZON-02 |

12 |

| COMCAST-7922 |

10 |

| DTAG ISP |

10 |

| KIXS-AS-KR |

7 |

| OCN NTT Communications |

6 |

| COLT-GROUP |

6 |

| SKB-AS SK |

6 |

| UUNET |

6 |

| CHINANET-BACKBONE |

6 |

|

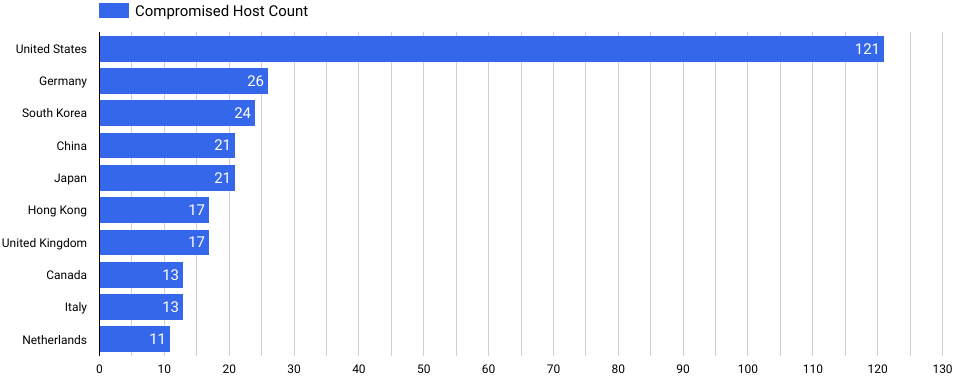

| Hôtes compromis par pays |

|

| Système autonome |

Nombre d'hôtes compromis |

| États-Unis |

121 |

| Allemagne |

26 |

| Corée du Sud |

24 |

| Chine |

21 |

| Japon |

21 |

| Hong Kong |

17 |

| Royaume-Uni |

17 |

| Canada |

13 |

| Italie |

13 |

| Pays-Bas |

11 |

|

Dans ses recherches, Volexity a noté qu'un composant javascript légitime (/dana-na/auth/lastauthserverused.js), utilisé pour mémoriser le dernier domaine d'authentification sélectionné, avait été modifié par des attaquants pour inclure divers mécanismes de détournement et d'exfiltration des informations de connexion des clients. Ce javascript rétroactif renvoie les noms d'utilisateur, les mots de passe et l'URL de la tentative d'authentification à un serveur HTTP appartenant à l'attaquant.

Nous avons effectué une analyse secondaire sur tous les serveurs Ivanti Connect Secure de notre ensemble de données et nous avons trouvé 412 hôtes uniques dotés de cette porte dérobée. En outre, nous avons trouvé 22 "variantes" distinctes (ou méthodes de rappel uniques), ce qui pourrait indiquer l'existence de plusieurs attaquants ou d'un attaquant unique faisant évoluer ses tactiques.

Censys Les clients peuvent utiliser la requête suivante pour identifier les hôtes Ivanti Connect Secure.

services.software.cpe : `cpe:2.3:a:ivanti:connect_secure:*:*:*:*:*:*:*:*`

- Suivre l'évolution des orientations d'Ivanti en matière d'atténuation d'Ivanti pour les CVE-2023-46805 et CVE-2024-21887 pour CVE-2023-46805 et CVE-2024-21887.

- Si un client touché a besoin d'une aide supplémentaire, il peut ouvrir un ticket avec le support d'Ivanti ou contacter la CISA ou d'autres agences cybernétiques compétentes.

- Check if your Ivanti instance is exposed to the public internet using this Censys Search query: services.software.product: {“Connect Secure”, “connect_secure”}

- Censys Les clients de la gestion de l'exposition peuvent rechercher les hôtes vulnérables à l'aide de la requête suivante :

host.services.software.uniform_resource_identifier : `cpe:2.3:a:ivanti:connect_secure:*:*:*:*:*:*:*:*` ou web_entity.instances.software.uniform_resource_identifier : `cpe:2.3:a:ivanti:connect_secure:*:*:*:*:*:*:*:*:*`

- Bloquer la liste suivante d'IPs détectées en train de faire des tentatives d'exploitation sur les capteurs Ivanti de GreyNoise : IPs qui recherchent ou exploitent des dispositifs Ivanti vulnérables (à la GreyNoise) - GitHub