La lista de organizaciones que se han presentado como víctimas de una violación de GoAnywhere es larga: Community Health Systems, Hatch Bank, Hitachi Energy, Rubrik, el Ayuntamiento de Toronto, Procter & Gamble, Saks Fifth Avenue y Crown Resorts.

actualización 2023-03-17

Hitachi Energy se ha convertido en la tercera organización en informar de una violación de datos en sus sistemas de archivos GoAnywhere llevada a cabo por la banda de ransomware Clop.

actualización 2023-03-02

Hatch Bank, una plataforma de banca digital fintech, se ha convertido en la segunda gran organización en informar de que algo menos de 140.000 nombres de clientes y SSNs fueron robados por actores de amenazas que explotaron esta vulnerabilidad en sus sistemas. La afirmación de Clop de que son responsables de estos ataques sigue sin verificarse. Ahora puede seguir el estado de esta vulnerabilidad con nuestro panel interactivo.

ACTUALIZACIÓN 2023-02-21

La célebre banda de ransomware Clop afirmó haber explotado la vulnerabilidad MFT de GoAnywhere para obtener acceso no autorizado a los datos de 130 organizaciones. Aunque esta afirmación sigue sin confirmarse, Huntress Threat Intelligence vinculó los recientes incidentes de GoAnywhere MFT a un grupo de amenazas que ha desplegado el ransomware Clop en el pasado. En una reciente declaración a la SEC, Community Health Systems, uno de los mayores proveedores de servicios sanitarios de Estados Unidos, informó de una violación de datos en sus instancias de GoAnywhere MFT que afectó a un millón de pacientes. Si su organización es cliente de GoAnywhere MFT, parchee su software lo antes posible.

TL;DR

- Se ha revelado una vulnerabilidad RCE preautentificación explotada activamente en el software de transferencia de archivos gestionados GoAnywhere que podría dar lugar a la exposición de datos confidenciales.

- A 13 de febrero de 2023, Censys encontró 330 hosts distintos que ejecutaban consolas administrativas GoAnywhere expuestas, de las cuales 267 tenían indicadores de ser vulnerables

- Parchee sus instancias MFT de GoAnywhere lo antes posible y asegúrelas con controles de acceso adecuados.

Introducción

El 1 de febrero de 2023, una empresa llamada Fortra (el desarrollador detrás de la infame herramienta de pruebas de penetración Cobalt Strike) anunció que había descubierto una vulnerabilidad de preautenticación en su producto "GoAnywhere MFT" (Managed File Transfer). Rastreada como CVE-2023-0669un atacante puede aprovechar esta vulnerabilidad para inyectar código y provocar una posible ejecución remota de código (RCE). Fortra ha publicado un parche de emergencia en la versión 7.1.2.

En su comunicadoFortra menciona que un atacante sólo necesita acceder a la consola de administración basada en web para explotar el servicio y que "en la mayoría de los casos [la consola de administración] sólo es accesible desde dentro de una red privada de la empresa, a través de VPN, o mediante direcciones IP permitidas", pero en realidad, nada impide que una persona configure el servicio con una IP pública. Esta vulnerabilidad no afecta a la interfaz de cliente web del servicio. Se ha publicado una prueba de concepto del exploit.

Censys Hallazgos

Desde el 13 de febrero de 2023, Censys ha observado 330 hosts únicos con paneles de administración GoAnywhere MFT activos expuestos a la Internet pública. La documentación del software documentación del software indica que los puertos de administración predeterminados son 8000 para HTTP estándar y 8001 para HTTPS. Censys observó que 257 (~78%) de los servicios expuestos a Internet se ejecutan en estos puertos predeterminados.

Los 10 países con más consolas de administración expuestas

Los 10 mejores sistemas autónomos

Las mejores versiones de software

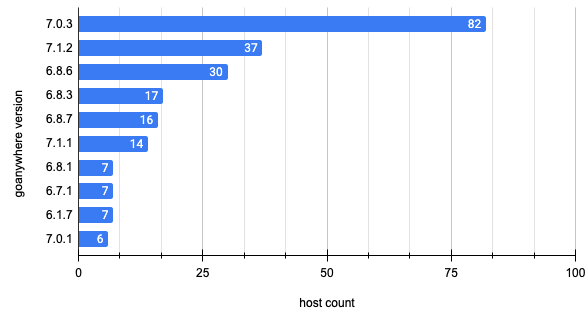

Algunas de las instancias de GoAnywhere que Censys observó ofrecen información sobre sus números de versión específicos a través de su título HTML. Pudimos obtener los números de versión de 304 hosts inspeccionando este campo. De estos, Censys encontró que 267 parecen estar ejecutando versiones vulnerables de GoAnywhere mientras que 37 indican tener la versión parcheada 7.1.2.

Además de aplicar el parche, es una buena práctica evitar exponer tus instancias de GoAnywhere a Internet.

Recomendaciones de mitigación

- Parchea tu software: actualiza todas tus instalaciones a GoAnywhere MFT versión 7.1.2. Aquí te explicamos cómo comprobar qué versión de GoAnywhere se está ejecutando en tu máquina: https://forum.goanywhere.com/gateway-version-license-check-1376

- Siga las medidas de mitigación sugeridas en el aviso de seguridad de Fortra, incluida la revisión de sus cuentas de usuario de administrador, la desactivación del código vulnerable y la garantía de que su consola de administración no está expuesta a la Internet pública.

- Para leer el aviso de seguridad completo en el portal de clientes de Fortra se necesita una cuenta gratuita, aunque el periodista de seguridad Brian Krebs ha pegado su contenido en un post público de Mastodon: https://infosec.exchange/@briankrebs/109795710941843934.

Más información: