La liste des organisations qui se sont déclarées victimes d'une violation de GoAnywhere est longue : Community Health Systems, Hatch Bank, Hitachi Energy, Rubrik, la ville de Toronto, Procter & Gamble, Saks Fifth Avenue et Crown Resorts.

Mise à jour 2023-03-17

Hitachi Energy est la troisième organisation à signaler une violation de données dans ses systèmes de fichiers GoAnywhere par le gang du ransomware Clop.

Mise à jour 2023-03-02

Hatch Bank, une plateforme bancaire fintech numérique, est devenue la deuxième grande organisation à signaler qu'un peu moins de 140 000 noms et numéros de sécurité sociale de clients ont été volés par des acteurs menaçants qui ont exploité cette vulnérabilité dans ses systèmes. L'affirmation de Clop selon laquelle ils sont responsables de ces attaques n'a pas été vérifiée. Vous pouvez désormais suivre l'évolution de cette vulnérabilité grâce à notre tableau de bord interactif.

MISE À JOUR 2023-02-21

Le célèbre gang du ransomware Clop a affirmé avoir exploité la vulnérabilité GoAnywhere MFT pour obtenir un accès non autorisé aux données de 130 organisations. Bien que cette affirmation ne soit pas confirmée, Huntress Threat Intelligence a établi un lien entre les récents incidents liés à GoAnywhere MFT et un groupe de menace qui a déjà déployé le ransomware Clop par le passé. Dans une récente déclaration à la SEC, Community Health Systems, l'un des plus grands fournisseurs de soins de santé aux États-Unis, a signalé une violation de données dans ses instances GoAnywhere MFT, qui a touché jusqu'à un million de patients. Cette vulnérabilité continue d'être activement exploitée - si votre organisation est cliente de GoAnywhere MFT, appliquez un correctif à votre logiciel dès que possible.

TL;DR

- Une vulnérabilité RCE pré-auth activement exploitée dans le logiciel GoAnywhere Managed File Transfer a été divulguée et pourrait conduire à l'exposition de données sensibles.

- Au 13 février 2023, Censys a trouvé 330 hôtes distincts exécutant des consoles d'administration GoAnywhere exposées, 267 d'entre eux présentant des indicateurs de vulnérabilité.

- Apportez des correctifs à vos instances GoAnywhere MFT dès que possible et sécurisez-les avec des contrôles d'accès appropriés.

Introduction

Le 1er février 2023, une entreprise nommée Fortra (développeur du tristement célèbre outil de test de pénétration Cobalt Strike) a annoncé qu'elle avait découvert une vulnérabilité de pré-authentification dans son produit "GoAnywhere MFT" (Managed File Transfer). Cette vulnérabilité est répertoriée sous le nom de CVE-2023-0669Un attaquant peut en tirer parti pour injecter du code, ce qui peut entraîner l'exécution de code à distance (RCE). Fortra a depuis publié un correctif d'urgence dans la version 7.1.2.

Dans sa déclarationFortra mentionne qu'un attaquant n'a besoin que d'accéder à la console d'administration basée sur le web pour exploiter le service et que "dans la plupart des cas, [la console d'administration] n'est accessible qu'à l'intérieur d'un réseau d'entreprise privé, par VPN, ou par des adresses IP autorisées", mais en réalité, rien n'empêche une personne de configurer le service avec une adresse IP publique. Cette vulnérabilité n'affecte pas l'interface client web du service. Une preuve de concept de l'exploit a été publiée.

Censys Résultats

Depuis le 13 février 2023, Censys a observé 330 hôtes uniques avec des panneaux d'administration GoAnywhere MFT actifs exposés à l'internet public. La documentation du logiciel indique que les ports d'administration par défaut sont 8000 pour le HTTP standard, et 8001 pour le HTTPS. Censys a observé que 257 (~78%) des services exposés à l'internet s'exécutent sur ces ports par défaut.

Top 10 des pays où les consoles d'administration sont exposées

Les 10 premiers systèmes autonomes

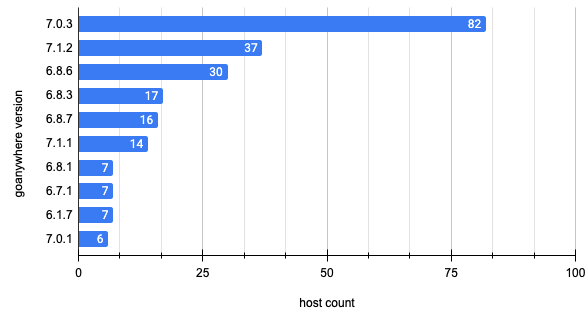

Principales versions du logiciel

Certaines des instances de GoAnywhere observées par Censys offrent des informations sur leurs numéros de version spécifiques via leur titre HTML. Nous avons pu obtenir les numéros de version de 304 hôtes en inspectant ce champ. Parmi ceux-ci, Censys a constaté que 267 semblent utiliser des versions vulnérables de GoAnywhere, tandis que 37 indiquent avoir la version corrigée 7.1.2.

Outre l'application du correctif, il est conseillé d'éviter d'exposer vos instances GoAnywhere à l'internet.

Recommandations en matière d'atténuation

- Mettez à jour votre logiciel : mettez à jour toutes vos installations vers GoAnywhere MFT version 7.1.2. Voici comment vérifier quelle version de GoAnywhere tourne sur votre machine : https://forum.goanywhere.com/gateway-version-license-check-1376

- Suivez les mesures d'atténuation suggérées dans l'avis de sécurité de Fortra, y compris la révision de vos comptes d'utilisateur administrateur, la désactivation du code vulnérable et l'assurance que votre console d'administration n'est pas exposée à l'internet public.

- Pour lire l'intégralité de l'avis de sécurité sur le portail client de Fortra, vous devez disposer d'un compte gratuit, mais Brian Krebs, journaliste spécialisé dans la sécurité, en a collé le contenu dans un message public sur Mastodon : https://infosec.exchange/@briankrebs/109795710941843934.

Pour en savoir plus :