Die Liste der Unternehmen, die sich als Opfer eines GoAnywhere-Verstoßes gemeldet haben, ist lang geworden: Community Health Systems, Hatch Bank, Hitachi Energy, Rubrik, die Stadt Toronto, Procter & Gamble, Saks Fifth Avenue und Crown Resorts.

Update 2023-03-17

Hitachi Energy ist das dritte Unternehmen, das eine Datenverletzung in seinen GoAnywhere-Dateisystemen durch die Ransomware-Bande Clop gemeldet hat.

Update 2023-03-02

Die Hatch Bank, eine digitale Fintech-Bankplattform, ist das zweite große Unternehmen, das sich meldet und berichtet, dass knapp 140.000 Kundennamen und SSN von Bedrohungsakteuren gestohlen wurden, die diese Schwachstelle in seinen Systemen ausnutzten. Die Behauptung von Clop, dass sie für diese Angriffe verantwortlich sind, bleibt unbestätigt. Mit unserem interaktiven Dashboard können Sie jetzt den Status dieser Sicherheitslücke verfolgen.

UPDATE 2023-02-21

Die berüchtigte Clop-Ransomware-Bande behauptete, die GoAnywhere-MFT-Schwachstelle ausgenutzt zu haben, um unbefugten Zugriff auf die Daten von 130 Unternehmen zu erhalten . Diese Behauptung bleibt zwar unbestätigt, aber Huntress Threat Intelligence brachte die jüngsten GoAnywhere-MFT-Vorfälle mit einer Bedrohungsgruppe in Verbindung, die in der Vergangenheit Clop-Ransomware eingesetzt hat. In einem kürzlich bei der US-Börsenaufsicht SEC eingereichten Bericht meldete Community Health Systems, einer der größten Gesundheitsdienstleister in den USA, eine Datenverletzung in seinen GoAnywhere MFT-Instanzen, von der bis zu 1 Million Patienten betroffen waren. Diese Schwachstelle wird nach wie vor aktiv ausgenutzt. Wenn Ihr Unternehmen ein GoAnywhere MFT-Kunde ist, sollten Sie Ihre Software so schnell wie möglich mit einem Patch versehen.

TL;DR

- Eine aktiv ausgenutzte Pre-Auth-RCE-Schwachstelle in der GoAnywhere Managed File Transfer-Software wurde bekannt, die zur Offenlegung sensibler Daten führen könnte

- Mit Stand vom 13. Februar 2023 fand Censys 330 verschiedene Hosts, auf denen ungeschützte GoAnywhere-Verwaltungskonsolen liefen, wobei 267 dieser Hosts Indikatoren für eine Anfälligkeit aufwiesen

- Patchen Sie Ihre GoAnywhere MFT-Instanzen so bald wie möglich und sichern Sie sie mit geeigneten Zugriffskontrollen.

Einführung

Am 1. Februar 2023 wird ein Unternehmen namens Fortra (der Entwickler des berüchtigten Penetrationstest-Tools Cobalt Strike) bekannt, dass sie eine Sicherheitslücke vor der Authentifizierung in ihrem Produkt "GoAnywhere MFT" (Managed File Transfer) entdeckt haben. Verfolgt als CVE-2023-0669kann ein Angreifer diese Schwachstelle ausnutzen, um Code einzuschleusen, der zu einer Remotecodeausführung (RCE) führen kann. Fortra hat inzwischen einen Notfall-Patch in Version 7.1.2 veröffentlicht.

In ihrer Erklärungerwähnt Fortra, dass ein Angreifer nur Zugang zur webbasierten Verwaltungskonsole benötigt, um den Dienst auszunutzen, und dass "in den meisten Fällen [die Verwaltungskonsole] nur von einem privaten Firmennetzwerk aus, über VPN oder über zulässige IP-Adressen zugänglich ist". Diese Sicherheitslücke betrifft nicht die Web-Client-Schnittstelle des Dienstes. Ein Proof of Concept des Exploits wurde bereits veröffentlicht.

Censys Fundstücke

Mit Stand vom 13. Februar 2023 hat Censys 330 einzelne Hosts mit aktiven GoAnywhere MFT-Administrationspanels beobachtet, die dem öffentlichen Internet ausgesetzt sind. Die Software-Dokumentation besagt, dass die Standard-Administrations-Ports 8000 für Standard-HTTP und 8001 für HTTPS sind. Censys beobachtete, dass 257 (~78%) der dem Internet ausgesetzten Dienste auf diesen Standard-Ports laufen.

Top 10 Länder mit offengelegten Admin-Konsolen

Die 10 wichtigsten autonomen Systeme

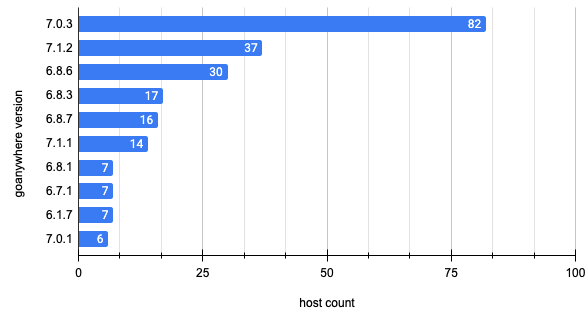

Wichtigste Software-Versionen

Einige der GoAnywhere-Instanzen, die Censys beobachtet hat, bieten Informationen über ihre spezifischen Versionsnummern über ihren HTML-Titel. Wir konnten die Versionsnummern von 304 Hosts ermitteln, indem wir dieses Feld untersuchten. Von diesen fand Censys heraus, dass 267 anscheinend verwundbare Versionen von GoAnywhere verwenden, während 37 die gepatchte Version 7.1.2 haben.

Zusätzlich zur Anwendung des Patches ist es ratsam, die GoAnywhere-Instanzen nicht dem Internet auszusetzen.