In jüngster Zeit wurde eine Sicherheitslücke diskutiert, die bestimmte Zyxel-Netzwerkgeräte betrifft(CVE-2023-28771) und aufgrund der Tatsache, dass Tausende dieser Geräte im Internet zu finden sind, Anlass zu großer Sorge gibt. Darüber hinaus haben die Forscher von Rapid7 eine Analyse durchgeführt, die diese Schwachstelle im Wesentlichen in einen skriptfähigen Angriff umwandelt. Und seit dem 25. Mai 2023 wird diese Sicherheitslücke Berichten zufolge vom Mirai-Botnet massenhaft ausgenutzt.

Obwohl Internet Key Exchange (IKE) das Protokoll ist, das zur Ausnutzung dieser Schwachstelle verwendet wird, handelt es sich nicht um eine Schwachstelle in IKE selbst, sondern um eine Folge dieser fehlerhaften Debugging-Funktion, die es nicht in ein Produktions-Build der Firmware geschafft haben sollte. Da IKE jedoch das einzige bekannte Protokoll ist, bei dem der Pfad zu dieser Schwachstelle ausgelöst werden kann, ist es sehr viel wahrscheinlicher, dass nur die Zyxel-Geräte, auf denen IKE läuft, tatsächlich für diesen Angriff anfällig sind.

Diese Schwachstelle rührt von einer problematischen Protokollierungsfunktion her. Anstatt einen sicheren Dateiverarbeitungsmechanismus zu verwenden, indem ein Dateihandle geöffnet und Daten in dieses Handle geschrieben werden, wählte Zyxel einen anderen Ansatz: Sie konstruierten einen "Echo"-Befehl, indem sie benutzergesteuerte Eingabedaten einfügten. Dieser Echo-Befehl wird anschließend über einen system()-Aufruf ausgeführt, wobei die Ausgabe in eine Datei in /tmp geschrieben wird. Diese Implementierung führt einen Vektor für die Injektion von Betriebssystembefehlen ein, da der Prozess der Befehlskonstruktion durch benutzergesteuerte Eingaben beeinflusst werden kann und es keine Datenbereinigung gibt.

Das bedeutet, dass ein Angreifer nur herausfinden muss, wie er diese Protokollierungsbedingung im Code aus der Ferne auslösen kann. Wie sich herausstellte, ist dieser Protokollierungscode während des Dekodierungsprozesses einer IKEv2-Benachrichtigung erreichbar. Da IKE über UDP läuft, muss ein Client lediglich eine IKE-Benachrichtigung senden, deren Nutzdaten eine einfache Betriebssystem-Befehlsinjektion enthalten (z. B. "; cat /etc/shadow" oder im Fall der Rapid7-Analyse eine Reverse Shell mit "/dev/tcp"), um dies auszulösen.

Laut der CVEsind die folgenden Zyxel-Geräte und -Versionen anfällig:

Unter den 24.457 Zyxel-Geräten, die wir beobachtet haben, wurde festgestellt, dass die überwiegende Mehrheit, etwa 86,72 % (21.210 Geräte), das IKE-Protokoll verwendet. Dies deutet darauf hin, dass diese Geräte potenziell anfällig für diese spezielle Sicherheitslücke sind. Andererseits nutzten nur 3.247 Geräte, die etwa 13,28 % der Gesamtzahl ausmachen, nicht das IKE-Protokoll und sind daher möglicherweise nicht direkt von dieser Sicherheitslücke betroffen.

Wir können die Liste der Hosts, die für diesen Angriff anfällig sind, mit der folgenden SuchanfrageCensys anzeigen:

(services.http.response.html_title={

"ATP100", "ATP200", "ATP500",

"ATP700", "ATP800", "USG FLEX 100",

"USG FLEX 100W", "USG FLEX 200",

"USG FLEX 50", "USG FLEX 700",

"VPN100", "VPN1000", "VPN300", "VPN50"

}

OR

same_service(

services.software.product:"usg310"

and

services.software.vendor:"Zyxel"

)

OR

same_service(

services.software.product:"usg100"

and

services.software.vendor:"Zyxel"

))

Und wenn wir nur die Hosts sehen wollen, auf denen auch IKE läuft, können wir folgendes an die Datei anhängen obige Suchanfrage: and services.service_name=IKE

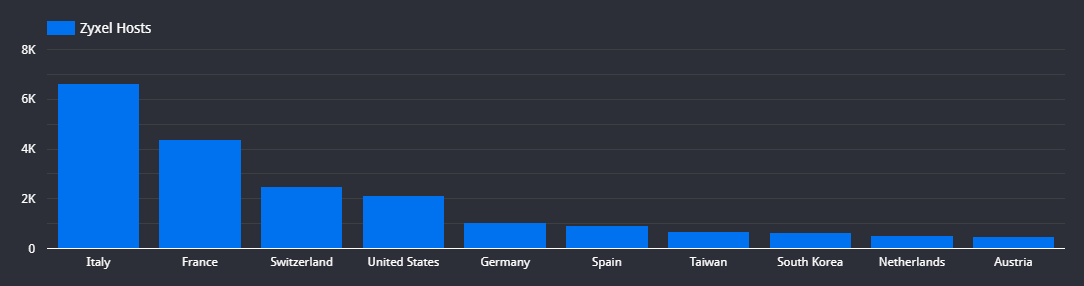

Diese Geräte werden in allen Arten von privaten und geschäftlichen Netzen eingesetzt, sowohl in großen als auch in kleinen. Die Mehrheit der Netzwerke, in denen diese Geräte zu finden sind, sind also Telekommunikations- und andere Dienstanbieter. Doch im Gegensatz zu den meisten Schwachstellen, die wir hier auf Censys besprechen, sind die meisten Zyxel-Geräte, die wir im Internet sehen, in Europa zu finden.

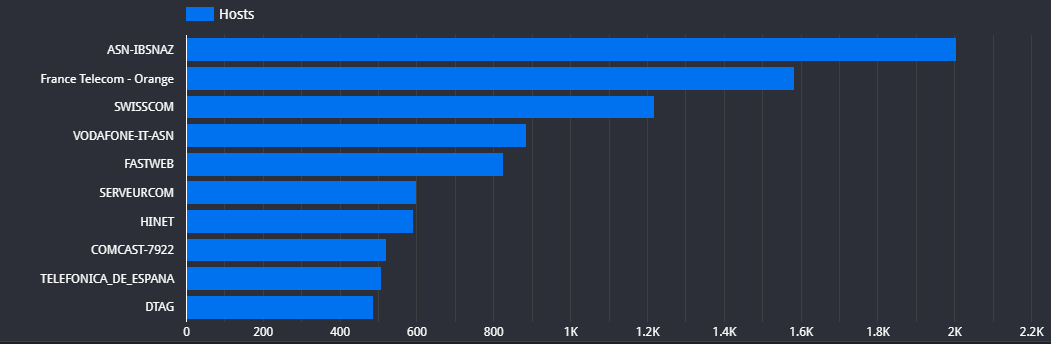

In erster Linie sind diese Geräte bei italienischen ISPs wie Telecom Italia (AS3269) mit 2.005 Hosts, Vodafone (AS30722) mit 885 Hosts und Fastweb (AS12874) mit 826 Hosts verbreitet, so dass insgesamt 6.645 Geräte in ganz Italien im Einsatz sind.

Darüber hinaus sind sie auch in Frankreich zu finden, mit insgesamt 4.385 Hosts, die sich auf namhafte ISPs wie France Telecom (AS3215) mit 1.563 Hosts und den Business ISP SERVEURCOM (AS57809) mit 599 Hosts verteilen. Darüber hinaus haben wir festgestellt, dass die Schweiz 2.500 exponierte Zyxel-Router beherbergt.

Nachfolgend sind die zehn wichtigsten autonomen Systeme (Netzwerkanbieter) mit Zyxel-Routern aufgeführt, die potenziell für diesen Angriff anfällig sind.

|

| Autonomes System |

Hosts mit IKE |

Hosts ohne IKE |

Hosts insgesamt |

| ASN-IBSNAZ |

1,532 |

473 |

2,005 |

| France Telecom |

1,349 |

234 |

1,583 |

| SWISSCOM |

1,161 |

58 |

1,219 |

| VODAFONE-IT-ASN |

791 |

94 |

885 |

| FASTWEB |

751 |

75 |

826 |

| SERVEURCOM |

520 |

79 |

599 |

| HINET |

515 |

77 |

592 |

| COMCAST-7922 |

490 |

32 |

522 |

| TELEFONICA_DE_ESPANA |

431 |

76 |

507 |

|