Recientemente se ha hablado de una vulnerabilidad que afecta a dispositivos de red específicos de Zyxel(CVE-2023-28771) y que suscita una gran preocupación debido a que miles de estos dispositivos pueden encontrarse expuestos en Internet. Además, los investigadores de Rapid7 han llevado a cabo un análisis que esencialmente transforma esta vulnerabilidad en un ataque scriptable. Y desde el 25 de mayo de 2023, se informa de que esta vulnerabilidad está siendo explotada masivamente por la red de bots Mirai.

Mientras que Internet Key Exchange (IKE) es el protocolo utilizado para iniciar este exploit, no es una vulnerabilidad en IKE en sí, sino que parece ser el resultado de esta función de depuración que no debería haber llegado a una versión de producción del firmware. Pero dado que IKE es el único protocolo conocido en el que se puede activar el camino hacia esta vulnerabilidad, es mucho más probable que sólo los dispositivos Zyxel que ejecutan IKE sean realmente vulnerables a este ataque.

Esta vulnerabilidad tiene su origen en una función de registro problemática. En lugar de emplear un mecanismo seguro de manejo de archivos abriendo un manejador de archivo y escribiendo datos en ese manejador, Zyxel eligió un enfoque diferente: Construyeron un comando "echo" incorporando datos de entrada controlados por el usuario. Este comando "echo" se ejecuta posteriormente a través de una llamada a system(), escribiendo la salida en un archivo en /tmp. Esta implementación introduce un vector de inyección de comandos OS, ya que el proceso de construcción del comando puede ser influenciado por la entrada controlada por el usuario, y no hay sanitización de datos.

Esto significa que todo lo que un atacante tenía que hacer era averiguar cómo activar esta condición de registro en el código de forma remota. Resulta que este código de registro es accesible durante el proceso de decodificación de un mensaje de notificación IKEv2, y dado que IKE se ejecuta sobre UDP, para activarlo, todo lo que un cliente tiene que hacer es enviar un mensaje de notificación IKE donde la carga útil incluya una simple inyección de comando OS (es decir, "; cat /etc/shadow" o en el caso del análisis Rapid7, abrir un shell inverso usando "/dev/tcp").

Según la CVElos siguientes dispositivos y versiones de Zyxel son vulnerables:

Entre los 24.457 dispositivos Zyxel que observamos, se encontró que una mayoría significativa, aproximadamente el 86,72% (21.210 dispositivos), estaba ejecutando el protocolo IKE. Esto indica que estos dispositivos son potencialmente susceptibles a esta vulnerabilidad en particular. Por otro lado, sólo 3.247 dispositivos, que representan aproximadamente el 13,28% del total, no utilizaban el protocolo IKE y, por lo tanto, pueden no estar directamente afectados por esta vulnerabilidad.

Podemos ver la lista de hosts que pueden ser vulnerables a este ataque utilizando la siguiente consulta de búsquedaCensys :

(services.http.response.html_title={

"ATP100", "ATP200", "ATP500",

"ATP700", "ATP800", "USG FLEX 100",

"USG FLEX 100W", "USG FLEX 200",

"USG FLEX 50", "USG FLEX 700",

"VPN100", "VPN1000", "VPN300", "VPN50"

}

OR

same_service(

services.software.product:"usg310"

and

services.software.vendor:"Zyxel"

)

OR

same_service(

services.software.product:"usg100"

and

services.software.vendor:"Zyxel"

))

Y si sólo queremos ver los hosts que también tienen IKE en ejecución, podemos añadir lo siguiente al archivo consulta de búsqueda anterior: and services.service_name=IKE

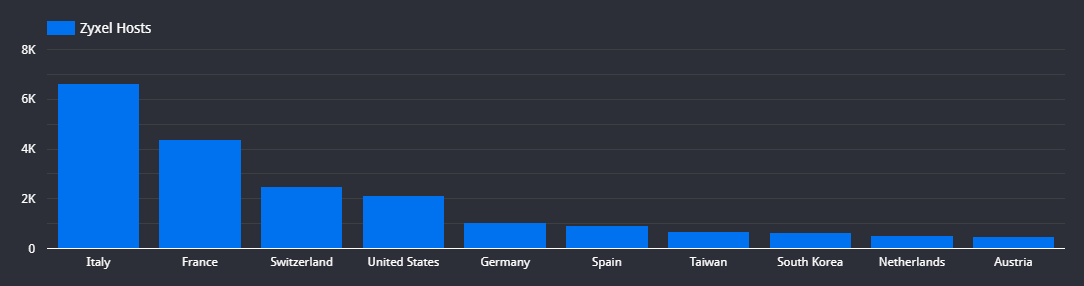

Estos dispositivos se instalan en todo tipo de redes residenciales y empresariales, tanto grandes como pequeñas. Así que la mayoría de las redes en las que se pueden encontrar estos dispositivos serán de telecomunicaciones y otros tipos de proveedores de servicios. Sin embargo, a diferencia de la mayoría de las vulnerabilidades que analizamos aquí en Censys, la mayoría de los dispositivos Zyxel que vemos expuestos a Internet se encuentran en Europa.

Principalmente, estos dispositivos prevalecen en ISP italianos como Telecom Italia (AS3269) con 2.005 hosts, Vodafone (AS30722) con 885 hosts, y Fastweb (AS12874) con 826 hosts, lo que da un total de 6.645 dispositivos desplegados en toda Italia.

Además, también se pueden encontrar en Francia, con un total de 4.385 hosts distribuidos entre ISP notables como France Telecom (AS3215) con 1.563 hosts, junto con el ISP empresarial SERVEURCOM (AS57809) con 599 hosts. Además, descubrimos que Suiza alberga 2.500 routers Zyxel expuestos.

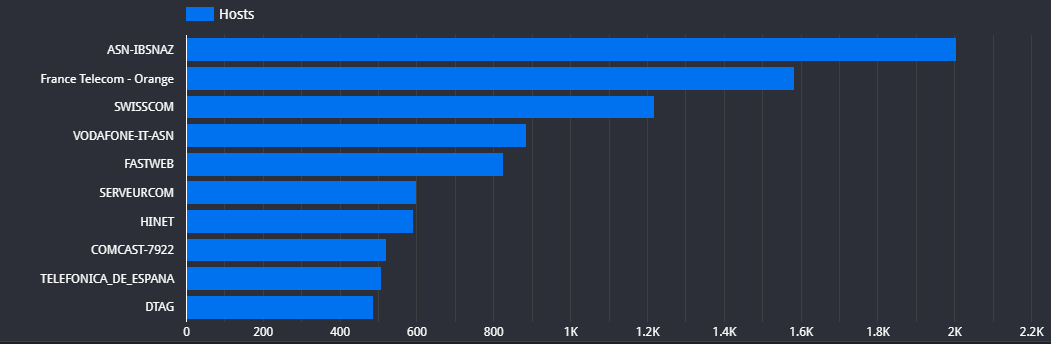

A continuación se muestran los diez principales sistemas autónomos (proveedores de red) con routers Zyxel que pueden ser potencialmente vulnerables a este ataque.

|

| Sistema autónomo |

Hosts con IKE |

Hosts sin IKE |

Total de hosts |

| ASN-IBSNAZ |

1,532 |

473 |

2,005 |

| France Telecom |

1,349 |

234 |

1,583 |

| SWISSCOM |

1,161 |

58 |

1,219 |

| VODAFONE-IT-ASN |

791 |

94 |

885 |

| FASTWEB |

751 |

75 |

826 |

| SERVEURCOM |

520 |

79 |

599 |

| HINET |

515 |

77 |

592 |

| COMCAST-7922 |

490 |

32 |

522 |

| TELEFONICA_DE_ESPANA |

431 |

76 |

507 |

|