Im zweiten Teil unserer Serie über Bedrohungserkennung, -abwehr und -beseitigung mithilfe von ASM - basierend auf diesem aktuellen eBook des Censys Research Teams - untersuchen wir die Angriffsfläche des Internets. Wie entwickelt sie sich, und was bedeuten die Veränderungen der Angriffsfläche des Internets für die Cybersicherheit von Unternehmen?

Wenn wir von der "Angriffsfläche" des Internets sprechen, meinen wir damit alle Zugangspunkte, über die ein unbefugter Akteur potenziell auf Daten zugreifen könnte. Denken Sie an Ports, Server, Websites(die alte Microsite, die zwei Teammitglieder vor ein paar Jahren vergessen haben) usw. Die Angriffsfläche des Internets als Ganzes zu verstehen, bringt einige interessante Erkenntnisse, wie wir weiter unten sehen werden. Der Schlüssel liegt darin, die Erkenntnisse zu nutzen, um die Angriffsfläche des eigenen Unternehmens zu schützen.

Testen wir zunächst unser Wissen über Angriffsflächen. (Die Antworten finden Sie am Ende des Artikels.)

Es gibt etwa 500.000 offene VNC-Server im Internet. Wie viele davon benötigen Ihrer Meinung nach keine Authentifizierung, um eine Verbindung herzustellen?

A. 100

B. Rund 1.000

C. Rund 11.000

2. Anfang dieses Jahres wurden mehrere Berichte veröffentlicht, in denen behauptet wurde, dass über 900.000 Kubernetes-Dienste im Internet offengelegt wurden. Was glauben Sie, wie viele davon waren tatsächlich falsch konfiguriert und ermöglichten unautorisierte Verbindungen?

A. 5

B. 55

C. 562

Die Entwicklung der Angriffsfläche: die Cloud

In den letzten Jahren wurde die Angriffsfläche des Internets durch das kontinuierliche Wachstum der Cloud-Nutzung geprägt. Immer mehr Unternehmen verlagern immer mehr Ressourcen in die Cloud, und die Zunahme der Telearbeit bedeutet, dass immer mehr Teammitglieder Cloud-basierte Dienste benötigen, um ihre Arbeit von verschiedenen Standorten aus zu erledigen. In dem Maße, in dem die Cloud-Flächen von Unternehmen wachsen, wachsen auch ihre Angriffsflächen. Es wird geschätzt, dass die Angriffsflächen jedes Jahr um das 1,5-2,6-fache wachsen.

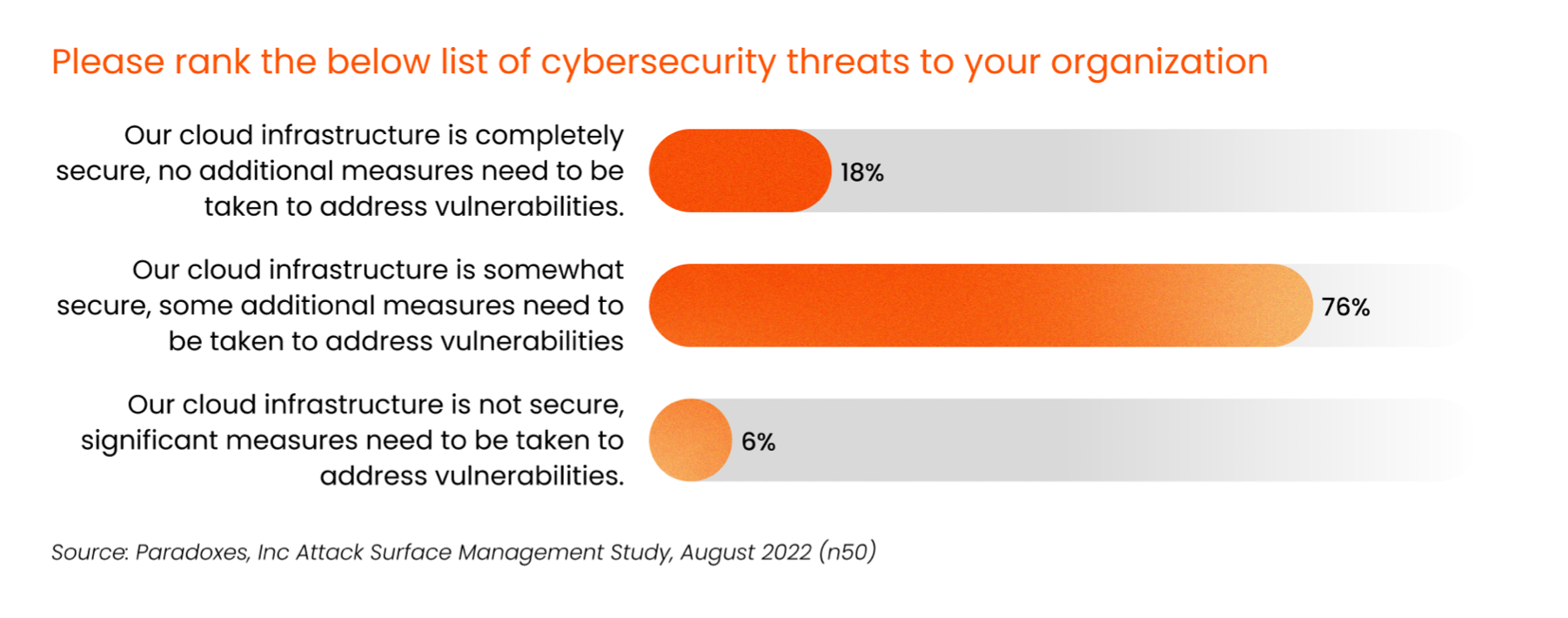

Viele Sicherheitsexperten konzentrieren sich auf die Sicherung der Cloud, räumen aber ein, dass es noch Raum für Verbesserungen gibt. Mehr als drei Viertel der befragten Sicherheitsexperten stimmten der Aussage zu: "Unsere Cloud-Infrastruktur ist einigermaßen sicher, aber es müssen noch einige zusätzliche Maßnahmen ergriffen werden, um Schwachstellen zu beseitigen." Und 6 % gaben zu, dass ihre Cloud-Infrastruktur nicht sicher ist und erhebliche Maßnahmen zur Behebung von Schwachstellen erforderlich wären.

"Zurzeit führen wir Netzzugangskontrollen und einige andere Maßnahmen zur Identifizierung von Vermögenswerten im Netz (Schwachstellen-Scans) sowie öffentlichkeitswirksame Maßnahmen zur Identifizierung von Vermögenswerten im gesamten Internet durch. Wir versuchen, uns ein gutes Bild zu machen und ein Inventar zu erstellen. Es ist jedoch sehr ad hoc, unausgereift. Wir arbeiten daran."

- CISO, HOCHSCHULBILDUNG

Verstehen der riesigen Internet-Landschaft und der Trends

Wir wissen also, dass die Angriffsfläche des Internets wächst - aber was wissen wir sonst noch darüber? In einer aktuellen Studie von Censys wurde untersucht, welche Ports, Dienste und Software im Internet am weitesten verbreitet sind.

Es überrascht nicht, dass HTTP bei allen 222 Millionen Hosts im Internet der am häufigsten genutzte Dienst ist (er umfasst 81 % der von uns entdeckten Dienste). Wir sehen auch, dass HTTP-Dienste auf den meisten Ports laufen, den meisten von allen Diensten im Internet.

Viele von ihnen sind oft so eingestellt, dass sie auf nicht standardisierten Ports laufen.

Die Ausführung von Diensten auf Nicht-Standard-Ports stellt zwar an sich kein Risiko dar, kann aber ein falsches Gefühl von Sicherheit vermitteln, insbesondere wenn sich der Eigentümer des Dienstes zum Schutz seiner Ressourcen auf Sicherheit durch Unklarheit verlässt. Die am häufigsten beobachteten Nicht-Standard-Ports, auf denen HTTP-Dienste laufen, sind 7547 (2 %) und 30005 (1 %). Diese Prozentsätze mögen niedrig erscheinen, aber 1 % und 2 % von Millionen von Diensten stellen immer noch eine beträchtliche Menge von HTTP dar.

Welche Risiken haben wir beobachtet?

Censys Im nächsten Schritt wurde die Angriffsfläche des Internets im Hinblick auf Risiken und Schwachstellen im gesamten Internet untersucht. Zu den Risiken gehören Einstellungen oder Bedingungen (einschließlich Schwachstellen), die das Potenzial für Datenverletzungen, Informationslecks oder die Zerstörung von Vermögenswerten erhöhen.

Fehlkonfigurationen und Gefährdungen machen 88 % der von uns im Internet beobachteten Risiken und Schwachstellen aus. Fehlkonfigurationen machen etwa 60 % der Censys-sichtbaren Risiken aus. Die Gefährdung von Diensten, Geräten und Informationen macht 28 % der beobachteten Risiken aus. Diese Zahlen sind relevant, da Fehlkonfigurationen und Schwachstellen oft am besten durch eine gute Sicherheitshygiene behoben werden können (eine gute Hygiene, die voraussetzt, dass man über alles Bescheid weiß, was man besitzt). Während CVEs und fortgeschrittene Exploits oft Schlagzeilen machen, stellen sie nur 12 % der von uns im Internet beobachteten Risiken dar.

Wie kann das Attack Surface Management helfen?

Man kann nicht schützen, was man nicht kennt. Attack Surface Management ist die kontinuierliche, automatisierte Erkennung und Überwachung aller Ressourcen, die die Angriffsfläche Ihres Unternehmens bilden. Mit Attack Surface Management erhalten Unternehmen einen Überblick über ihre Angriffsfläche aus der Sicht eines Angreifers. Das Verständnis der Angriffsfläche und des Inventars der dem Internet zugewandten Anlagen Ihres Unternehmens ist zwar von größter Bedeutung, aber dies ist nur der erste Schritt. Eine gute Lösung für das Attack Surface Management hilft Ihnen auch dabei, zu ermitteln, wo Sie Abwehrmaßnahmen ergreifen sollten, die Kritikalität aller ermittelten Risiken zu verstehen und Sie durch den Abhilfeprozess zu führen.

"Der Wert von ASM liegt darin, dass es in der Lage ist, die Assets zu identifizieren, die ein Angreifer wahrscheinlich entdecken und ausnutzen wird.

- DIREKTOR, SICHERHEITSARCHITEKTUR UND -SICHERUNG

Laden Sie das vollständige eBook herunter, um mehr über die Angriffsfläche des Internets, die häufigsten Risiken und Schwachstellen sowie das Management der Angriffsfläche zu erfahren.

Holen Sie sich das eBook

Quiz-Antworten

- C. Es gibt etwa 11.000 ungeschützte VNC-Server im Internet, die keinerlei Authentifizierung erfordern.

- C. 562